بدافزار RDN/Spybot.bfr

بدافزاری با درجه خطر کم (Low) و از نوع “کرم” (Worm) که به طور خودکار خودش را منتشر می کند. در سال جاری (1392) گونه های متعددی از این بدافزار منتشر شده و آخرین گونه در دی ماه سال جاری (1392) مشاهده شده است. در حال حاضر میزان آلودگی به این بدافزار در خاورمیانه پایین تر از سایر نقاط جهان می باشد.

نامگذاری ها

اين بدافزار با نام های زير توسط ضدويروس های مختلف شناسايی می شود:

McAfee: RDN/Spybot.bfr

Ahnlab: Trojan/Win32.ArchSMS

Avast: Win32:Dropper-gen

AVG (GriSoft): Generic35.BGMS (Trojan horse)

Avira: TR/Zusy.74510.2

Kaspersky: Trojan.Win32.Inject.hfmu

BitDefender: Gen:Variant.Zusy.74510

Clamav: PUA.Win32.Packer.UpxProtector

Dr.Web: Trojan.InstallMonster.47

FortiNet: W32/Inject.BB!tr

Eset: Win32/InstallMonstr.BB application

Norman: win32:win32/Inject.BJMY

Panda: Trj/Genetic.gen

Sophos: Mal/Behav-043

انتشار

این بدافزار، مانند سایر کرم ها از روشهای متعددی برای انتشار استفاده می کند. از جمله، از طریق دیسک های USB قابل حمل، CD های قابل نوشتن (Writable) و همچنین در محیط شبکه های محلی (LAN) بر روی شاخه های اشتراکی کپی می شود تا سایر کاربران را آلوده کند.

خرابکاری

به محض آلوده شدن يک دستگاه به اين بدافزار، دستورات زیر به Registry سیستم اضافه می شود.

– HKEY_LOCAL_MACHINE\SOFTWARE\MICROSOFT\ESENT\PROCESS \C67050FFE603F9688CD804306D9B5F616FED4448\

– HKEY_LOCAL_MACHINE\SOFTWARE\MICROSOFT\ESENT\PROCESS \C67050FFE603F9688CD804306D9B5F616FED4448\DEBUG\

بدافزار RDN/Spybot.bfr پس از مقیم شدن در حافظه تلاش می کند کد مخربی را در هر پروسه ای که پیش آن در حافظه بار گذاری شده است، تزریق نموده و از این طریق باعث اجرای کد مورد نظر می شود. به بیان دیگر، این بدافزار تلاش می کند خود را در بخشی از حافظه سیستم آلوده قراردهد که مربوط به یکی از پروسه های سیستمی و یا پروسه محافظت شده دیگری مانند پروسه Winlogon و یا Explorer است. بدین ترتیب بدافزار می تواند خود را از چشم کاربر یا سایر نرم افزارهای دیگر پنهان کند.

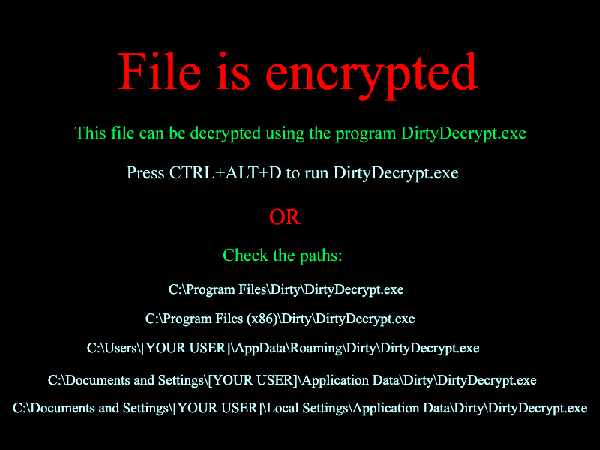

در نسخه های قبلی این بدافزار، پسوند بعضی فایلها تغییر داده می شد و هنگامی که کاربر فایل را اجرا می نمود، تصویر زیر به نمایش در می آمد. این تصویر مانند پیغام هشداری به کاربر میگوید که فایل مورد نظر رمزنگاری شده است و برای رمزگشایی آن باید فایلی با نام DirtyDecrypt.exe اجرا شود و یا کلید های CTRL+ALT+D زده شود.

کلیدهای زیر در Registry سیستم آلوده توسط بدافزار تغییر کرده و دستکاری می شوند.

– HKEY_LOCAL_MACHINE\SOFTWARE\MICROSOFT\ESENT\PROCESS \C67050FFE603F9688CD804306D9B5F616FED4448\DEBUG\TRACE LEVEL

– HKEY_LOCAL_MACHINE\SYSTEM\ControlSet\SERVICES\EVENTLOG \APPLICATION\ESENT\CATEGORYCOUNT = 16

– HKEY_LOCAL_MACHINE\SYSTEM\ControlSet\SERVICES\EVENTLOG \APPLICATION\ESENT\CATEGORYMESSAGEFILE = %WINDIR%\SYSTEM32\ESENT.dll

– HKEY_LOCAL_MACHINE\SYSTEM\ControlSet\SERVICES\EVENTLOG \APPLICATION\ESENT\EVENTMESSAGEFILE = %WINDIR%\SYSTEM32\ESENT.dll

– HKEY_LOCAL_MACHINE\SYSTEM\ControlSet\SERVICES\EVENTLOG \APPLICATION\ESENT\TYPESSUPPORTED = 7

بدافزار RDN/Spybot.bfr می تواند با استفاده از پودمان HTTP اطلاعاتی را از سیستم کاربر ارسال و یا دستوراتی را از یک سرویس دهنده راه دور دریافت نماید.

همچنین بدافزار سعی می کند با نشانی های زیر ارتباط برقرار نماید.

5.149.254.**:80

hxxp://webllavepri.gurcanozturk.com/api/*****

پيشگيری

به روز نگه داشتن ضدويروس، نصب آخرين اصلاحيه های سيستم عامل و مرورگر و همچنين استفاده از تنظيمات توصيه شده توسط كارشناسان شركت مهندسی شبکه گستر، در کنار آگاه کردن کاربران شبکه از خطرات کليک بر روی لينک های ناآشنا، همگی با هم می توانند خطر آلوده شدن به اين بدافزار و يا گونه های مشابه را به حداقل برساند.