حملات جاسوسیBozok RAT

چيست؟

چيست؟

حمله ای از نوع “حملات کلاهبرداری” (Phishing Attacks) با درجه خطر متوسط (Medium) که به اسم “Bozok RAT ” نام گذاری شده است و دربرگیرنده مجموعه ای از بدافزارها می باشد. این حمله، بانک ها و موسسات بزرگ مالی را مورد هدف قرار می دهد.

انتشار

این حملات از طریق نامه های الکترونیکی که دارای یک فایل Word بعنوان پیوست (attachment) هستند، آغاز می شود. در حملات Bozok RAT نیاز است که کاربر به هر دلیلی فریب خورده و یا وسوسه شود تا فایل مخرب پیوست را باز و یا اجرا کند.

نام گذاری

فایلهای مخرب و بدافزارهای مرتبط با حملات Bozok RAT با نام های زیر شناسایی می شوند.

Exploit-CVE2012-0158!rtf

BackDoor-FBJL

RDN/Generic BackDoor!fo

BackDoor-ENF

BackDoor-FBKJ

خرابکاری

حمله Bozok RAT ابتدا با ارسال یک نامه الکترونیکی مخرب حاوی یک فایل آلوده پیوست آغاز می شود. در صورتیکه دریافت کننده این نامه الکترونیکی مخرب اقدام به باز کردن فایل پیوست Word نماید، فایل توسط نرم افزار Office باز شده و با سوء استفاده از یک نقطه ضعف خاص (با شناسه CVE-2012-0158) بدافزارهای اولیه به سیستم نفوذ می کنند.

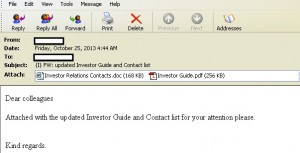

در شکل زیر می توان نمونه ای از این نامه الکترونیکی مخرب را مشاهده کرد.

مشخصات فایل پیوست آلوده عبارت است از:

File: Investor Relations Contacts.doc

MD5: 875767086897e90fb47a021b45e161b2

به محض باز شدن فایل مخرب بر روی دستگاه، یک فایل اجرایی آلوده در مسیر زیر کپی شده و بلافاصله اجرا می شود:

C:\Windows\wmiserver.exe

این فایل اجرایی گونه ای از بدافزار Bozok RAT می باشد و با ارتباط با مرکز کنترل و فرماندهی این حملات، اقدام به دریافت بدافزارهای بیشتر نموده و آنها را به اجرا در می آورد.

در حال حاضر دو دامنه ی زیر به عنوان سرور کنترل و فرماندهی حملات Bozok RAT شناسایی شده اند.

microsoft.mrbasic.com

www.microsoft.mrbasic.com

در صورت نفوذ کامل به سیستم و ارتباط با مرکزهای کنترل و فرماندهی، احتمال انجام عملیات زیر بر روی سیستم قربانی وجود دارد.

• جمع آوری و ارسال اطلاعات از

• اجرا یا متوقف کردن سرویس های

• تغییر تنظیمات Registry

• سرقت رمزهای ذخیره شده

پيشگيری

به روز نگه داشتن ضدويروس، نصب آخرين اصلاحيه های سيستم عامل و پرهيز از بازکردن پیوست نامه های مشکوک، همگی با هم می توانند خطر آلوده شدن به اين ويروس و يا گونه های مشابه را به حداقل برساند.