باجافزار قدیمی با حربهای تازه؛ انتشار ابزار رایگان برای قربانیان باجافزار ShrinkLocker

شرکت امنیتی بیتدیفندر (Bitdefender) از کشف و تحلیل یک باجافزار غیرمعمول با نام ShrinkLocker خبر داده و همزمان یک ابزار رایگان برای بازگردانی دسترسی قربانیان آن به دادههای رمزگذاریشده منتشر کرده است. این باجافزار که نخستینبار در می ۲۰۲۴ شناسایی شد، به جای استفاده از الگوریتمهای رمزنگاری پیچیده، از قابلیت BitLocker در Windows سوءاستفاده میکند و عمدتاً با اسکریپتهای قدیمی VBScript عمل میکند.

سوءاستفاده از BitLocker بهجای رمزنگاری اختصاصی

برخلاف اغلب باجافزارهای مدرن که موتور رمزنگاری اختصاصی دارند، ShrinkLocker ابتدا بررسی میکند که BitLocker روی سیستم فعال است یا نه. اگر فعال نباشد، آن را نصب و سپس همه درایوها، از جمله درایو سیستمی را با یک گذرواژه تصادفی جدید دوباره رمزگذاری میکند.

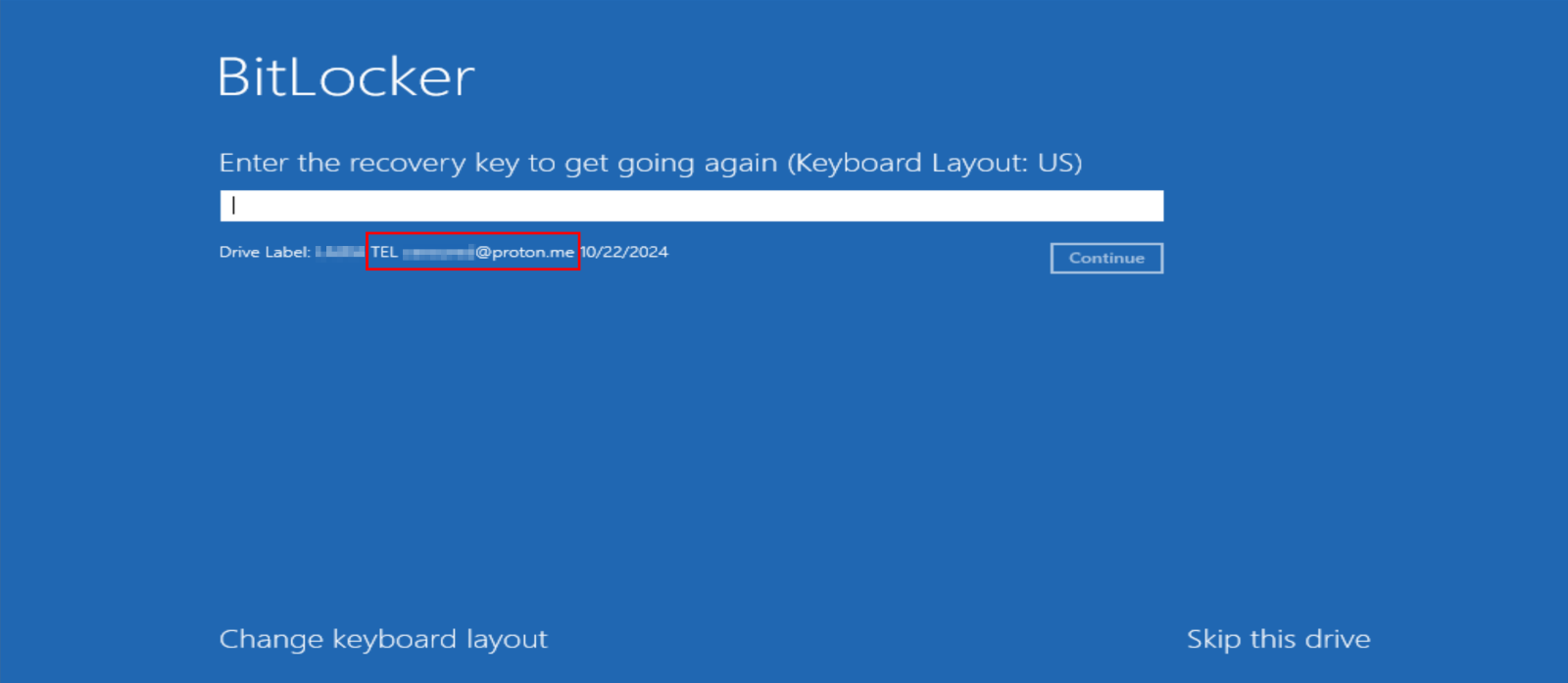

این گذرواژه ۶۴ نویسهای بر اساس اطلاعات منحصربهفرد هر سیستم (حافظه، فضای دیسک، ترافیک شبکه و زمان سیستم) تولید میشود و سپس به سرور تحت کنترل مهاجم ارسال میگردد. پس از راهاندازی مجدد (Reboot)، کاربر فقط با صفحه بازیابی BitLocker روبهرو میشود و برای بازکردن قفل دیسک باید گذرواژهای را وارد کند که تنها در اختیار مهاجم است. در همین صفحه، آدرس ایمیل مهاجم برای مذاکره و پرداخت باج نمایش داده میشود.

استفاده از Group Policy و وظایف زمانبندیشده (Scheduled Tasks) باعث میشود این باجافزار بتواند در شبکههای سازمانی در مدت زمانی در حدود ۱۰ دقیقه برای هر دستگاه، چندین سیستم را رمزگذاری کند و زمینه سقوط کامل یک دامنه اکتیودایرکتوری را با حداقل تلاش فراهم سازد.

کدی که احتمالاً روزی “خیرخواهانه” نوشته شده بوده!

تحقیقات بیتدیفندر نشان میدهد بخش زیادی از کد ShrinkLocker احتمالاً بیش از یک دهه پیش و برای اهداف غیرمخرب نوشته شده و بعدها توسط مهاجمان برای باجگیری تغییر کاربری داده شده است.

کد این باجافزار بهشدت روی سیستمهای عامل قدیمی مایکروسافت، نظیر Windows 7/8 و Windows Server 2008/2012 متمرکز است و حتی قابلیت “کوچککردن پارتیشنها” که نام ShrinkLocker از آن گرفته شده، عملاً روی نسخههای مدرن Windows دیگر عمل نمیکند. بهعلاوه، استفاده از VBScript نشان میدهد این کد جدید و “مد روز” نیست و بیشتر یک “کپسول زمانی دیجیتال” است که اکنون به سلاح تبدیل شده است.

نمونه حمله واقعی؛ هدف، یک شرکت حوزه سلامت در خاورمیانه

در یکی از پروندههایی که تیم MDR (تهدیدیابی و پاسخ مدیریتشده) بیتدیفندر بررسی کرده، ShrinkLocker، یک شرکت فعال در حوزه سلامت در خاورمیانه را هدف قرار داده است.

نکات کلیدی این حمله:

- نقطه ورود: یک سیستم “غیرمدیریتشده” (Unmanaged) که تحت پوشش سیاستهای امنیتی سازمان نبود. بیتدیفندر میگوید حدود ۷۰ درصد رخدادهایی که بررسی کردهاند از همین نوع سیستمها شروع شده است.

- حمله زنجیره تأمین انسانی: گمان میرود نقطه آغاز از دستگاه یکی از پیمانکاران بوده؛ نمونهای از حملات زنجیره تأمین که نه نرمافزار، بلکه “رابطه و اعتماد” را هدف میگیرند.

- حرکت جانبی: مهاجم با اطلاعات اصالتسنجی سرقتشده وارد سرور DC شده، چند فایل متنی روی آن ساخته و از آنجا به سرور پشتیبان متصل شده؛ رفتاری که با شناسایی و پایش مناسب قابل ردیابی است.

- استفاده از GPO و Scheduled Task

- یک تسک با نام ADHelathCheck برای انتشار اسکریپتها روی همه سیستمهای عضو دامنه.

- تسک دوم با نام ADHelathAudit برای اجرای اسکریپت باجافزار (Audit.vbs) روی هر دستگاه در زمان مشخص.

این حمله نهایتاً سیستمهای Windows 10/11 و Windows Server 2016/2019 را با موفقیت رمزگذاری کرده است. نسخه استفادهشده از ShrinkLocker در این حادثه یک ویرایش دستکاریشده توسط مهاجمی دیگر بوده است؛ با نشانههایی مانند:

- چک کردن دامنه خاص برای هدفگیری یک سازمان مشخص.

- تغییر در شیوه دستکاری Registry (استفاده از WMIC بجای reg.exe).

- نامگذاری اشتباه تسکها و کدهای تکراری و پر از خطا که نشان از مهاجمی نهچندان حرفهای و احتمالاً “تکنفره” دارد.

چگونه ShrinkLocker سیستم را قفل میکند؟

در لایه فنی، ShrinkLocker مراحل زیر را طی میکند:

1- بررسی و نصب BitLocker

با استفاده از WMO بررسی میکند BitLocker بهعنوان Feature روی Windows Server وجود دارد یا نه.

در صورت نبودن، با PowerShell اقدام به نصب میکند.

تلاش میکند سیستم را ریاستارت کند؛ اما بهدلیل خطای عدم داشتن سطح دسترسی لازم، در یک حلقه بیپایان گیر میافتد؛ رفتاری که میتواند برای تیمهای SOC نشانه هشدار باشد.

2- ایجاد گذرواژه تصادفی و منحصربهفرد

با استفاده از دادههای WMI مربوط به کارت شبکه، حافظه و دیسک و ترکیب آن با زمان سیستم، یک Seed سفارشی برای تولید عدد تصادفی میسازد. با همین Seed، رشتهای ۶۴ کاراکتری از حروف کوچک و بزرگ و اعداد و نمادها تولید میکند که گذرواژه BitLocker خواهد بود.

3- تغییر تنظیمات امنیتی و محدود کردن دسترسیها

در Registry اقدام به غیرفعال کردن Remote Desktop و ممنوع کردن ورود با گذرواژه میکند تا دسترسی ادمینها به سیستم سختتر شود. چندین کلید پیکربندی BitLocker تنظیم میکند تا BitLocker حتی بدون TPM و با روشهای مختلف (PIN، کلید و رمز عبور) بتواند فعال شود.

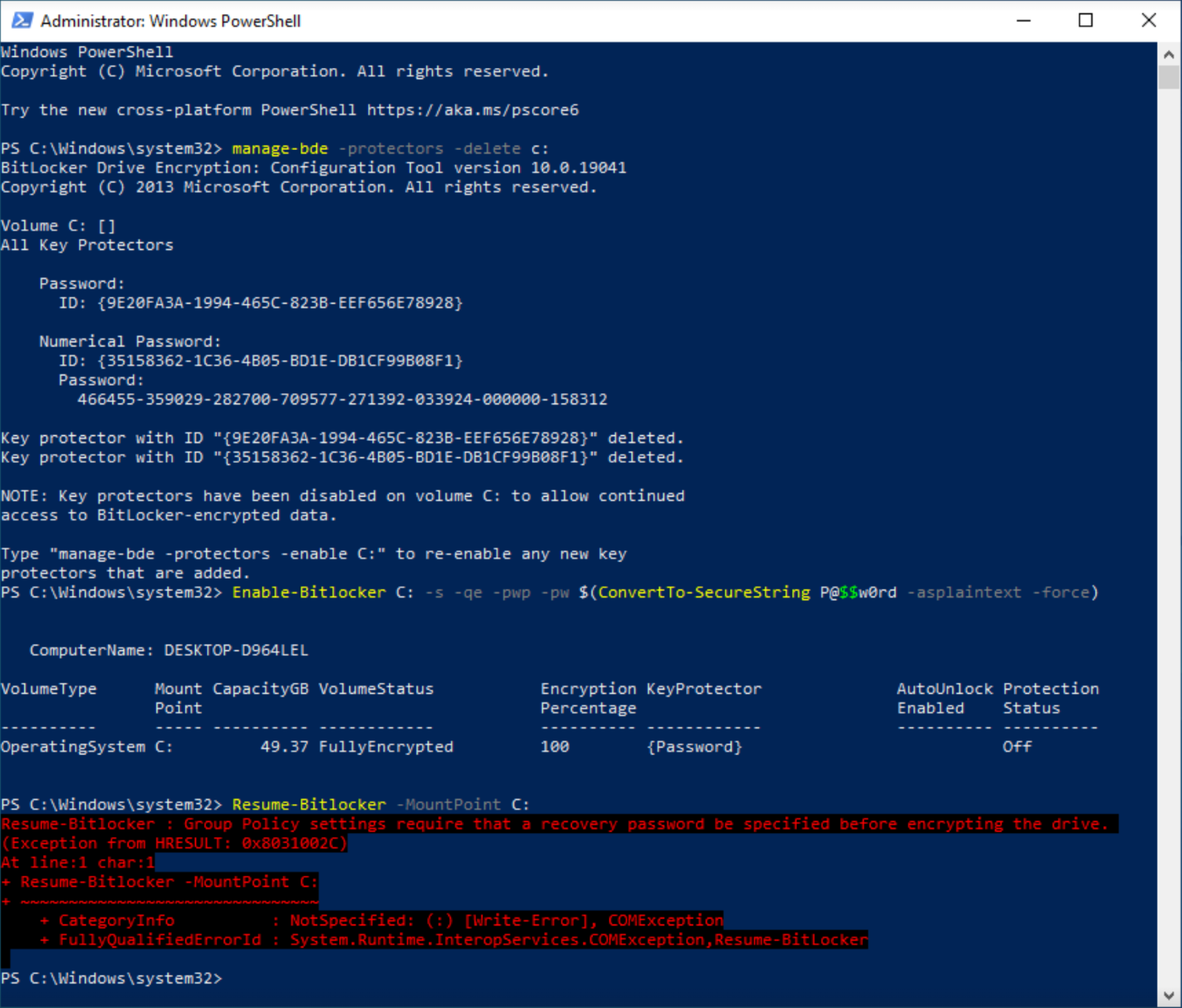

4- حذف محافظها و پیکربندی مجدد BitLocker

با دستور manage-bde -protectors -delete همه Protectorهای موجود، TPM، کلیدهای بازیابی، PIN و … را حذف میکند. گذرواژه تصادفی را به شکل SecureString به PowerShell میدهد و با Enable-BitLocker و Resume-BitLocker فرایند رمزگذاری را روی درایوهای هدف آغاز میکند. معمولاً حدود ۱۰ دقیقه طول میکشد، اما بسته به حجم و سختافزار متغیر است.

5- ارسال گذرواژه به مهاجم از طریق زیرساخت مشروع

با استفاده از سرویس TryCloudflare تونل موقت Cloudflare، یک درخواست HTTP POST به زیردامنهای موقتی ارسال میکند که در آن نام سیستم، نسخه سیستمعامل، فهرست درایوهای رمزگذاریشده و گذرواژه تصادفی قرار دارد. هدر Accept-Language را روی fr تنظیم میکند؛ نکتهای که احتمالاً برای فیلترکردن ترافیک ناخواسته استفاده شده است.

6- پاکسازی ردپا و خاموش کردن سیستم

تلاش میکند فایلهای اسکریپت را از SYSVOL پاک کند. (اگر روی DC خاصی باشد.) همچنین برخی لاگهای PowerShell و فرامین زمانبندیشده را حذف میکند. (هرچند به دلیل اشتباه در نام تسکها همیشه موفق نیست.) در نهایت، سیستم را خاموش یا راهاندازی مجدد میکند و کاربر فقط صفحه BitLocker و ایمیل تماس مهاجم را میبیند.

انتشار ابزار رایگان رمزگشایی ShrinkLocker

بیتدیفندر اعلام کرده است که به دلیل سازوکار خاص حذف Protectorها در BitLocker، یک “پنجره زمانی” کوتاه برای بازیابی دادهها پس از دستکاری وجود دارد و بر همین اساس، ابزار رایگان زیر را منتشر کرده است:

https://download.bitdefender.com/am/malware_removal/BDShrinkLockerUnlocker.exe

چگونه میتوان از این نوع حملات پیشگیری کرد؟

در بخش پایانی تحلیل ShrinkLocker، بیتدیفندر چند توصیه کلیدی برای سازمانها ارائه کرده است:

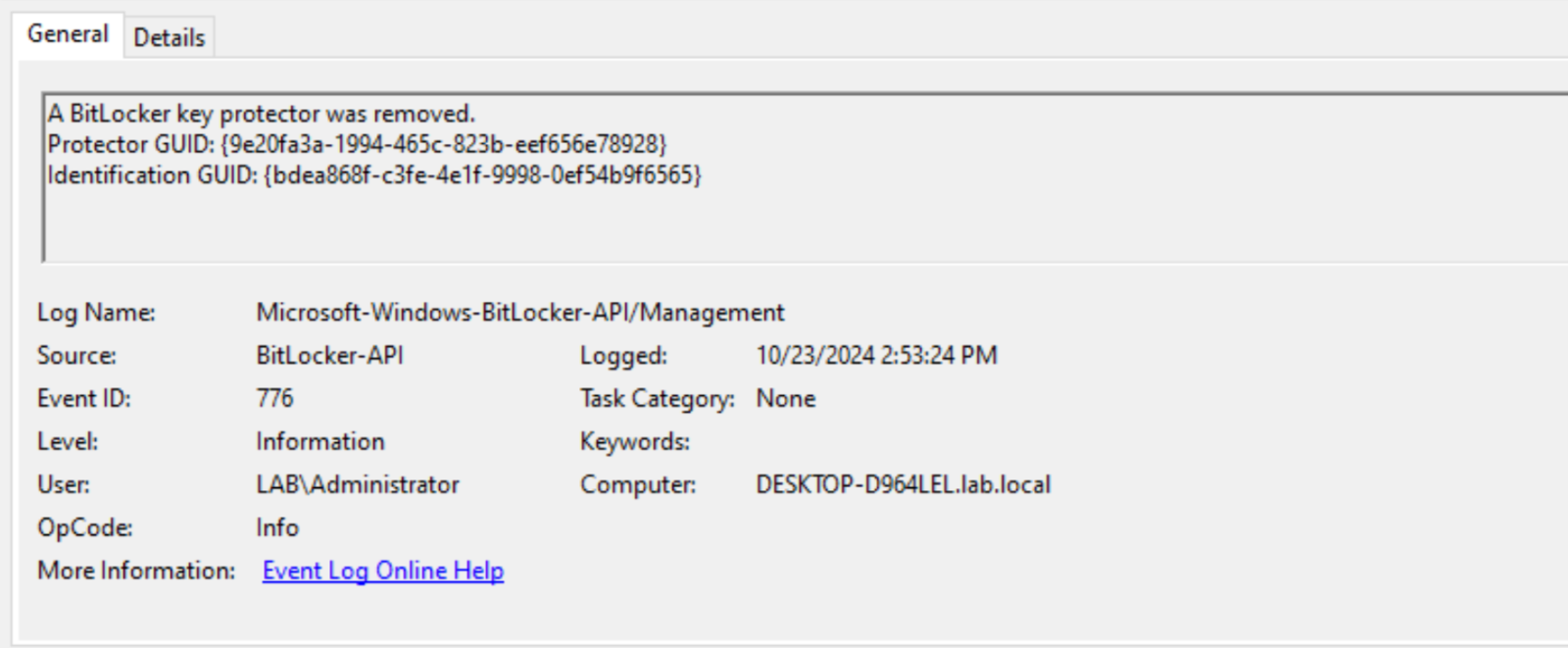

1- نظارت بر لاگهای BitLocker

پایش رویدادهای منبع Microsoft-Windows-BitLocker-API/Management، به ویژه با شناسه 776 (رخداد protectors removal) و شناسه 773(رخداد BitLocker suspension).

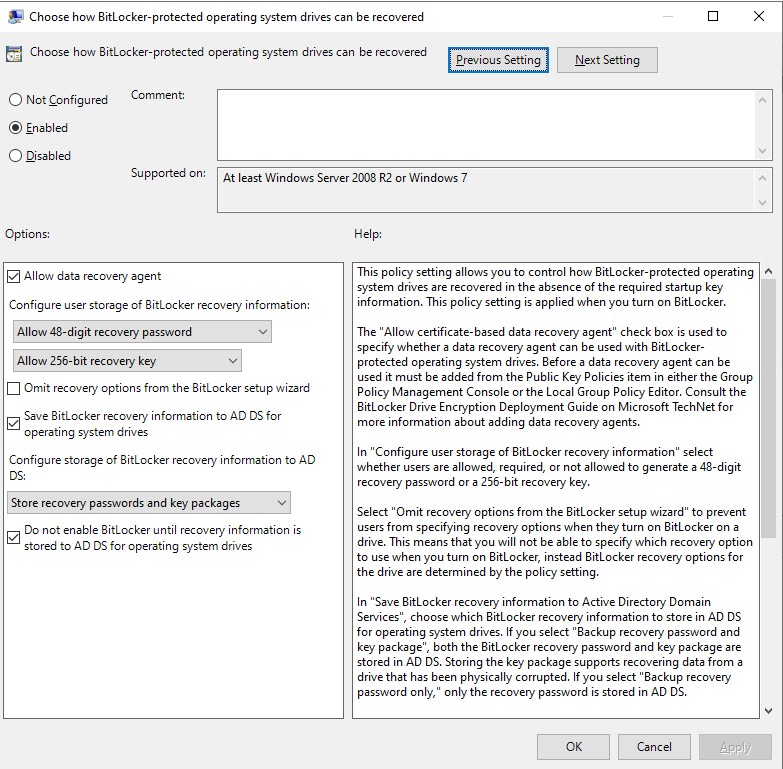

2- پیکربندی Group Policy برای ایمنسازی BitLocker

فعالکردن سیاست Do not enable BitLocker until recovery information is stored to AD DS for operating system drives؛ این سیاست اجازه نمیدهد BitLocker روی درایو سیستم فعال شود، مگر اینکه اطلاعات بازیابی در Active Directory ذخیره شده باشد. در نتیجه حتی اگر مهاجم Protectorها را حذف و گذرواژه جدید تعریف کند، قادر نخواهد بود فرآیند رمزگذاری را واقعاً شروع کند، مگر اینکه کنترل AD و اطلاعات بازیابی را هم در دست بگیرد. البته بیتدیفندر تأکید میکند این سیاست هم باید با دقت و طبق رویههای مدیریت تغییر (Change Management) اجرا و بررسی شود و مهاجم در صورت داشتن دسترسی ادمین دامنه میتواند قبل از حمله آن را غیرفعال کند؛ اما همچنان برای مهاجمان کمتجربهتر یک مانع جدی و برای مدافعان یک فرصت زمانی برای واکنش ایجاد میکند.

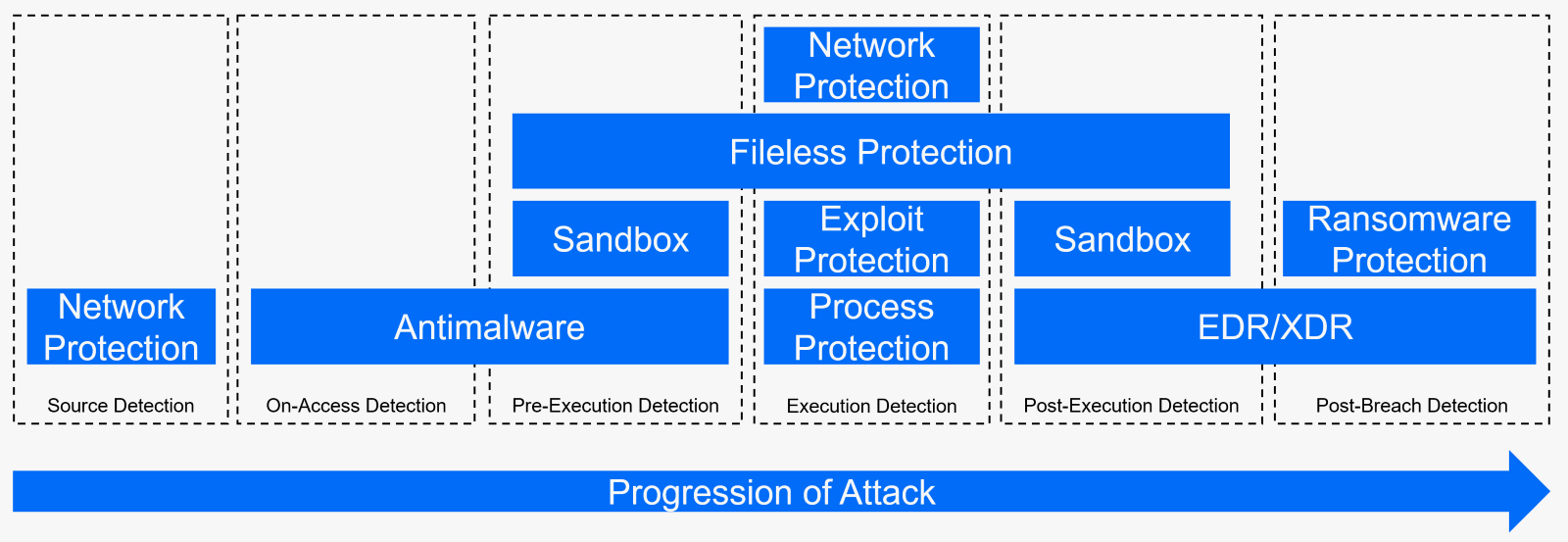

3- دفاع لایهای (Defense in Depth)

پیشگیری: بهروزرسانی منظم سیستمها، محدودکردن سرویسهای در معرض اینترنت، استفاده از احراز هویت چندعاملی (MFA) و کاهش تعداد سیستمهای غیرمدیریتشده.

حفاظت: استقرار چندین لایه امنیتی (ضدبدافزار، کنترل دسترسی، فایروال، پالایش ایمیل و وب، کنترل برنامهها و …) روی همه کاربران و دستگاهها.

کشف و پاسخ: استفاده از راهکارهای EDR/XDR و داشتن تیم SOC یا سرویس MDR برای تحلیل و واکنش به هشدارها؛ زیرا اغلب باجافزارها هفتهها در شبکه حرکت جانبی انجام میدهند و در این مدت نشانههای کافی برای کشف بهجا میگذارند.

جمعبندی

ShrinkLocker نشان میدهد مهاجمان لزوماً نیازی به جدیدترین زبانها و تکنیکها ندارند؛ گاهی ترکیبی از اسکریپتهای قدیمی (VBScript) و قابلیت BitLocker در Windows میتواند به حملهای بسیار مؤثر تبدیل شود. در عین حال، همانطور که BitLocker یک ابزار معتبر مایکروسافت است، ابزارهای دفاعی و سیاستهای درست پیکربندیشده نیز میتوانند این حربه را بیاثر یا حداقل کماثر کنند. انتشار ابزار BDShrinkLockerUnlocker و توصیههای فنی بیتدیفندر فرصتی برای سازمانهاست تا پیش از آنکه به قربانی بعدی چنین حملاتی تبدیل شوند، زیرساختهای خود را بازبینی و تقویت کنند.

اطلاعات بیشتر:

مشروح گزارش بیتدیفندر از طریق لینک زیر قابلمطالعه است: