هشدار مایکروسافت در خصوص باتنت DEV-1028

شرکت مایکروسافت (Microsoft) در گزارشی در خصوص یک باتنت (Botnet) جدید بدافزاری با نام DEV-1028 که قادر به اجرای حملاتی از نوع «از کار اندازی سرویس» (Denial of Service – به اختصار DoS) بر ضد سرورهای Minecraft میباشد، هشدار داده است. این باتنت دستگاههایی با سیستمعامل Windows و Linux را به تسخیر خود در میآورد.

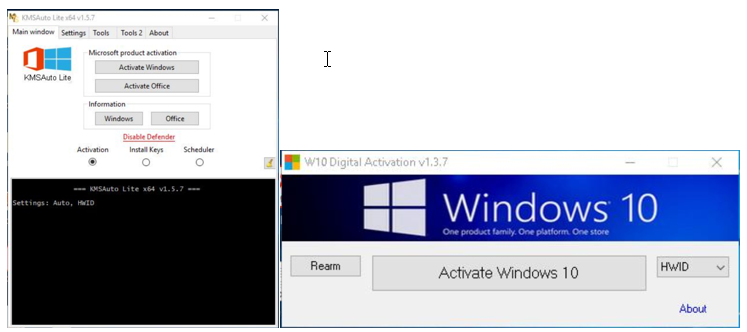

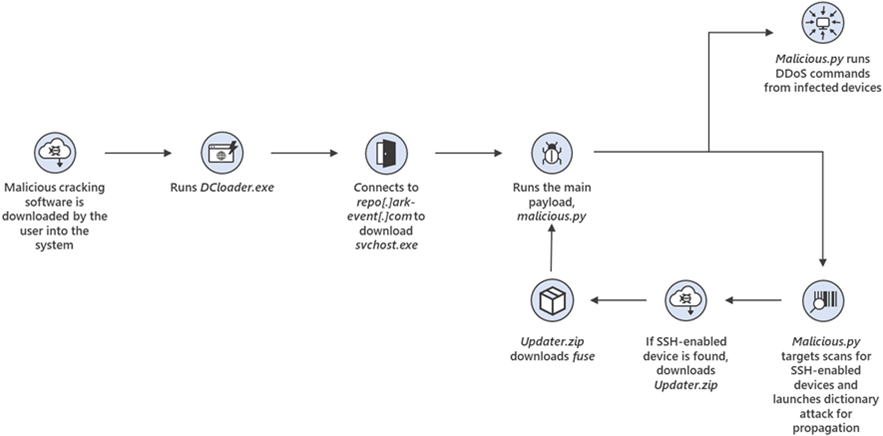

باتنت DEV-1028 اغلب از طریق نرمافزارهای موسوم به کرک، دستگاههای با سیستم عامل Windows را به خود آلوده میکند. همچنین از روی دستگاههای آلوده مذکور تلاش میکند تا آلودگی را به دستگاههای با سیستمعامل Linux نیز گسترش دهد.

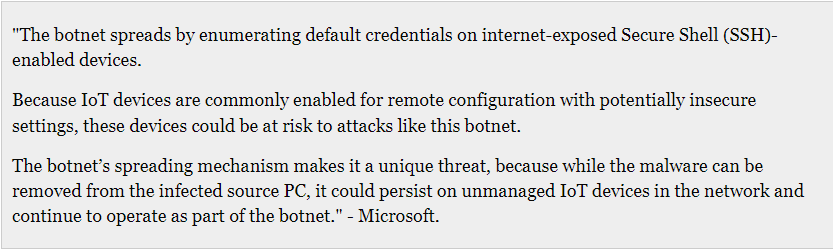

به نقل از شرکت مایکروسافت، این بدافزار به محض آلودهسازی یک سیستم، قادر است با اجرای حملات موسوم به سعی و خطا (Brute-force) به اطلاعات اصالتسنجی SSH دست یافته و به سیستمهای دیگر در شبکه نفوذ کند.

همچنین به نظر میرسد باتنت DEV-1028 با دستکاری بستهها، بهطور خاص سرورهای خصوصی Minecraft Java را مورد هدف قرار میدهد. گفته میشود دسترسی به این باتنت در قالب یک سرویس در سایتهای Dark Web به فروش میرسد.

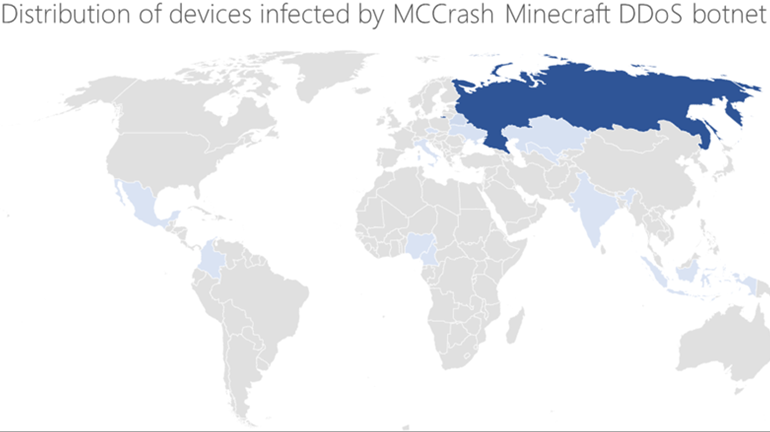

در حال حاضر، بیشتر سیستمهای آلوده شده توسط این باتنت در روسیه قرار دارند اما قربانیانی در مکزیک، ایتالیا، هند، قزاقستان و سنگاپور نیز مشاهده شده است.

در مهر 1401، Cloudflare اعلام نمود که اقدام به مقابله با یک حمله از نوع DDoS 2.5 ترابایتی نموده که Wynncraft – یکی از بزرگترین سرورهای Minecraft در جهان – را هدف قرار داده است.

حمله به سرورهای Minecraft

مایکروسافت اعلام کرده که ابزارهای Activator جعلی Windows و Office – موسوم به KMS – حاوی کدهای مخرب PowerShell هستند که فایلی به نام svchosts.exe را دانلود نموده و malicious.py را که Payload اصلی باتنت است، راهاندازی میکنند.

سپس با اجرای حملات Brute-force SSH بر روی دستگاههای IoT و Linux تلاش میکند به سایر دستگاههای موجود در شبکه نفوذ کند.

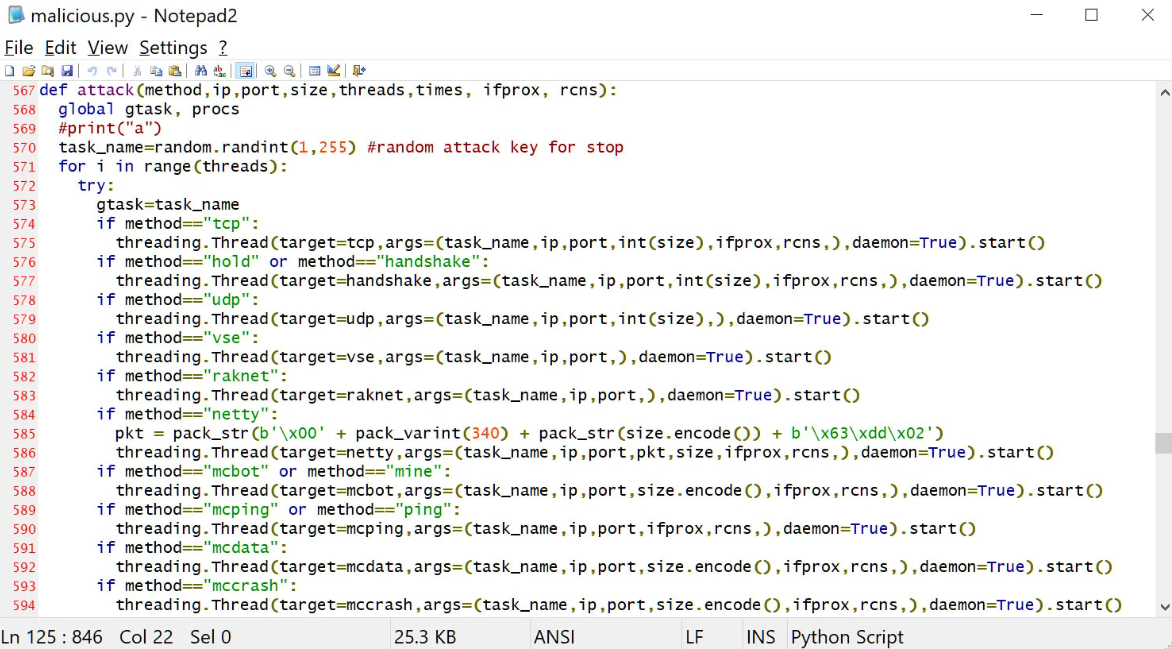

فایل مخرب پایتون میتواند در هر دو بستر Windows و Linux اجرا شود. در راهاندازی اولیه، جهت اتصال به سرور C2 یک کانال ارتباطی TCP روی Port 4676 ایجاد نموده و اطلاعات اولیه را مانند سیستمی که روی آن اجرا میشود، ارسال میکند.

در سیستمهای تحت Windows، بدافزار با افزودن کلید حاوی مسیر فایل اجرایی به Software\Microsoft\Windows\CurrentVersion\Run در Registry خود را بر روی سیستم ماندگار میکند.

دستگاه آلوده در اولین اتصال، فرامین رمزگذاری شده را بر اساس نوع سیستمعامل دستگاه آلوده از سرور C2 دریافت میکند.

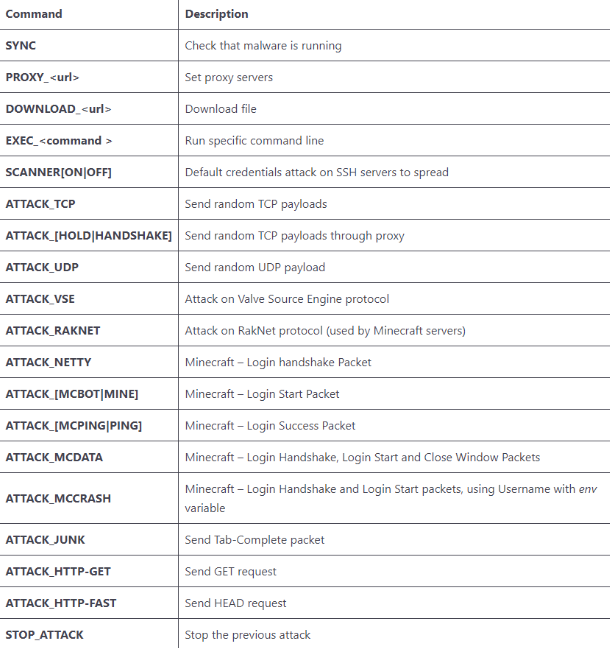

سپس سرور C2 یکی از فرامین زیر را جهت اجرا به دستگاه آلوده شده ارسال میکند:

اکثر فرامین فوق برای اجرای حملات DDoS به سرورهای Minecraft طراحی شدهاند که ATTACK_MCCRASH به دلیل استفاده از روشی جدید برای از کار انداختن سرور هدف، از برجستهترین آنهاست.

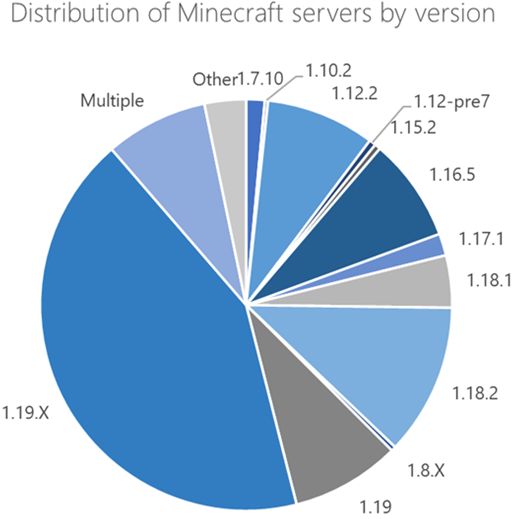

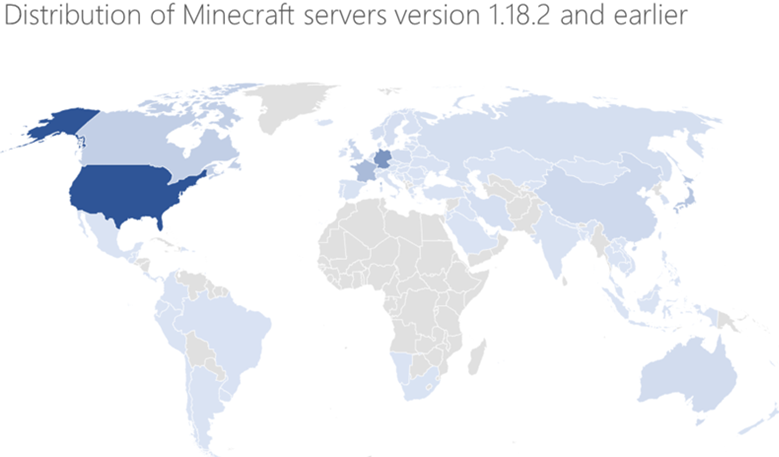

به نقل از مایکروسافت، باتنت DEV-1028 به طورخاص برای هدف قرار دادن نسخه 1.12.2 سرورهای Minecraft ایجاد شده است اما تمام نسخههای 1.7.2 تا 1.18.2 این سرور نیز در برابر آن آسیبپذیر میباشند.

فرامین ATTACK_MCCRASH ،ATTACK_[MCBOT|MINE] و ATTACK_MCDATA بر روی نسخه 1.19 که در سال 2022 منتشر شده، اجرا نمیشوند.

با این حال، تعداد قابل توجهی از نسخ قدیمیتر سرورهای Minecraft بر روی اینترنت قابل دسترس هستند.

توصیه میشود سازمانها جهت حفاظت و مقاوم نمودن سیستمهای موجود در شبکه در برابر تهدیداتی نظیر باتنت DEV-1028، اصول اولیه را برای ایمن کردن اطلاعات اصالتسنجی کاربران و دستگاههایشان، اعمال قواعد کنترلی و محدودیت دسترسی پیادهسازی کنند.

همچنین ضمن بهروزرسانی سیستمهای عامل و تمامی نرمافزارها، از راهکارهای امنیتی پیشرفته استفاده نموده و هر گونه تلاشی جهت دسترسی به دستگاهها از طریق پودمان SSH و هشدارهای صادر شده در خصوص رفتار غیرعادی شبکه را شناسایی نمایند.

در نهایت، در صورت عدم نیاز، درگاه SSH را غیرفعال نموده و از بکارگیری نسخههای کرک شده، نرمافزارهای قفل شکسته و غیرمجاز خودداری کنید زیرا معمولاً منجر به انتقال بدافزار میشوند.

مشروح گزارش مایکروسافت در خصوص این باتنت در نشانی زیر قابل مطالعه میباشد: