سرورهای Redis هدف دربپشتی Redigo

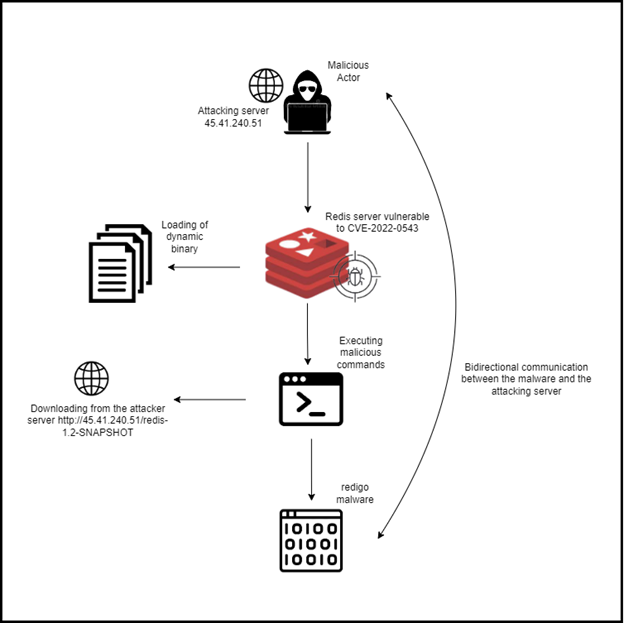

شرکت اکئوآ سکیوریتی (Aqua Security) از شناسایی یک بدافزار جدید مبتنی بر Go خبر داده که سرورهای Redis آسیبپذیر به CVE-2022-0543 را هدف قرار میدهد. این بدافزار که در گزارش اکئوآ سکیوریتی از آن با عنوان Redigo یاد شده، اقدام به تزریق یک دربپشتی (Backdoor) مخفی بر روی سرورهای آسیبپذیر میکند.

CVE-2022-0543 یک ضعف امنیتی “حیاتی” (Critical) و با شدت 10 – بر طبق استاندارد CVSS – است که نرمافزار Redis از آن متأثر میشود.

این آسیبپذیری در اواخر سال 1400 شناسایی و ترمیم شد. در اسفند 1400، نمونه اثباتگر (PoC) ضعف CVE-2022-0543 بهصورت عمومی افشا شد.

در اوایل امسال نیز مرکز CISA نسبت به بهرهجویی ضعف امنیتی مذکور هشدار داد.

نام Redigo برگرفته از ترکیب Redis (سرورهایی که هدف قرار میدهد) و Go (زبان برنامهنویسی آن) است.

به گفته اکئوآ سکیوریتی حملات Redigo با اسکن درگاه 6379 برای شناسایی سرورهای Redis قابل دسترس بر روی وب آغاز میشود.

مهاجمان، با کشف هر سرور، فرامینی را برای بررسی نسخه Redis و تزریق دربپشتی (در صورت آسیبپذیری آن به CVE-2022-0543) اجرا میکنند.

این مهاجمان با بهرهگیری از دربپشتی تزریقشده، اقدام به استخراج اطلاعاتی در خصوص سختافزار سرور و در ادامه دانلود Redigo (فایل redis-1.2-SNAPSHOT) میکنند. بدافزار مذکور، پس از ترفیع سطح دسترسی (Escalating Privilege)، اجرا میشود.

ارتباطات مهاجمان با سرورهای آسیبپذیر نیز از طریق درگاه 6379 است. با توجه به معمول بودن استفاده از این درگاه بر روی سرورهای Redis، عملاً میتوان آن را تکنیکی برای مخفیسازی ارتباطات C&C از چشم ابزارهای رصد شبکه تلقی کرد.

مشروح گزارش اکئوآ سکیوریتی در لینک زیر قابل مطالعه است:

https://blog.aquasec.com/redigo-redis-backdoor-malware

مقابله

نکته قابل توجه این که بر اساس نشانههای آلودگی (IoC) منتشرشده از سوی اکئوآ سکیوریتی، در زمان انتشار این مطلب تعداد بسیار اندکی از محصولات ضدویروس قادر به شناسایی Redigo هستند.

مؤثرترین راهکار در مقابله با این تهدیدات ارتقای نسخ آسیبپذیر CVE-2022-0543 است. توصیهنامههای Debian و Ubuntu در خصوص CVE-2022-0543 در لینکهای زیر قابل دریافت است: