Daxin برای نفوذ به شبکههای بسته

به تازگی محققان امنیتی شرکت امنیت سایبری سیمانتک (.Symantec, Corp)، بدافزار پیچیده و پیشرفته Daxin را که شبکههای دولتی مقاومسازی شده را برای جاسوسی سایبری مورد هدف قرار میدهد، بررسی کردهاند.

کارشناسان این شرکت از اواسط آبان امسال فعالیت این “تهدید پیشرفته و مستمر” (Advanced Persistent Threat – به اختصار APT) را شناسایی و رصد میکنند. به اذعان این شرکت، Daxin پیشرفتهترین بدافزاری است که تاکنون از گروههای چینی دیده شده و پیچیدگیهای فنی بکار رفته در این بدافزار تابحال در بین بدافزارهای چینی سابقه نداشته است.

در این گزارش که با همکاری شرکت مهندسی شبکه گستر و مرکز مدیریت راهبردی افتای ریاست جمهوری تهیه گردیده این بدافزار مورد بررسی قرار گرفته است.

تنوع عملیات بدافزار Daxin شامل خواندن و نوشتن انواع فایلها، راهاندازی به اختیار و دخالت در عملیات عادی سیستم، قابلیت انتشار به سیستمهای اطراف خود در شبکه، امکانات مخفیسازی و … میشود.

آژانس دولتی “امنیت سایبری و امنیت زیرساخت آمریکا” (Cybersecurity & infrastructure Security Agency – به اختصار CISA) نیز ضمن تایید فعالیت بدافزار Daxin، اعلام کرد که نسخ ابتدایی این بدافزار از سال 2013 میلادی که بخش عمده کد بدافزار طراحی و تهیه شده، مشاهده و رصد شده است. طبق اطلاعیه این آژانس، بدافزار Daxin از نوع بدافزارهای Rootkit است که دسترسی غیرمجاز (backdoor) به سیستم قربانی را فراهم میکند.

در اطلاعیه آژانس CISA آمده است که این بدافزار دارای امکانات تماس با مرکز کنترل و فرماندهی (Command and Control – به اختصار C2) است و این ارتباطات را به نحو پیچیدهای مخفی نگه میدارد. امکان تماس با مرکز کنترل و فرماندهی، گردانندگان Daxin را قادر میسازند تا به دستگاههایی که حتی به اینترنت متصل نیستند، دسترسی پیدا کنند.

در این اطلاعیه تاکید شده که ساختار بدافزار Daxin برای استفاده علیه اهداف مقاومسازی شده، بهینه شده تا بدون ایجاد سوءظن، قادر به نفوذ به عمق شبکه قربانی باشد و بتواند اطلاعات مورد نظر را جمع آوری و سرقت کند.

نهایت هنرنمایی برای مخفی ماندن

از لحاظ فنی، بدافزار Daxin در قالب یک Kernel Driver سیستم عامل Windows ظاهر میشود و عملیات ویژهای برای مخفی نگه داشتن فعالیتهای مخرب خود انجام میدهد.

قابلیتهای Daxin نشان میدهد که تلاش زیادی بر روی طراحی راههای ارتباطی بدافزار صورت گرفته تا با ترافیک عادی شبکه همگن شده و به آسانی شناسایی نشود. بدین منظور، بدافزار هیچ سرویس شبکه جدیدی را فعال نمیکند و تنها از سرویسهای فعال عادی در شبکه سوءاستفاده و بهرهبرداری مینماید.

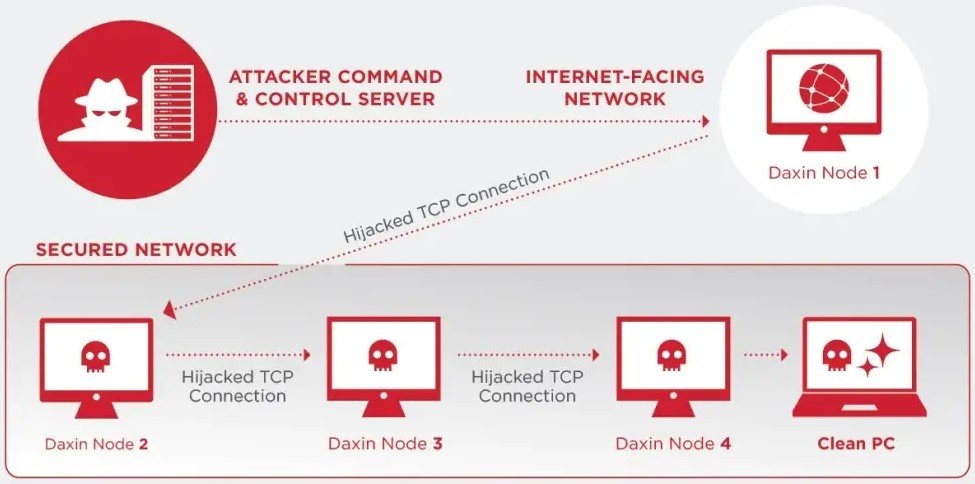

این بدافزار به روش Network Tunneling با سرویسهای عادی شبکه ارتباط برقرار میکند و حتی قادر به راهاندازی ارتباط زنجیرهای (daisy-chain) برای خود بین چند دستگاه متصل به هم است.

در شبکهای از دستگاههای آلوده، بدافزار Daxin قابلیت Relay دارد و گردانندگان بدافزار میتوانند با انتخاب هر مسیری در بین دستگاههای آلوده و ارسال یک فرمان، این دستگاهها را وادار به برقراری ارتباط مورد نظر کنند.

این بدافزار میتواند ارتباطات TCP/IP را تحت کنترل خود درآورد. بدافزار Daxin ترافیک ورودی TCP را برای دادههای خاصی رصد میکند و هنگامی که این دادهها را تشخیص دهد، خود را بجای دریافت کننده واقعی ترافیک جایگزین کرده و کنترل این ارتباط را به دست میگیرد. سپس یک تبادل کلید رمزنگاری صورت گرفته و بدین ترتیب، یک کانال ارتباطی رمزگذاری شده و امن برقرار میگردد تا از این طریق بدافزار فرامین جدید را دریافت کرده و اطلاعات جمعآوری شده را ارسال نماید.

در اختیار گرفتن ارتباطات TCP، قابلیت مخفیسازی فوق العادهای به بدافزار Daxin میدهد. همچنین امکان برقراری ارتباط در شبکههای سازمانی که سیاستهای امنیتی سختگیرانهای در تجهیزات فایروال تعریف نمودهاند، را فراهم میکند. بعلاوه، در این حالت احتمال شناسایی شدن بدافزار توسط مراکز عملیات امنیت (SOC) که رفتارهای نامتعارف شبکه را همواره رصد میکنند، کاهش مییابد.

شرکت سیمانتک، به دلیل مشاهده بدافزار Daxin در کنار ابزارهای مخرب دیگر که توسط گروههای چینی مورد استفاده قرار میگیرند، فعالیت این بدافزار را نیز به این گروهها نسبت داده است. همچنین تاکنون بیشتر قربانیان و اهداف مورد نظر Daxin، سازمانها و دولتهایی بودهاند که از لحاظ مختلف اقتصادی و سیاسی مورد توجه کشور چین هستند.

مشروح گزارش شرکت سیمانتک در خصوص بدافزار Daxin، فهرست نشانههای آلودگی (Indicators-of-Compromise – به اختصار IoC) و جزئیات فنی عملکرد آن در نشانی زیر قابل مطالعه است.

https://symantec-enterprise-blogs.security.com/blogs/threat-intelligence/daxin-backdoor-espionage

منبع:

https://threatpost.com/daxin-espionage-backdoor-chinese-malware/178706/