دستگاههای NAS شرکت کیونپ، هدف حملات باجافزار ech0raix

به تازگی دستگاههای ذخیرهسازی متصل به شبکه (Netwotk-Attached Storage – به اختصار NAS) ساخت شرکت کیونپ (.QNAP Systems, Inc) هدف حملات باجافزار eCh0raix که به نام QNAPCrypt نیز شناخته میشود، قرار گرفتهاند. گردانندگان این باجافزار، حدود یک هفته قبل از کریسمس، فعالیت خود را تشدید کرده و با ایجاد یک حساب کاربری در گروه Administrator، اقدام به رمزگذاری فایلهای موجود در این دستگاهها میکنند.

در این گزارش که با همکاری شرکت مهندسی شبکه گستر و مرکز مدیریت راهبردی افتای ریاست جمهوری تهیه گردیده حملات اخیر باجافزار مذکور مورد بررسی قرار گرفته است.

باجافزار eCh0raix از ژوئن 2019، زمانی که اولین نسخه از این باجافزار منتشر شد، تاکنون یک تهدید دائمی بوده است. علیرغم انتشار رمزگشای رایگان برای نسخه اولیه آن، فعالیت این باجافزار هرگز متوقف نشد و گردانندگان آن همواره نسخه جدیدتری را در حملات خود به کار میگیرند. این باجافزار چندین بار در مقیاس گسترده در ژوئن ۲۰۱۹ و ژوئن ۲۰۲۰ تجهیزات NAS شرکت کیونپ را هدف حملات قرار داد. کیونپ در ماه می ۲۰۲۱ نیز تنها دو هفته پس از اطلاعرسانی به مشتریان خود در مورد انتشار باجافزار AgeLocker، به آنها در مورد حملات باجافزار eCh0raix، هشدار داد.

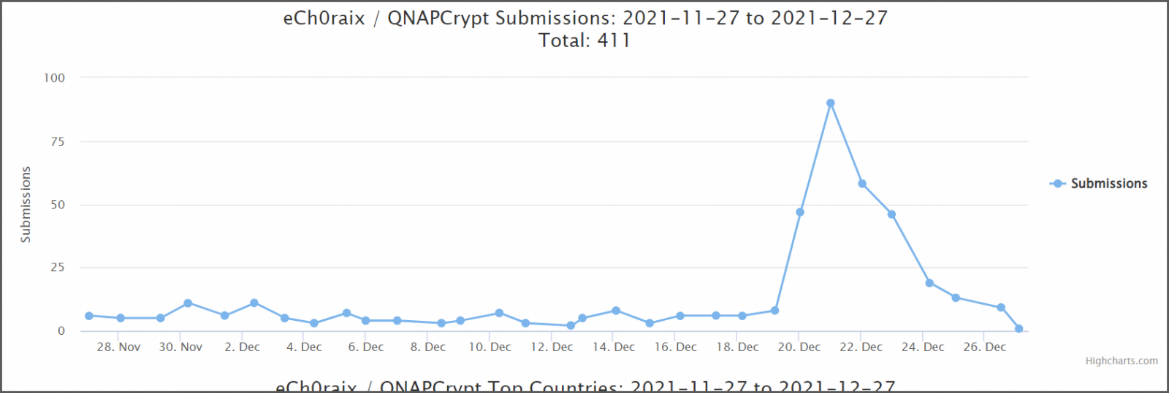

از تاریخ 29 آذر 1400، کاربران و راهبران امنیتی مرتباً شروع به گزارش و افشای حملات باجافزار eCh0raix در تالارهای گفتگوی مختلفی کردهاند. این افزایش در تعداد حملات باجافزار eCh0raix، توسط سایت ID Ransomware Service نیز تأیید شده است؛ سایت مذکور به کاربران امکان میدهد نسخه باجافزاری را که فایلهای آنها را رمزگذاری کرده است، شناسایی کنند. نمونههای ارسالی به سایت مذکور از 28 آذر شروع به افزایش چشمگیری نموده و در 5 دی ماه این میزان کاهش یافته است.

در حملات پیشین، مهاجمان باجافزار eCh0raix علاوه بر بهرهجوها (Exploit) از حملات موسوم به سعی و خطا Brute-force استفاده کردهاند. آنها بهرهجوها را جهت سوءاستفاده از آسیبپذیریهای موجود در دستگاههای قدیمی QNAP وصله نشده بکار میگیرند و از حملات Brute-force نیز برای حدس زدن رمزهای عبور ضعیف و رایج Admin استفاده میکنند. افزایش فعالیت اخیر این باجافزار را میتوان به انتشار گزارشی که چندی پیش در خصوص جزئیات سه آسیبپذیری حیاتی موجود در دستگاههای QNAP منتشر شده بود، مرتبط دانست. سه آسیبپذیری مذکور در تجهیزات QNAP، هم به راحتی قابل بهرهبرداری به صورت خودکار هستند و هم کنترل کامل دستگاه مورد نظر را برای مهاجمان فراهم میکنند. گزارش مذکور در خصوص سه ضعف امنیتی موجود در تجهیزات NAS این شرکت، در نشانی زیر قابل مطالعه است:

با این حال، نحوه نفوذ اولیه در حملات اخیر، در حال حاضر نامشخص است. با این وجود برخی از قربانیان این حملات اذعان کردهاند که نسبت به اعمال تنظیمات امنیتی مناسب بیتوجه بودهاند و دستگاههای آسیبپذیر را به درستی ایمن نکردهاند (مثلاً از طریق یک اتصال ناامن، آنها را در معرض اینترنت قرار دادهاند). برخی نیز گزارش کردهاند که مهاجمان از طریق یک آسیبپذیری در QNAP Photo Station موفق به نفوذ شدهاند.

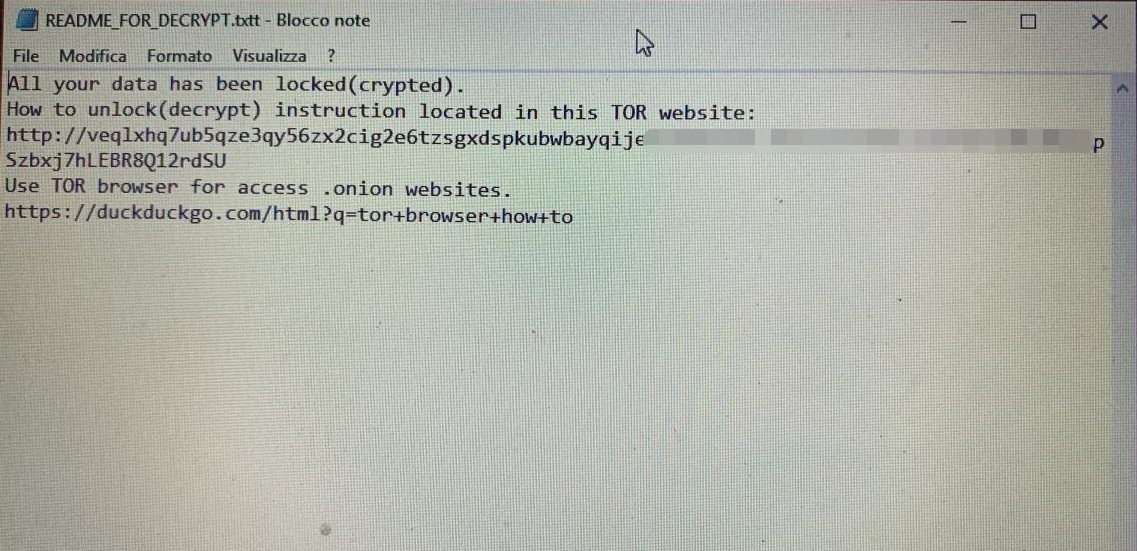

صرف نظر از مسیر حمله، به نظر میرسد که مهاجمان باجافزار eCh0raix با ایجاد یک کاربر در گروه Administrator، تمام فایلهای موجود بر روی دستگاه را رمزگذاری میکنند. قربانیان حملات اخیر عنوان نمودهاند که تصاویر و اسناد آنها بر روی این دستگاهها رمزگذاری شده و جدا از افزایش تعداد حملات، چیزی که در این کارزار به چشم میخورد این است که مهاجمان پسوند فایل اطلاعیه باجگیری (Ransom Note) را اشتباه تعیین کرده و از پسوند “TXTT.” استفاده کردهاند.

با این حال، این مانع از مشاهده اطلاعیه مذکور نمیشود ولی ممکن است برای برخی از کاربران مشکل ایجاد کند چون باید هنگام باز نمودن فایل، آن را با یک برنامه خاص (مثلاً Notepad) باز کنند یا آن را در برنامه مذکور بارگذاری کنند.

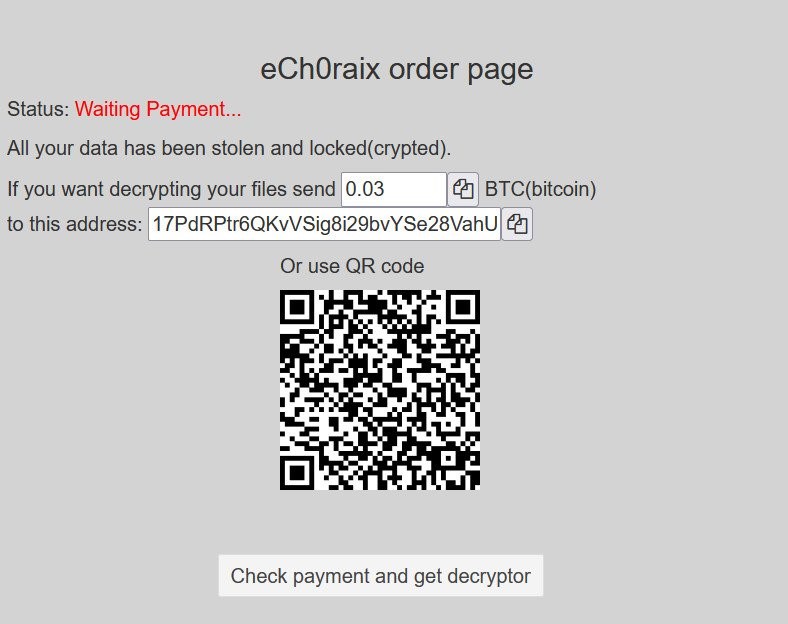

مشاهده شده که باجافزار ech0raix از 0.024 بیت کوین (1200 دلار) تا 0.06 بیت کوین (3 هزار دلار) از قربانیان باج درخواست نموده است. برخی از قربانیان متاسفانه هیچ نسخه پشتیبانی نداشتند و مجبور بودند برای بازیابی فایلهای خود باج مطالبه شده را بپردازند.

توجه به این نکته ضروری است که یک رمزگشا رایگان برای فایلهای قفلشده با نسخه قدیمی (قبل از 17 ژوئیه 2019) باجافزار eCh0raix وجود دارد. در حال حاضر نسخههای فعلی باجافزار eCh0raix (نسخه های 1.0.5 و 1.0.6) غیرقابل رمزگشایی هستند.

شرکت کیونپ همواره به کاربران خود، نسبت به مورد هدف قرار دادن دستگاهها با رمزهای عبور ضعیف توسط باجافزار eCh0raix، هشدار داده است. لذا ضروری است که راهبران این دستگاهها، ضمن بهروزرسانی میانافزار (Firmware)، نرمافزار، برنامههای کاربردی (App) یا هر افزونهای (add-on) که بر روی دستگاههای NAS نصب است، رمز عبور دستگاه خود را کاملاً پیچیده تعیین نمایند و با انجام اقداماتی که در نشانیهای زیر توسط شرکت کیونپ توصیه شده، دستگاههای NAS خود را ایمن نمایند.

https://www.qnap.com/en/security-advisory/nas-201907-11

https://www.qnap.com/en/security-advisory/QSA-20-02

به راهبران امنیتی توصیه میشود علاوه بر دستورالعملهای فوق، با مراجعه به نشانی زیر و بکارگیری راهنمای موجود در این توصیهنامه، از تجهیزات NAS و دادههای ذخیره شده بر روی آنها در برابر حملات اطمینان حاصل کنند.

https://www.qnap.com/en/how-to/faq/article/what-is-the-best-practice-for-enhancing-nas-security

منابع:

https://www.zdnet.com/article/qnap-nas-devices-targeted-in-another-wave-of-ransomware-attacks/