همکاری گردانندگان باجافزار Yanluowang با مهاجمان باتجربه

اخیراً حملاتی کشف شده که در آن مهاجمان باجافزار Yanluowang، با بکارگیری بدافزار BazarLoader در مرحله شناسایی (Reconnaissance)، سازمانهای ایالات متحده را با تمرکز در بخش مالی مورد هدف قرار دادهاند.

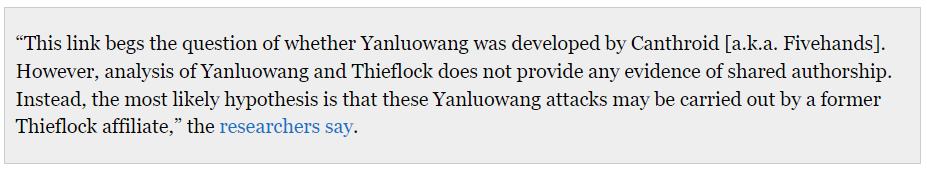

بر اساس تاکتیکها، تکنیکها و رویههای مشاهدهشده (Tactics, Techniques, and Procedures – به اختصار TTP)، مهاجمان باجافزار Yanluowang از خدمات موسوم به “باجافزار به عنوان سرویس” (Ransomware-as-a-Service – به اختصار RaaS) استفاده میکنند و ممکن است با باجافزار Thieflock که توسط گروه Fivehands توسعه یافته، در ارتباط باشند.

به نقل از محققان سیمانتک (Symantec)، این مهاجمان حداقل از ماه آگوست به اهدافی بزرگتری در ایالات متحده حمله کردهاند.

در این گزارش که با همکاری شرکت مهندسی شبکه گستر و مرکز مدیریت راهبردی افتای ریاست جمهوری تهیه شده، چکیدهای از گزارش سیمانتک ارائه شده است.

در حالی که باجافزار Yanluowang به موسسات مالی علاقه دارد، شرکتهایی را در بخشهای تولید، خدمات فناوری اطلاعات، مشاوره و مهندسی نیز مورد هدف قرار داده است.

گروه باجافزاری Fivehands نیز نسبتاً گروه جدیدی است و برای اولین بار در ماه آوریل در گزارشی توسط Mandiant شناخته شد که آن را به گروه UNC2447 نسبت داده بودند و سپس CISA نیز در گزارش زیر نسبت به حملات این گروه هشدار داد.

https://us-cert.cisa.gov/ncas/analysis-reports/ar21-126a

در آن زمان، Mandiant عنوان نمود که UNC2447 قابلیتهای پیشرفتهای برای عدم تشخیص و به حداقل رساندن شناسایی پس از نفوذ توسط محصولات و راهکارهای امنیتی دارد و گردانندگان آن، باجافزار RagnarLocker را نیز منتشر کردهاند.

سیمانتک خاطرنشان می کند که ارتباط بین حملات اخیر Yanluowang و حملات قدیمیتر باجافزار Thieflock غیرقطعی است، زیرا تنها به چندین TTP زیر که در حملات باجافزار Fivehands یافت شده، استناد شده است.

- بکارگیری ابزارهای بازیابی رمزعبور معمول و ابزارهای منبعباز (مانند GrabFF)

- بکارگیری ابزارهای منبع باز پویش شبکه (مانند SoftPerfect Network Scanner)

- استفاده از مرورگر S3 Browser و Cent Browser برای بارگذاری و دانلود دادهها

قبل از استقرار باجافزار بر روی دستگاههای مورد نظر، گردانندگان باجافزار، اقدامات زیر را انجام میدهند:

- ایجاد یک فایل txt. شامل فهرستی از ماشینهای شناسایی شده راهدور جهت بررسی خط فرمان (Command Line).

- بکارگیری Windows Management Instrument – به اختصار WMI – جهت استخراج فهرستی از پروسههای در حال اجرا در ماشینهای شناسایی شده راه دور که در فایل txt. ذکر شده است.

- ثبت تمام لاگهای (Logs) مربوط به پروسهها و اسامی ماشینهای راه دور در processes.txt

پس از استقرار، باجافزار Yanluowang مستقر شده، اقدامات زیر انجام میشود:

- تمام ماشینهای مجازی Hypervisor را که بر روی کامپیوتر آلوده شده در حال اجرا هستند، متوقف میکند.

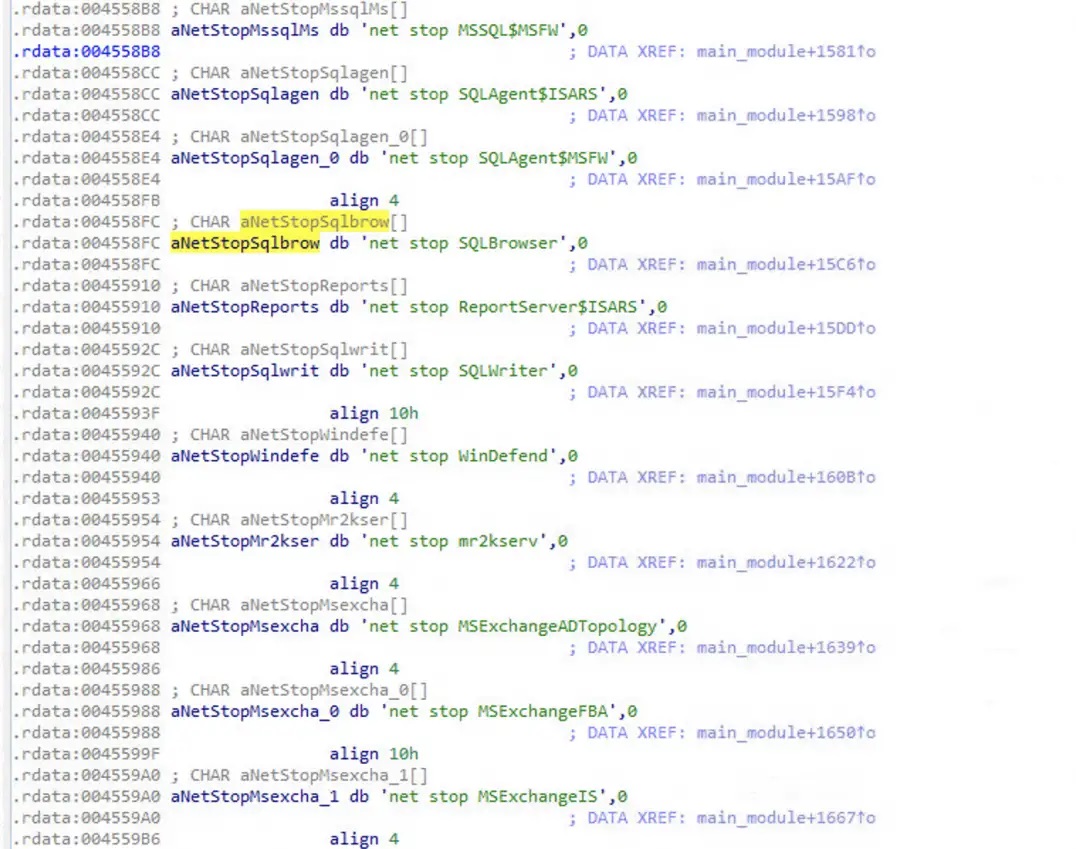

- پروسههای فهرست شده در txt را که شامل SQL و نرمافزار تهیه نسخه پشتیبان (Veeam Back up) است، خاتمه میدهد.

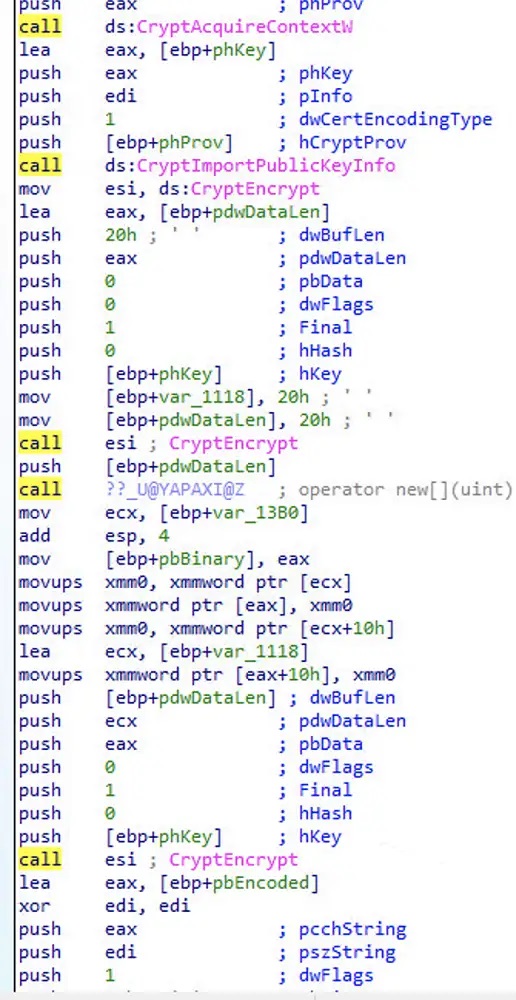

- فایلها را روی کامپیوتر آلوده رمزگذاری میکند و به انتهای هر فایل، پسوند yanluowang. را اضافه میکند.

- اطلاعیه باجگیری (Ransom Note) به نام README.txt را روی کامپیوتر آلوده شده و سیستمهای رمزگذاری شده قرار میدهد.

تحلیل باجافزار Yanluowang نشان میدهد که هیچ مدرکی قطعی که نشان دهد نویسندگان باجافزار مذکور همان نویسندگان Fivehands هستند، وجود ندارد. محققان احتمال میدهند که حملات باجافزار Yanluowang توسط شرکای سابق Thieflock در حال انجام است.

پس از دسترسی و نفوذ به شبکه موردنظر، مهاجمان از PowerShell برای دانلود مواردی همچون بدافزار BazarLoader جهت گسترش آلودگی در سطح شبکه (Lateral Movement) استفاده میکنند.

BazarLoader توسط باتنت TrickBot که باجافزار Conti را نیز منتشر میکند، به اهداف مورد نظر منتقل میشود. اخیراً، گردانندگان TrickBot شروع به تغییر باتنت Emotet نیز کردهاند.

مهاجمان Yanluowang، پروتکل دسکتاپ از راه دور (Remote Desktop Service – به اختصار RDP) را از Registry فعال میکنند و برای دسترسی از راه دور، ابزار ConnectWise را نصب میکنند.

محققان اعلام نمودهاند که وابستگان باجافزار مذکور، برای کشف سیستمهای مورد نظر خود، ابزار پرس و جوی متنی مبتنی بر Active Directoryو(AdFind) را برای جستجو در Active Directory بکار میگیرند و از SoftPerfect Network Scanner برای یافتن نام سرورها و سرویسهای شبکه استفاده میکنند.

همچنین آنها برای سرقت اطلاعات اصالتسنجی از مرورگرهای Firefox ،Chrome و Internet Explorer ماشینهای آلوده، از ابزارهایی همچون GrabFF ،GrabChrome و BrowserPassView استفاده میکنند.

نتایج تحقیقات محققان شرکت سیمانتک حاکی از آن است که مهاجمان از KeeThief برای سرقت کلید اصلی (Master Key) به منظور مدیریت رمز عبور در KeePass، ابزارهای تصویربرداری از صفحه (Screen Capture) و ابزار استخراج داده Filegrab استفاده کردهاند.

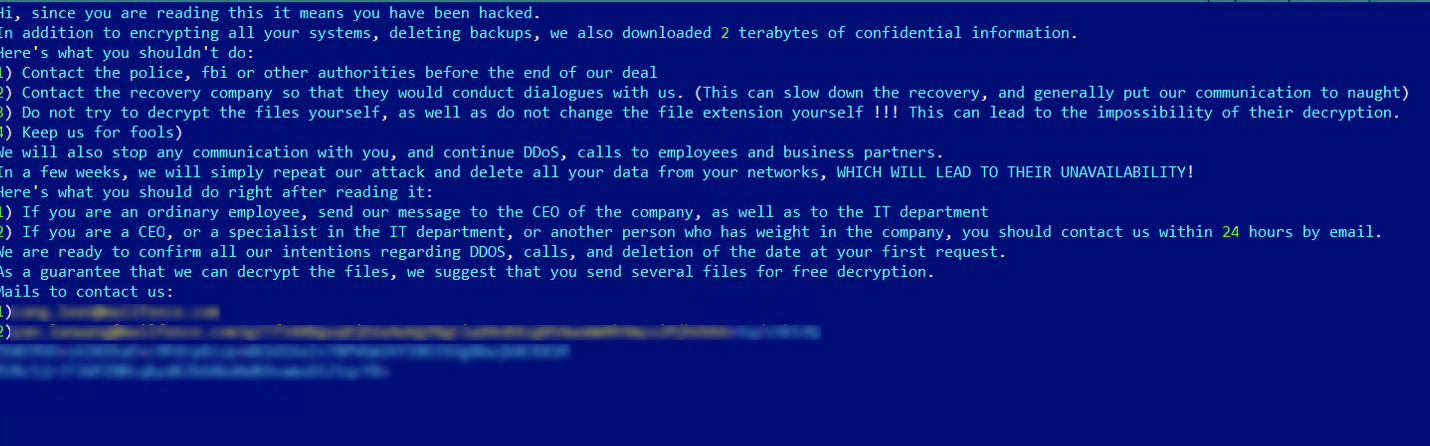

در اطلاعیه باجگیری باجافزار Yanluowang، مهاجمان تهدید کردهاند که قربانی به نهادهای قانونی مراجعه نکند یا از شرکتهای مذاکره کننده باجافزار، درخواست کمک نکند. مهاجمان همچنین اعلام نمودهاند که چنانچه قربانی، از درخواست آنها اطاعت نکند، اقدام به اجرای حملات منع سرویس توزیع شده (Distributed Denial-of-Service – به اختصار DDoS)، تماس با شرکاری تجاری آنان و پاک کردن دادهها خواهند نمود. تصویر زیر نمونهای از اطلاعیه باجگیری این باجافزار را نمایش میدهد:

با وجود اینکه باجافزار Yanluowang همچنان در حال توسعه است، بسیار خطرناک بوده و یکی از بزرگترین تهدیداتی است که سازمانها در سراسر جهان با آن مواجه هستند.

مشروح گزارش شرکت سیمانتک در خصوص باجافزار Yanluowang، نشانههای آلودگی (Indicators of Compromise – به اختصار IoC)، ابزارها و بدافزارهای مورد استفاده در حملات مذکور، در نشانی زیر قابل دریافت و مطالعه است: