FiveSys؛ روتکیتی مخرب با امضای مایکروسافت

به گزارش شرکت مهندسی شبکه گستر، محققان شرکت ضدویروس بیتدیفندر (Bitdefender)، در گزارشی جزییات روتکیت جدیدی به نام FiveSys را که دارای امضای دیجیتالی معتبر WHQL صادر شده توسط مایکروسافت است، منتشر کردهاند. روتکیت مذکور بیش از یک سال است که کاربران کامپیوترها را مورد هدف قرار داده است.

بیش از یک دهه پیش روتکیتها به عنوان نوعی بدافزار طراحی شدهاند تا مهاجمان از طریق آنها به سطوح پایین سیستمعاملهای هک شده دسترسی داشته باشند. شرکت مایکروسافت (Microsoft Corp) با اعمال برخی تغییرات از زمان ارائه Windows Vista، انتشار روتکیتها را بسیار دشوارتر کرد. راهکارهای امنیتی امروزی نیز با استفاده از فناوریهای جدیدی که 10 سال پیش تنها یک رویا بودند، بسیار کارآمدتر شدهاند.

در تغییرات اخیر، شرکت مایکروسافت الزامات جدید Driver Signing را جهت نصب راهاندازهای سختافزاری (Driver) وضع نموده که میخواهد قبل از نصب در سیستمعامل، یک پروسه دقیق اعتبارسنجی طی شده و راهاندازها به صورت دیجیتالی توسط مایکروسافت امضاء شوند. هدف مایکروسافت از وضع تغییرات جدید در این سیستم اعتبارسنجی، بیاثر نمودن تلاش مهاجمان برای دورزدن پروسه اعتبارسنجی بوده تا احتمال موفقیت آنها را بسیار کاهش دهد.

این قابلیت جدید تضمین میکند که همه راهاندازها به جای توسعهدهنده اصلی سختافزار، توسط شرکت ارائهدهنده سیستمعامل تأیید و امضاء شوند و به این ترتیب، امضاهای دیجیتال هیچ نشانهای از هویت توسعهدهنده واقعی را ارائه نمیدهند.

محققان شرکت بیتدیفندر نیز در تحقیقات خود پی بردند که نویسندگان روتکیت FiveSys به نوعی توانستهاند پروسه اعتبارسنجی مایکروسافت را فریب داده و به نوعی آن را بیاثر کنند.

محققان بیتدیفندر در گزارش خود اعلام نمودهاند که در چند ماه گذشته، شاهد افزایش راهاندازهای مخرب با امضای دیجیتالی معتبر WHQL صادر شده توسط مایکروسافت بودهاند. علاوه بر این، این واقعیت که راهاندازهای مذکور دارای امضاهای دیجیتالی صادر شده توسط مایکروسافت هستند، ممکن است کاربران ناآگاه را فریب دهد تا تصور کنند که آن راهاندازها قانونی بوده و نصب آنها را بپذیرند.

محققان بیتدیفندر پس از شناسایی روتکیت FiveSys با شرکت مایکروسافت تماس گرفته و سوءاستفاده روتکیت مذکور از امضای دیجیتالی WHQL مایکروسافت را اعلام کردند. مایکروسافت نیز مدت کوتاهی پس از آن این امضاء را لغو کرد.

هدف روتکیت ساده است؛ هدف آن هدایت ترافیک اینترنت در ماشینهای هک شده از طریق یک پروکسی شخصیسازی شده است که از لیست تعبیه شده داخلی که حاوی 300 دامنه است، استخراج میشود. در واقع از روتکیت برای انتقال و هدایت قربانیان به سمت نشانیهای اینترنتی مورد علاقه مهاجمان استفاده میشود. این تغییر مسیر هم برای HTTP و هم HTTPS به خوبی عمل میکند. روتکیت یک گواهینامه root شخصیسازی شده (custom root certificate) برای تغییر مسیر HTTPS نصب میکند. به این ترتیب، مرورگر در مورد هویت ناشناخته سرور پروکسی هشدار نمیدهد.

روتکیت علاوه بر هدایت ترافیک اینترنتی، از استراتژیهای مختلفی جهت مسدود کردن توانایی ویرایش Registry و توقف دانلود راهاندازهای سایر گروههای بدافزاری استفاده میکند. روتکیت تلاش میکند که با توقف نصب سایر روتکیتها و بدافزارهای گروههای مختلف، دسترسی مهاجمان رقیب را به سیستم هک شده مسدود کرده و از خود محافظت کند.

سازندگان Rootkit معمولاً جهت مسدود کردن بدافزارهای رقیب از لیستسیاه امضاءها و گواهینامههای دیجیتالی سرقت شده توسط سایر بدافزارها استفاده میکنند. برای رسیدن به این هدف، آنها دسترسی به هر فایل را نظارت کرده و امضای دیجیتالی را در صورت وجود بررسی میکنند. اگر امضای مذکور در آن لیستسیاه باشد، از دسترسی به فایل جلوگیری میکنند.

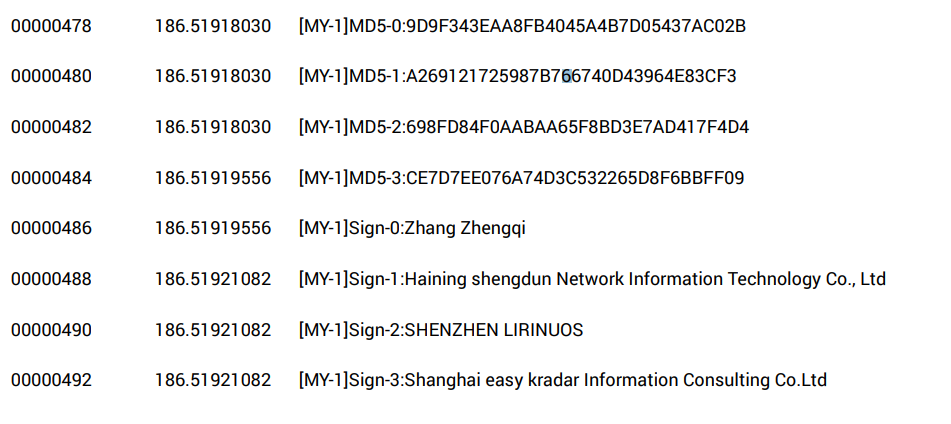

لیستسیاه امضاهای دیجیتالی به صورت دورهای بهروزرسانی میشود. در حال حاضر لیست مذکور دارای 68 هش است که بخشی از آن در زیر نمایش داده شده است؛ هر هش مربوط به امضاهای سرقت شده/نشت شده توسط بدافزار است.

مشروح گزارش بیتدیفندر در خصوص جزئیات فنی و فهرست کاملی از نشانههای آلودگی (indicators of Compromise- به اختصار IoC) روتکیت مذکور، در نشانی زیر قابل دریافت و مطالعه است:

فهرست نامهای شناسایی ضدبدافزار بیتدیفندر به شرح زیر میباشد:

Gen:Trojan.Heur.JP.kQW@ayWx7Nnj

Gen:Variant.Cerbu.111684

Gen:Variant.Doina.11362

Gen:Variant.Doina.21224

Gen:Variant.Doina.8523

Gen:Variant.Graftor.891814

Gen:Variant.Mikey.126771

Gen:Variant.Mikey.128072

Gen:Variant.Mikey.129746

Gen:Variant.Ulise.265712

Gen:Variant.Ulise.269396

Gen:Variant.Ulise.269440

Gen:Variant.Ulise.269496

Gen:Variant.Ulise.315678

Rootkit.Agent.AJIN

Rootkit.Agent.AJIQ

Rootkit.Agent.AJIR

Rootkit.Agent.AJIT

Trojan.Agent.FKUL

Trojan.Agent.FLBC

Trojan.Agent.FLFR

Trojan.Agent.FLTM

Trojan.Agent.FLYE

Trojan.Generic.30029659

Trojan.Generic.30030153

Trojan.Generic.30034021

Trojan.Generic.30121716

Trojan.Generic.30287863

Trojan.GenericKD.36470692

Trojan.GenericKD.37303188

Trojan.GenericKD.37919591

Trojan.GenericKD.46709798

Trojan.GenericKD.47346686

فهرست نامهای شناسایی ضدبدافزار مکآفی نیز به شرح زیر میباشد:

Artemis!191FAD43EF6C

Generic .rc

Generic .rd

Generic .re

Generic .rf

Generic .rg

GenericRXNRBV!B518AEF15358