خبر خوش برای قربانیان سه باجافزار

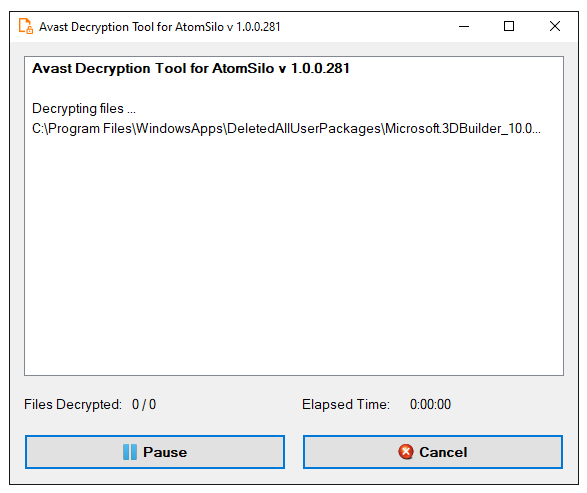

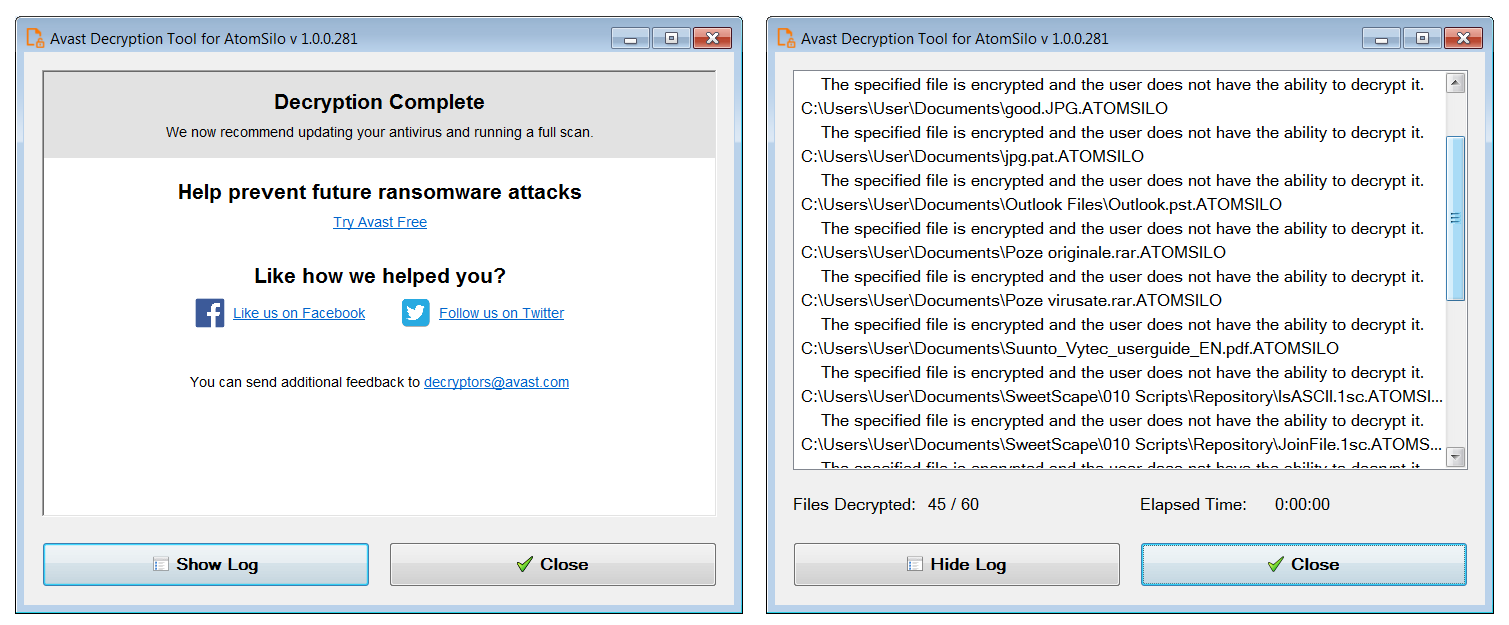

شرکت امنیت سایبری آواست (Avast Software s.r.o) به تازگی دو ابزار رمزگشایی منتشر کرده است که به قربانیان باجافزارهای AtomSilo ،LockFile و Babuk کمک میکند تا برخی از فایلهای خود را به صورت رایگان و بدون نیاز به پرداخت باج بازیابی کنند.

AtomSilo و LockFile بسیار شبیه به یکدیگر هستند. با وجود این که مهاجمان از تاکتیکهای مختلفی در حملات این دو باجافزار استفاده میکنند ولی به علت تشابه بین دو باجافزار مذکور، رمزگشای واحدی برای آنها ارائه شده است.

محققان آواست پس از شناسایی نقطه ضعفی در کد باجافزار AtomSilo موفق به ارائه این رمزگشا شدند و عنوان نمودهاند که این رمزگشا ممکن است قادر به رمزگشایی فایلهای ناشناخته، اختصاصی یا فاقد فرمت نباشد.

ابزار رمزگشای مذکور از طریق نشانی زیر قابل دریافت است:

https://files.avast.com/files/decryptor/avast_decryptor_atomsilo.exe

قربانیان AtomSilo و LockFile می توانند ابزار رمزگشایی را از نشانی بالا دانلود کرده و مطابق با دستورالعملهای نمایش داده شده در رابط کاربری ابزار رمزگشا، رمزگشایی کنند.

LockFile برای اولین بار به دنبال کشف آسیبپذیریهای ProxyShell سرورهای Microsoft Exchange در اردیبهشت، در تیر ماه منتشر شد. به نظر میرسد که باجافزار LockFile از آسیبپذیریهای ProxyShell برای نفوذ به اهداف بدون وصله در سرورهای Microsoft Exchange و آسیبپذیریهای PetitPotam در Windows جهت تحت اختیار گرفتن کنترل دامنه و رمزگذاری دستگاهها سوءاستفاده میکند.

باجافزار LockFile، هنگام رمزگذاری فایلها، پسوند lockfile. را به نام فایلهای رمزگذاریشده اضافه میکند و اطلاعیه باجگیری (Ransom Note) را با فرمت زیر ایجاد میکند:

[victim_name]-LOCKFILE-README.hta

جالب توجه این است که طرح رنگ LockFile و طرح اطلاعیه باجگیری بسیار شبیه باجافزار LockBit است. با این حال، به نظر میرسد هیچ رابطهای بین این دو باجافزار وجود ندارد.

AtomSilo نیز باجافزاری است که جدیداً کشف شده و مهاجمان این باجافزار Confluence Server و Data Center را هدف قرار دادهاند.

در 3 شهریور 1400، شرکت اطلسین (Atlassian Corporation Plc.) بهروزرسانیهای امنیتی را برای ترمیم آسیبپذیری در Confluence Server با شناسه CVE-2021-26084 که از نوع “اجرای کد از راه دور” (Remote Code Execution – به اختصار RCE) میباشد، منتشر کرد. جزییات و وصله منتشر شده توسط این شرکت در نشانی زیر قابل مطالعه است.

https://confluence.atlassian.com/doc/confluence-security-advisory-2021-08-25-1077906215.html

ضعف امنیتی مذکور به طور فعال توسط مهاجمان مورد سوءاستفاده قرار گرفته است. مهاجمان باجافزاری AtomSilo، با سوءاستفاده از ضعف مذکور در موارد غیروصله شده Confluence Server، قادر خواهند بود از راه دور به سرورها دسترسی داشته باشند.

به گفته محققان سوفوس (Sophos, Ltd) که گزارش کامل آن در نشانی زیر قابل دسترس است، باجافزار AtomSilo تقریباً مشابه LockFile است.

این باجافزار تمام دادههای موجود در کامپیوتر کاربر از جمله (تصاویر، اسناد، جداول اکسل، موسیقی، ویدیوها و غیره) را رمزگذاری میکند و پسوند خاص خود را به هر فایل اضافه میکند.

با این حال، مهاجمان باجافزار AtomSilo از تکنیکهای جدیدی همچون Side-loading malicious dynamic-link libraries استفاده میکنند که شناسایی حملات آنها را بسیار دشوار میکند و راهکارهای حفاظت نقاط پایانی را مختل میکند.

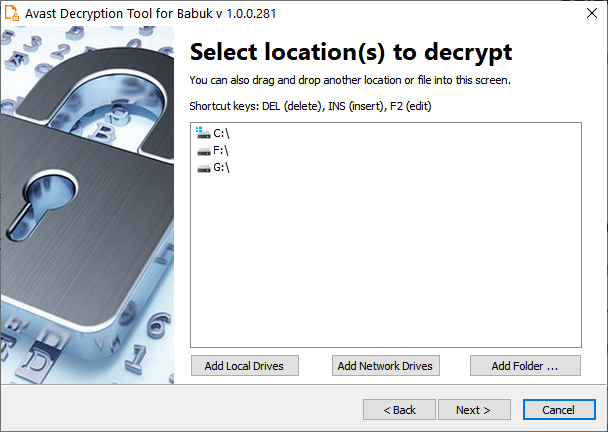

همچنین محققان آواست با بکارگیری کدهای افشا شده باجافزار Babuk، ابزار رمزگشای دیگری را نیز منتشر کردهاند تا به قربانیان باجافزار مذکور کمک کند که فایلهای خود را به صورت رایگان بازیابی کنند. این ابزار رمزگشا میتواند توسط قربانیانی که فایلهای آنها با پسوندهای babuk ،.babyk. و doydo. رمزگذاری شده است، مورد استفاده قرار گیرد.

قربانیان باجافزار Babuk میتوانند ابزار رمزگشایی را از نشانی زیر دانلود کرده و کل فایلها را مطابق با دستورالعملهای نمایش داده شده در رابط کاربری رمزگشا، به طور رایگان رمزگشایی کنند.

https://files.avast.com/files/decryptor/avast_decryptor_babuk.exe

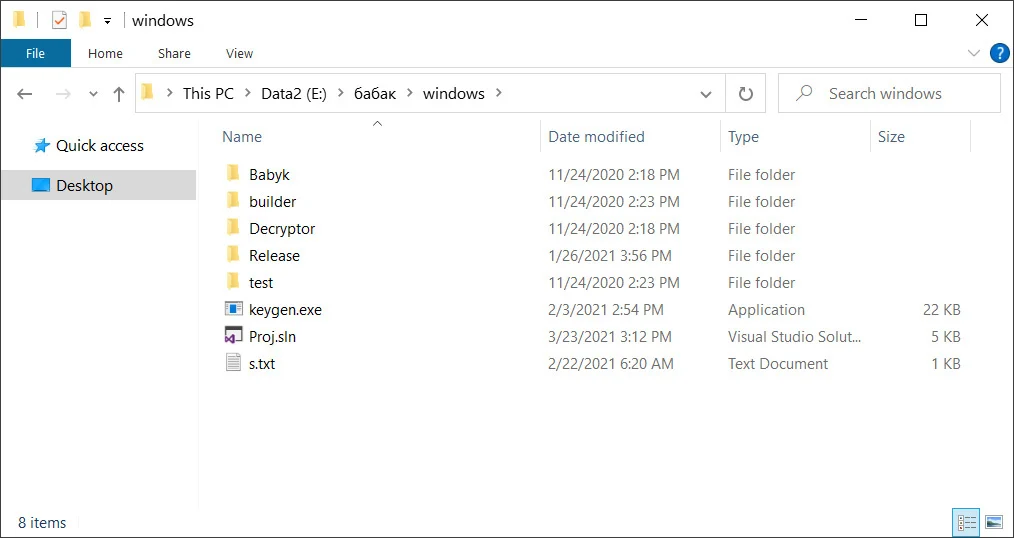

ماه گذشته، کد منبع (Source Code) کامل باجافزار Babuk در یکی از تالارهای گفتگوی هکرهای روسی زبان توسط یکی از مهاجمان که ادعا میکرد عضوی از اعضای گروه Babuk است و به نوعی سرطان علاجناپذیر مبتلاست، فاش شد. متن کامل این خبر در “افشای کدهای برنامهنویسی باجافزارBabuk ” قابل مطالعه است.

فایلهای فاش شده توسط مهاجم مذکور، مربوط به پروژههای Visual Studio Babuk جهت رمزگذارهای VMware ESXi،وNAS و Windows بود. همچنین پوشهای با نام Windows وجود داشت که حاوی کد منبع کامل رمزگذار، رمزگشای Windows، و چیزی شبیه به تولیدکنندههای کلید خصوصی و عمومی بود. در این افشاگری، کدهای رمزگذاری و کدهای رمزگشایی نیز وجود داشت که گویی برای قربانیان خاص باجافزار، کامپایل شده بود.

پس از افشای این اطلاعات، محققان شرکت امسیسافت (.Emsisoft, Ltd) عنوان نمودند که کد منبع افشا شده کاملاً معتبر بوده و ممکن است حاوی کلیدهای رمزگشایی برای قربانیان گذشته باشد.

Babuk Locker، که با نام Babuk و Babyk نیز شناخته میشود، از ابتدای سال ۲۰۲۱ آغاز شده است و گردانندگان آن سازمانهای فعال در حوزههای مختلف را به منظور سرقت و رمزگذاری دادهها مورد هدف قرار میدادهاند. از جمله معروفترین قربانیان این باجافزار میتوان به اداره پلیس واشنگتن اشاره کرد که به نظر میرسد آخرین حمله بزرگ آنها پیش از خروج موقت از کسبوکار باجافزارها بوده است.

پس از حمله به اداره پلیس واشنگتن، این مهاجمان باجافزاری ادعا کردند که فعالیت خود را متوقف کردهاند. با این حال، چند تن از اعضا از گروه جدا شدند. مدیر اصلی، تالار گفتگوی Ramp را راهاندازی نمود و سایر اعضاء با راهاندازی نسخه جدیدی از Babuk معروف به Babuk V2، همچنان به اجرای حملات باجافزاری و رمزگذاری فایلهای قربانیان ادامه دادند.

اما خیلی زود تالار گفتگوی Ramp هدف حملات DDoS قرار گرفت. گرداننده این تالار گفتگو، شرکای سابق خود را مسئول این حملات دانست، هر چند که این ادعا توسط تیم Babuk V2 رد شد. مدتی بعد نیز در پی تشدید این اختلافات، یکی از برنامههای سازنده Babuk با نام Babuk Ransomware Builder در یک سایت اشتراک فایل فاش شد و توسط گروه دیگری برای راه اندازی حملات باجافزاری مورد استفاده گرفت.