بدبیاریهای مهاجمان باجافزاری

حتی دقیقترین حملات باجافزاری نیز همیشه مطابق برنامه پیش نمیروند. نمونهای از آن، حملات باجافزاری پیشرفته و هدفمند است که در آن مهاجمان اغلب روزها و هفتهها قبل از انتشار کد باجافزار، در شبکه حضور دارند. در طول این مدت، آنها شبکه را جهت شناسایی دستگاههای آسیبپذیر پویش نموده و دستگاهها را آلوده میکنند، ابزارهای جدید را نصب و نسخه پشتیبان تهیه کرده و سپس دادهها را حذف میکنند.

سازمانها میتوانند در هر مرحله حملات را شناسایی و مسدود کنند که این امر گردانندگان باجافزاری را تحت فشار قرار میدهد. آنها در صورت شکست در اولین حمله، ممکن است مجبور شوند تاکتیکهای خود را در اواسط استقرار باجافزار تغییر داده یا باجافزار را دوباره راهاندازی کنند. این فشار حتی میتواند منجر به اشتباهات سهوی یا خطا نیز شود.

به گفته مدیر تحقیقاتی شرکت سوفوس (Sophos Ltd)، باجافزارها میتوانند برای مدافعانی که بصورت مستقیم با حملات مواجه میشوند ترسناک به نظر برسند. مهاجمان باجافزاری نیز از این امر سوءاستفاده نموده و اقدام به رفتارهای تهدیدآمیز، پرخاشگرانه و طلب باج میکنند.

با این وجود، به یاد داشته باشید که مهاجمان نیز انسان هستند و مانند دیگران ممکن است اشتباه کنند. در اینجا به پنج مورد از بدبیاریهای مهاجمان باجافزاری که به تازگی در جریان تحقیقاتی که توسط محققان بخش پاسخدهی سوفوس کشف شدهاند، میپردازیم.

1- پس از اینکه قربانی باجافزار Avaddon، با وجود تهدید مهاجمان به افشای دادههای سرقت شده در صورت عدم همکاری، اقدام به پرداخت باج نکرد، مهاجمان اطلاعات را منتشر کردند؛ در نتیجه قربانی اطلاعات مورد نظر خود را دریافت کرد.

2- مهاجمان باجافزار Maze، در یکی از حملات خود فایلهای قربانیان را استخراج کردند و سپس متوجه شدند که قابل خواندن نیستند زیرا آن فایلها یک هفته قبل توسط باجافزار دیگری به نام DoppelPaymer رمزگذاری شده بودند.

3- مهاجمان باجافزاری Conti، درب پشتی جدید خود را رمزگذاری کردند. این مهاجمان AnyDesk را بر روی دستگاه آلوده شده نصب کرده بودند تا امکان دسترسی از راه دور فراهم شود و سپس باجافزار را راهاندازی کردند که همه چیز را در دستگاه، از جمله خود AnyDesk را رمزگذاری میکرد.

4- مهاجمان باجافزار Mount Locker که نمیتوانستند بفهمند چرا قربانی پس از افشای نمونهای از اطلاعات آنها، حاضر به پرداخت باج نیست، آنها متوجه نبودند که اشتباهی اطلاعات مربوط به یک شرکت ناشناس دیگر را منتشر کردهاند.

5- مهاجمانی که فایلهای پیکربندی سرور FTP را که برای استخراج اطلاعات استفاده کرده بودند، جا گذاشتند و قربانیان از طریق این فایل وارد سیستم شده و تمام دادههای سرقت شده را حذف کردند.

مدیر تحقیقاتی شرکت سوفوس در ادامه عنوان نمود که مشاهده این اشتباهات از سوی مهاجمان، نشاندهنده افزایش تعداد باجافزارها و تجاری شدن دنیای باجافزارها است. این روند گاهاً منجر میشود چندین مهاجم، یک قربانی را مورد هدف قرار دهند. اگر فشار سیستمهای حفاظتی، نرمافزارهای امنیتی و واکنشدهندگان رویدادها را نیز درنظر بگیرید، قابل درک است که مهاجمان نیز مرتکب اشتباه میشوند.

هر چیزی که مهاجم برای ایجاد و راهاندازی حمله باجافزاری نیاز دارد، احتمالاً به عنوان یک سرویس پولی در Dark Web در دسترس است، از واسطههای دسترسی اولیه که اقدام به فروش دسترسی اهداف تأیید شده برای حملات میکنند تا پیشنهادهای “باجافزار به عنوان سرویس” (Ransomware-as-a-Service – به اختصار RaaS) که باجافزار قابل اجرا و زیرساخت آن را اجاره میدهند.

حتی گروههای باجافزاری معروف که به دنبال دریافت میلیونها دلار باج هستند، از واسطههای موجود برای دسترسی به قربانیان استفاده میکنند. ارزشمندترین اهداف یا سازمانها برای مهاجمان آنهایی هستند که حاضر به پرداخت باج میشوند، دسترسی این سازمانها چندین بار فروخته میشوند و چندین بار توسط مهاجمان مورد نفوذ قرار میگیرند.

همچنین گروههای باجافزاری تمایل دارند پس از مدتی دست از فعالیت بردارند. در سال 2021، REvil و Avaddon دست از فعالیت باجافزاری کشیدند اما احتمالاً گردانندگان آنها به گروههای باجافزاری دیگری ملحق شدهاند یا احتمالاً با بکارگیری مجموعه اعتبارات خود، باجافزاری با نام تجاری جدیدی را راهاندازی کردهاند.

دانستن این نکته که مهاجمان باجافزاری ممکن است اشتباه کنند، به این معنی نیست که مدافعان باید بکارگیری بهترین شیوههای دفاعی را نادیده گیرند. کاملاً برعکس، از برخی جهات، امنیت سایبری در این حالت بسیار حیاتی است زیرا برخی از اشتباهات خاص میتواند خطر را افزایش دهد؛ به عنوان مثال رمزگذاری نادرست ممکن است منجر به عدم رمزگشایی آن در آینده شود.

در زیر فهرستی از اقدامات پیشگیرانه برای افزایش امنیت فناوری اطلاعات ذکر شده است:

- نظارت شبانهروزی (7/24) بر امنیت شبکه و آگاهی از پنج شاخص اولیه حضور یک مهاجم جهت متوقف کردن حملات باجافزارها قبل از استقرار کامل آنها در شبکه ضروری است. اگر هر یک از پنج شاخص زیر را که در جریان یکی از تحقیقات سوفوس به دست آمده، در شبکه مشاهده کنیم، تقریباً نشان دهنده حضور مهاجمان در شبکه است.

-

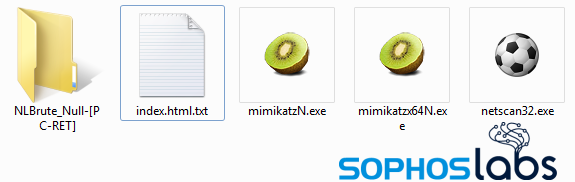

- وجود اسکنر در شبکه، به ویژه در سرور. مهاجمان معمولاً نفوذ به شبکه را با پویش به منظور شناسایی نوع دستگاهای موجود در شبکه (Mac یا Windows)، دامنه و نام شرکت، سطح دسترسی هر یک از سیستمها و مواردی از این قبیل شروع میکنند. بدین ترتیب آنها میخواهند بدانند چه چیزی در شبکه وجود دارد و به چه چیزهایی میتوانند دسترسی داشته باشند. سادهترین راه برای رسیدن به این هدف، پویش شبکه است. اگر یک اسکنر شبکه همانندAngryIP یا Advanced Port Scanner در شبکه مشاهده شد، بهتر است از راهبر شبکه در این خصوص سوال شود. در صورتی که این اسکنرها توسط او نصب نشده، تحقیق در این خصوص باید آغاز شود. در تصویر زیر، در میان ابزارهای مورد استفاده توسط باجافزار Netwalker، یک اسکنر شبکه نیز مشاهده میشود.

-

- وجود ابزارهایی جهت غیرفعال کردن نرمافزارهای ضد ویروس. مهاجمانی که دارای رمزعبور کاربران با سطح دسترسی بالا هستند، اغلب سعی میکنند از برنامههایی نظیر Process Hacker ،IOBit Uninstaller ،GMER و PC Hunter که به منظور حذف اجباری نرمافزارها ایجاد شدهاند، استفاده کنند. گرچه این ابزارها کاملاً قانونی و مجاز هستند اما توسط افراد غیرمجاز مورد استفاده قرار میگیرند. تیمهای امنیتی و راهبران شبکه در این حالت باید توجه کنند که چرا ناگهان این برنامهها ظاهر شدهاند.

-

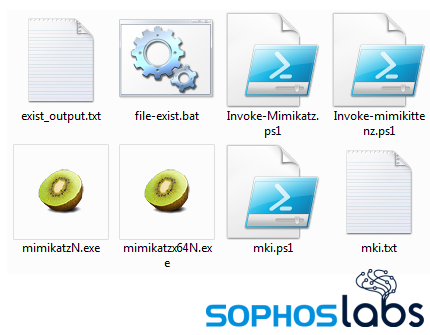

- وجود MimiKatz . شناسایی MimiKatz در هر نقطه از شبکه در حالتی که هیچ یک از اعضا و راهبران شبکه از آن استفاده نمیکنند، باید مورد بررسی قرار گیرد. زیرا یکی از رایجترین ابزارهای سرقت رمزعبور است. مهاجمان همچنین از ابزار قانونیMicrosoft Process Explorer که در Windows Sysinternals موجود است، استفاده کنند تا exe را از حافظه خارج کرده و یک فایل dmp. ایجاد کنند. سپس آنها این فایل را به دستگاه خود منتقل نموده و با استفاده از MimiKatz، نام کاربری و رمزعبور را استخراج میکنند. در تصویر زیر، MimiKatz و اسکریپتهای PowerShell مرتبط برای راهاندازی آن، در میان ابزارهای مورد استفاده توسط باجافزارNetwalker، مشاهده میشود.

-

- وجود الگوهای رفتاری مشکوک. هرگونه رویدادی که هر روز در ساعات مشخصی و یا با الگوهای تکرارشونده و یکسانی رخ میدهد، اغلب نشان دهنده این است که رویداد دیگری در حال انجام است حتی اگر فایلهای مخرب شناسایی و حذف شده باشند. تیمهای امنیتی باید از خود بپرسند “چرا این رویدادهای تکراری هر روز رخ میدهد؟” پاسخ دهندگان رویدادها میدانند که به طور معمول این به معنای آن است که رویدادهای مخرب دیگری در حال وقوع است که هنوز شناسایی نشدهاند.

- وجود حملات آزمایشی. مهاجمان اغلب حملات آزمایشی کوچکی را بر روی چند کامپیوتر انجام میدهند تا ببینند روش استقرار و اجرای باجافزار موفقیتآمیز هست یا اینکه توسط نرمافزارهای امنیتی شناسایی و متوقف میشوند. اگر ابزارهای امنیتی حمله را متوقف کنند، روش خود را تغییر داده و دوباره تلاش میکنند. این کار دست آنها را رو میکند و مهاجمان میدانند که در حال حاضر زمان محدودی برای حمله دارند. در حالی که اغلب چند ساعت طول میکشد تا حمله بزرگتری صورت گیرد.

- برای جلوگیری از دسترسی مجرمان سایبری به شبکهها، پودمان Remote Desktop Protocol – به اختصار RDP – را خاموش کنید. توصیه میشود اگر کاربران نیاز به دسترسی به RDP دارند، آن را پشت VPN یا “شبکه با اعتماد صفر” (Zero Trust Network– به اختصار ZTN) قرار دهند و از “احراز هویت چند عاملی” (Multi-Factor Authentication – به اختصار MFA) استفاده کنند.

- بهتر است کارکنان آموزشهای لازم را در جهت انجام اقدامات لازم در هنگام رویارویی با حملات فیشینگ و هرزنامههای مخرب ببینند و با سیاست های امنیتی قوی آشنا شوند.

- تهیه نسخه پشتیبان به صورت دورهای و منظم از دادههای حیاتی با پیروی از قاعده 1-2-3. بر طبق این قاعده، از هر فایل سه نسخه میبایست نگهداری شود (یکی اصلی و دو نسخه بعنوان پشتیبان). فایلها باید بر روی دو رسانه ذخیرهسازی مختلف نگهداری شوند. یک نسخه از فایلها میبایست در یک موقعیت جغرافیایی متفاوت نگهداری شود.

- پیشگیری از دسترسی و نفوذ مهاجمان به سیستمهای امنیتی و غیرفعال کردن آنها. راه حلی امنیتی را انتخاب کنید که دارای کنسول مدیریتی مبتنی بر ابر با احراز هویت چند عاملی و کنترل دسترسی نقش محور (Role Based Administration) جهت تعیین سطوح مختلف دسترسی باشد.

- به یاد داشته باشید هیچ روش منحصر به فردی برای جلوگیری از نفوذ مهاجمان وجود ندارد و داشتن یک مدل امنیتی لایهای و عمیق جهت حفاظت از شبکه ضروری است که باید در تمام نقاطپایانی و سرورها اعمال شود و اطمینان حاصل شود که آنها میتوانند دادههای مربوط به امنیت را به اشتراک بگذارند.

- یک برنامه موثر برای واکنش به رویدادهای شبکه در نظر گرفته شود و در صورت نیاز هر چند وقت یکبار بهروز شود. در مواقع ضروری جهت نظارت بیشتر بر تهدیدها و یا پاسخ به رویدادهای اضطراری میتوان به متخصصان امنیت در خارج از سازمان مراجعه کرد.

منابع:

https://news.sophos.com/en-us/2021/08/11/ransomware-mishaps-adversaries-have-their-off-days-too/