دیپلماتها؛ هدف BackdoorDiplomacy

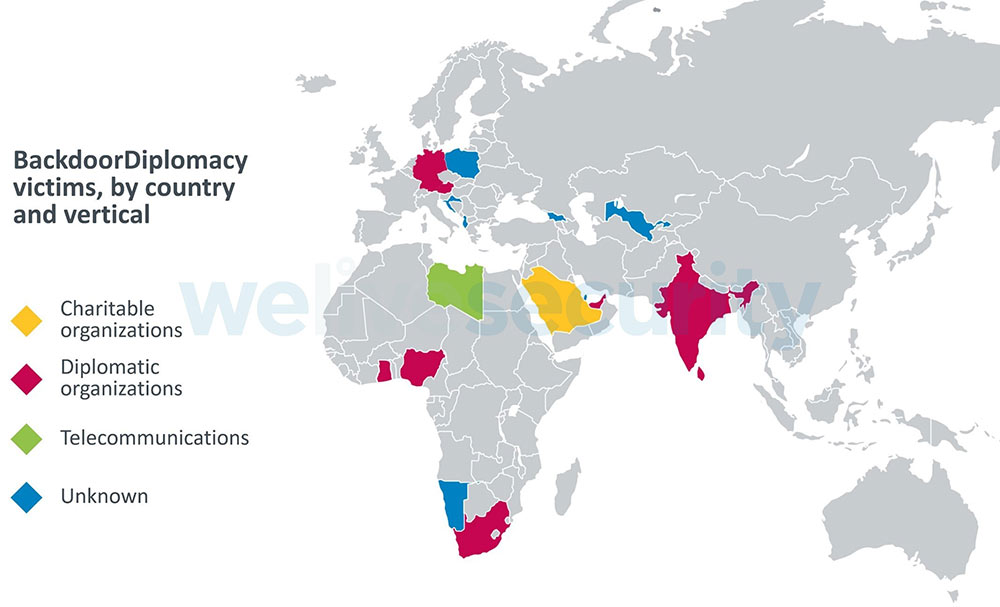

ایست (ESET) در گزارشی به بررسی بدافزار یک گروه APT پرداخته که به گفته این شرکت حداقل از سال 2017 دیپلماتها را در نقاط مختلف جهان از جمله کشورهایی در آفریقا و خاورمیانه هدف قرار میداده است.

این گروه که از آن با عنوان BackdoorDiplomacy یاد شده، از بدافزاری سفارشی با نام Turian برای آلودهسازی اهداف خود بهره میگرفته است.

در این مطلب که با همکاری شرکت مهندسی شبکه گستر و مرکز مدیریت راهبردی افتای ریاست جمهوری تهیه شده چکیدهای از یافتههای ایست ارائه شده است.

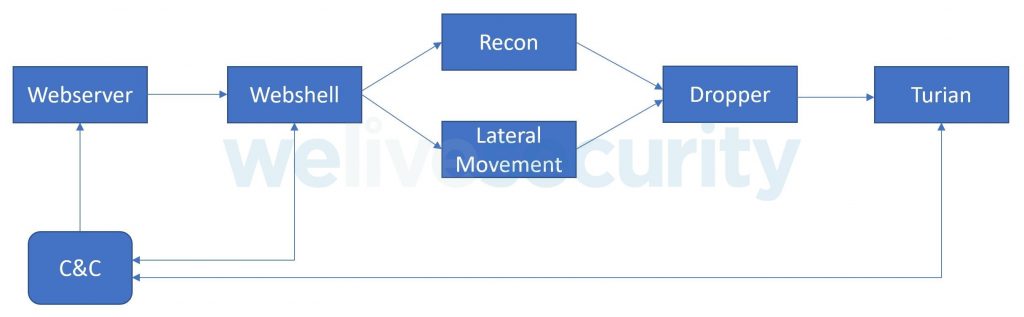

به نظر میرسد اصلیترین روش نفوذ اولیه BackdoorDiplomacy، در هر دو بستر Windows و Linux، سوءاستفاده از آسیبپذیری سرویسای قابل دسترس بر روی اینترنت است. چنانچه سرورهای وب یا واسطهای مدیریت شبکهای قربانی به دلیل وجود ضعف امنیتی نرمافزاری یا عدم مقاومسازی صحیح آسیبپذیر تشخیص داده شوند، این مهاجمان اقدام به اجرای حمله میکنند.

در یکی از موارد، مهاجمان از آسیبپذیری CVE-2020-5902 در F5 برای توزیع یک دربپشتی Linux استفاده کرده بودند. یا در نمونهای دیگر مهاجمان از باگهای امنیتی Exchange برای توزیع China Chopper Webshell بهره برده بودند.

بهمحض فراهم شدن دسترسی اولیه، مهاجمان اقدام به پوش دستگاهها برای گسترش دامنه آلودگی میکنند. در ادامه نیز با نصب Turian و توزیع مجموعهای از ابزارها، فعالیت کاربران قربانی را تحت رصد قرار داده و در نهایت دادهها را سرقت میکنند.

فهرست ابزارهای مورد استفاده در جریان انتشار BackdoorDiplomacy بهشرح زیر گزارش شده است:

- EarthWorm که یک تونل شبکهای ساده مبتنی بر SOCKS v5 است؛

- Mimikatz و نسخ مختلف ابزارهای مبتنی بر آن از جمله SafetyKatz؛

- Nbtscan که یک پویشگر خطفرمان NetBIOS برای Windows است؛

- NetCat که یک ابزار شبکهای برای خواندن و نوشتن دادهها در بستر ارتباطات شبکهای است؛

- PortQry که برای شناسایی دستگاههای آسیبپذیر به EternalBlue مورد استفاده قرار میگیرد.

ضمن آنکه از ابزارهای مختلف ShadowBrokers شامل موارد زیر نیز بهره گرفته شده است:

- DoublePulsar

- EternalBlue

- EternalRocks

- EternalSynergy

همچنین مهاجمان از VMProtect برای مبهمسازی (Obfuscation) کدها و ابزارها استفاده کردهاند.

از دیگر فعالیتهای مخرب BackdoorDiplomacy میتوان به پویش حافظههای USB Flash متصل به دستگاه و در ادامه ارسال تمامی فایلهای آنها به سرور فرماندهی (C2) در قالب یک فایل فشرده حاوی رمز عبور (Password-protected Archive) اشاره کرد.

اصلیترین قابلیت Turian استخراج دادهها از روی دستگاه، تصویربرداری از فعالیتهای کاربر و رونویسی، حذف/انتقال و سرقت فایلهاست.

بررسیها نشان میدهد Turian بر پایه Quarian توسعه داده شده است. از Quarian در سال 2013 برای اجرای حمله سایبری بر ضد دیپلماتهای سوری و آمریکایی استفاده شده بود.

روش رمزگذاری بکار گرفته شده توسط BackdoorDiplomacy بسیار مشابه با درب پشتی Whitebird است که گروه Calypso در سالهای 2017 تا 2020 از آن برای حمله به دیپلماتهای قزاقستان و قرقیزستان استفاده کرده بود. ضمن آن که شباهتهایی نیز با گروه CloudComputating/Platinum که حمله به دیپلماتها، دولتها و سازمانهای نظامی در آسیا را در کارنامه دارد مشاهده میشود. تشابهاتی نیز در سازوکار و کدنویسی گروههای Rehashed Rat و MirageFox/APT15گزارش شده است.

به گفته ایست، BackdoorDiplomacy، موفق به حمله به وزارت خارجه کشورهایی در آفریقا، آسیا و اروپا، چند شرکت فعال در حوزه مخابرات در آفریقا و خاورمیانه و یک نهاد خیریه در عربستان سعودی شده است.

کمتر از دو هفته قبل نیز محققان امنیتی در گزارش زیر از شناسایی یک دربپشتی نو با نام VictoryDll_x86.dll خبر داد که مهاجمان چینی از آن برای نفوذ به وزارت خارجه کشورهایی در جنوب شرق آسیا استفاده کرده بودند:

مشروح گزارش ایست در لینک زیر قابل مطالعه است:

https://www.welivesecurity.com/2021/06/10/backdoordiplomacy-upgrading-quarian-turian/