کشف یک جاسوسافزار قدیمی مبتنی بر Linux

شرکت چیهو 360 (Qihoo 360 Technology Co Ltd) از شناسایی یک بدافزار مبتنی بر Linux با عملکرد دربپشتی (Backdoor) خبر داده که حداقل از سال 2018 دور از چشم محصولات امنیتی اقدام به استخراج و سرقت اطلاعات حساس از روی دستگاههای آلوده میکرده است.

از این بدافزار با عنوان RotaJakiro یاد شده است.

به گزارش شرکت مهندسی شبکه گستر، در طراحی RotaJakiro تلاش شده که تا حد امکان ماهیت مخرب آن از دید محصولات امنیتی و تحلیلگران بدافزار مخفی بماند. بدینمنظور RotaJakiro در ارتباطات خود از فشردهسازی ZLIB و الگوریتمهای رمزگذاری AES، XOR و ROTATE بهره میگیرد.

بخشهایی از کد نیز رمزگذاری شده است.

RotaJakiro ابتدا سطح دسترسی کاربر جاری را بررسی کرده و بر اساس نتیجه حاصل شده منابع مرتبط را با استفاده AES و ROTATE رمزگشایی کرده و به این ترتیب خود را ماندگار نموده، با استفاده از تکنیک موسوم به Single instance خود را اجرا کرده و از پروسه خود محافظت میکند. در ادامه با برقراری ارتباط با سرور فرماندهی (C2) منتظر دریافت فرامین میماند.

مهاجمان می توانند با بکارگیری RotaJakiro اطلاعات سیستم و دادههای حساس را استخراج کرده، افزونهها و فایلها را مدیریت کرده و افزونههای دلخواه را بر روی دستگاههای 64 بیتی تحت Linux که به این بدافزار آلوده شدهاند اجرا کنند.

RotaJakiro، در مجموع، از 12 تابع پشتیبانی میکند که وظیفه سه مورد از آنها اجرای افزونههایی اختصاصی است. محققان چیهو 360 موفق به کشف این افزونهها نشدهاند و به همین خاطر اهداف گردانندگان این بدافزار هنوز روشن نیست.

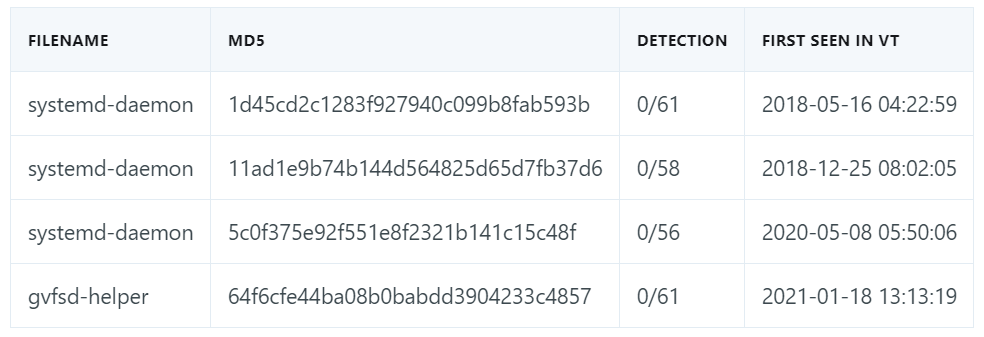

به گفته چیهو 360 نمونهای از RotaJakiro اولین بار در سال 2018 بر روی سایت VirusTotal آپلود شد و از آن زمان تا ژانویه سال میلادی جاری 4 نمونه متفاوت دیگر از این بدافزار نیز بر روی سایت مذکور آپلود شدهاند که همگی آنها در زمان ارسال توسط هیچ یک از ضدویروسهای موجود بر روی VirusTotal قابل شناسایی نبودهاند.

سرورهای فرماندهی مورد استفاده RotaJakiro همگی از دامنههایی استفاده میکنند که شش سال پیش در دسامبر 2015 ثبت شده بودند.

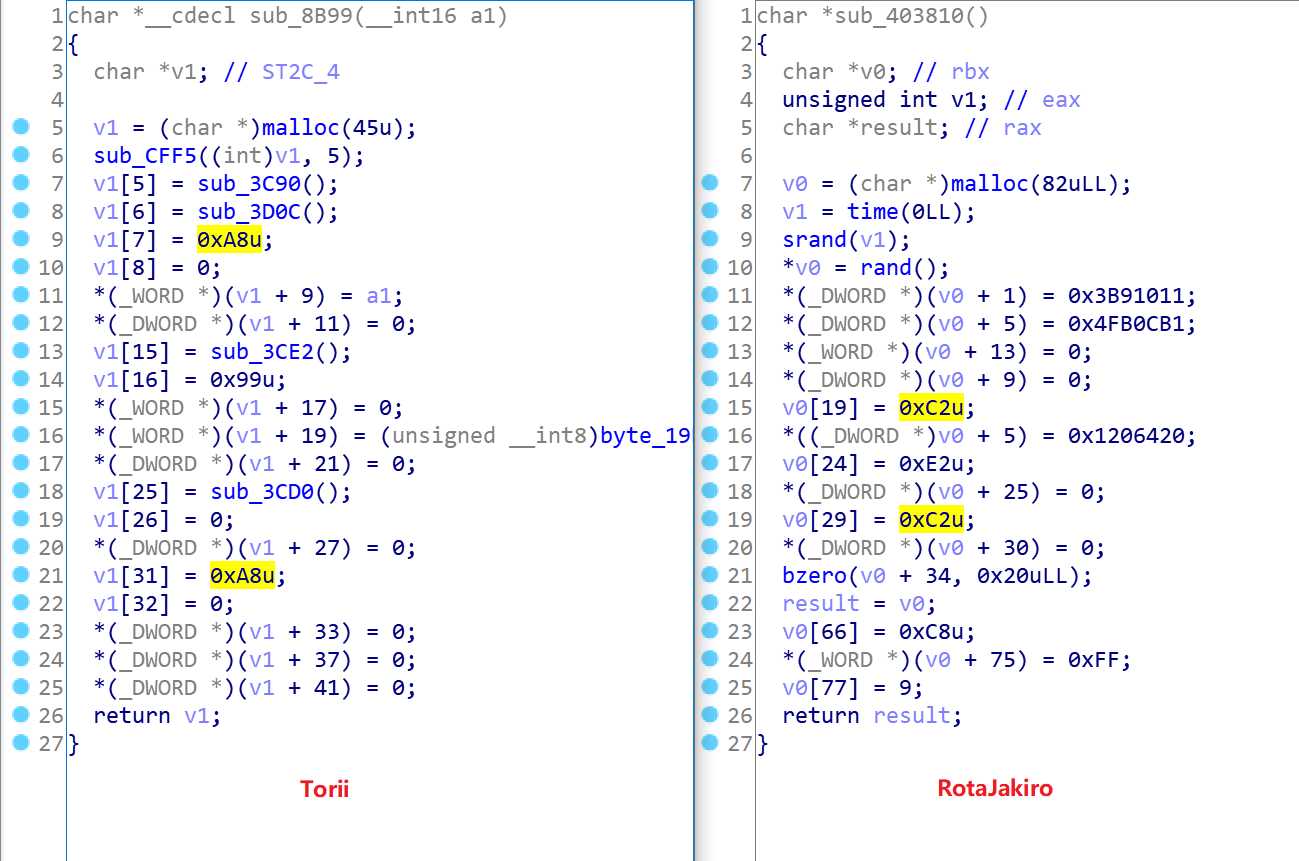

محققان چیهو 360 نشانههایی از ارتباط RotaJakiro با Torii که یک شبکه مخرب (Botnet) ویژه تجهیزات اینترنت اشیاء (IoT) است کشف کردهاند.

علاوه بر وجود شباهت در ساختار و برخی مقادیر بکار گرفته شده، هر دوی آنها پس از آنکه بر روی دستگاه اجرا میشوند از فرامین یکسانی استفاده میکنند.

سازوکارهای رمزگذاری برای مخفی کردن منابع حساس، بکارگیری یک روش ماندگاری سنتی و ساختار ترافیک شبکهای مشابه از دیگر شباهتهای بین RotaJakiro و Torii است.

مشروح گزارش چیهو 360 در لینک زیر قابل دریافت و مطالعه است:

https://blog.netlab.360.com/stealth_rotajakiro_backdoor_en/