Sysrv-hello؛ در حال تشکیل ارتشی از سرورهای هکشده

یافتههای دو شرکت جونیپر نتورکز (Juniper Networks, Inc) و لیسورک (Lacework, Inc) نشان میدهد که شبکه مخرب (Botnet) Sysrv-hello مجهزتر از قبل، در حال هک سرورهای آسیبپذیر مبتنی بر Windows و Linux و اجرای استخراجکننده مونرو و بدافزاری با عملکرد “کرم” (Worm) بر روی آنها است.

در این مطلب که با همکاری شرکت مهندسی شبکه گستر و مرکز مدیریت راهبردی افتای ریاست جمهوری تهیه شده خلاصهای از یافتههای جونیپر نتورکز و لیسورک ارائه شده است.

Sysrv-hello از دسامبر 2020 فعال بوده است.

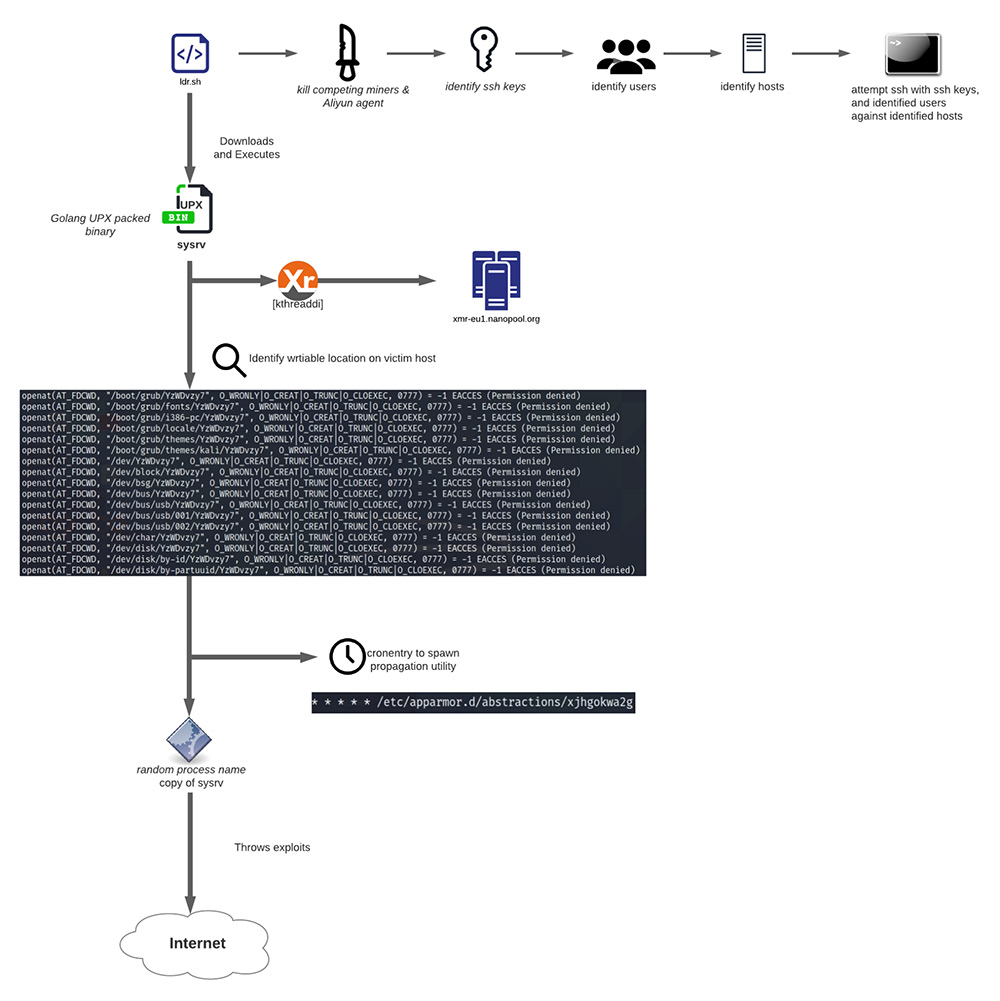

در حالی که Sysrv-hello در ابتدا از یک معماری چندبخشی (Multi-component) دارای ماژولهای استخراجکننده و تکثیرکننده استفاده میکرد در نسخ جدید به یک باینری مستقل با قابلیت همزمان استخراج و انتشار خودکار بدافزار مجهز شده است.

بخش تکثیرکننده بهطور گسترده اقدام به پویش اینترنت برای شناسایی سامانههای آسیبپذیر دیگر و الحاق آنها به ارتش دستگاههای تسخیرشده Sysrv-hello میکند.

از جمله ضعفهای امنیتی که بهتازگی به فهرست آسیبپذیریهای مورد سوءاستفاده Sysrv-hello اضافه شده میتوان به موارد زیر اشاره کرد:

- آسیبپذیری CVE-2019-10758 در Mongo Express

- آسیبپذیری CVE-2017-11610 در XML-RPC

- آسیبپذیری CVE-2020-16846 در Saltstack

- آسیبپذیری CVE-2019-10758 در Mongo Express

- آسیبپذیری CVE-2018-7600 در Drupal Ajax

- آسیبپذیری RCE در ThinkPHP (فاقد CVE)

- آسیبپذیری RCE در XXL-JOB (فاقد CVE)

Sysrv-hello، سوءاستفاده از آسیبپذیریها و تکنیکهای زیر را نیز در کارنامه دارد:

- آسیبپذیری CVE-2021-3129 در Laravel

- آسیبپذیری CVE-2020-14882 در Oracle Weblogic

- آسیبپذیری CVE-2019-3396 در Atlassian Confluence Server

- آسیبپذیری CVE-2019-0193 در Apache Solr

- آسیبپذیری CVE-2017-9841 در PHPUnit

- آسیبپذیری CVE-2017-12149 در Jboss Application Server

- آسیبپذیری CVE-2019-7238 در Sonatype Nexus Repository Manager

- حمله “سعی و خطا” (Brute force) به Jenkins

- حمله “سعی و خطا” به WordPress

- آسیبپذیری YARN ResourceManager در بستر Apache Hadoop (فاقد CVE)

- آسیبپذیری Command Execution در Jupyter Notebook (فاقد CVE)

- آسیبپذیری Unauth Upload Command Execution در Tomcat Manager (فاقد CVE)

پس از رخنه به سرور و ازکارانداختن ابزارهای استخراجکننده دیگر، بدافزار با اجرای حملات “سعی و خطا” از طریق بکارگیری کلیدهای خصوصی SSH و اطلاعات فایلهای موسوم به Bash History، SSH Config و known_hosts تلاش میکند تا دامنه آلودگی خود را به دستگاههای آسیبپذیر دیگر نیز گسترش دهد.

اطمینان از بهروز بودن سامانهها و مقاومسازی آنها اصلیترین راهکار در مقابله با این نوع تهدیدات مخرب است.

مشروح گزارشهای جونیپر نتورکز و لیسورک در لینکهای زیر قابل مطالعه است:

https://blogs.juniper.net/en-us/threat-research/sysrv-botnet-expands-and-gains-persistence

https://www.lacework.com/sysrv-hello-expands-infrastructure/