سرورهای آسیبپذیر Exchange هدف باجافزار DearCry

برخی منابع خبر دادهاند مهاجمان با هک سرورهای آسیبپذیر MS Exchange اقدام به نفوذ به آنها و در ادامه توزیع باجافزار جدیدی با نام DearCry میکنند.

به گفته این منابع آسیبپذیریهای بکار گرفته شده در جریان این حملات ProxyLogon است که 12 اسفند مایکروسافت (Microsoft, Corp) اقدام به عرضه اصلاحیههای اضطراری برای ترمیم آنها کرده بود.

در ادامه این مطلب که با همکاری شرکت مهندسی شبکه گستر و مرکز مدیریت راهبردی افتای ریاست جمهوری تهیه شده به چکیدهای از گزارشهای منتشر در خصوص این حملات پرداخته شده است.

جمعه، 22 اسفند مایکروسافت نیز اجرای حملات باجافزاری بر ضد سرورهای آسیبپذیر Exchange را تایید کرد.

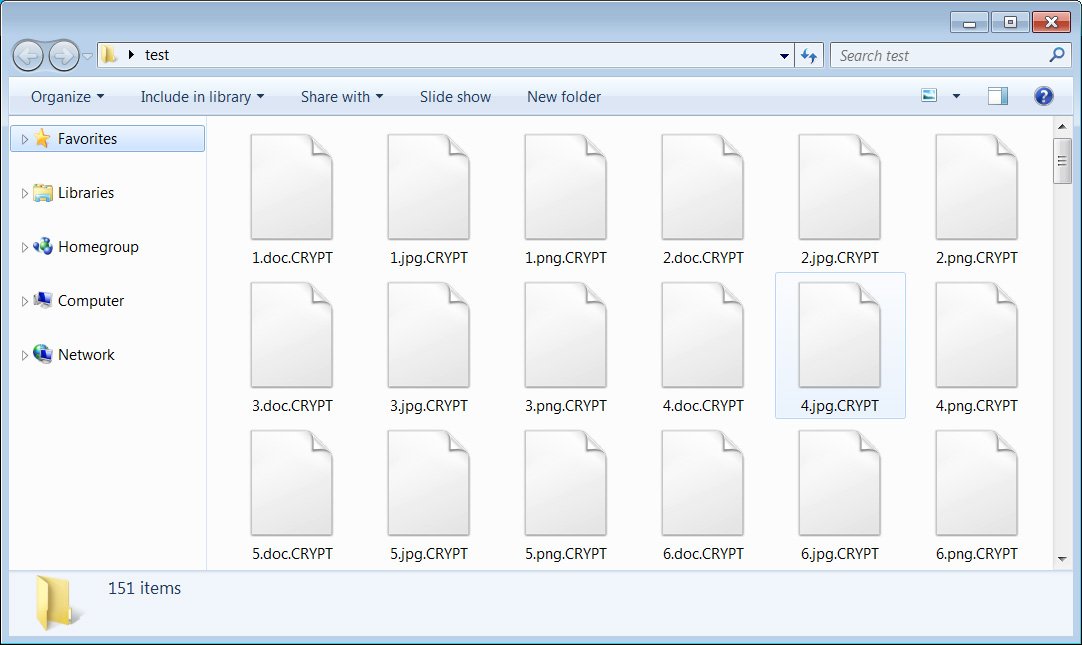

بر طبق گزارشی که سایت Bleeping Computer آن را منتشر کرده DearCry پس از رمزگذاری فایل اقدام به الصاق پسوند CRYPT به آن میکند.

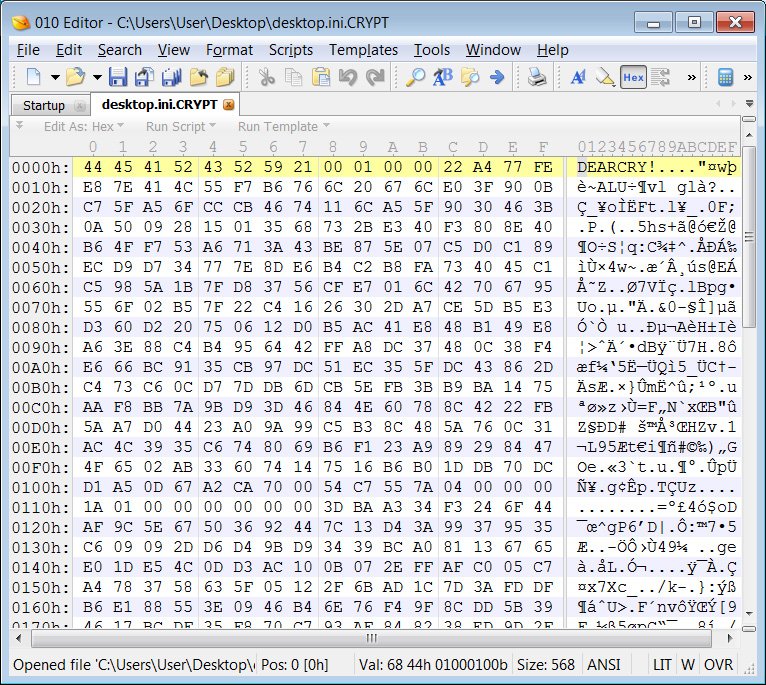

در فرایند رمزگذاری DearCry از الگوریتمهای AES-256 و RSA-2048 استفاده میشود. همچنین رشته DEARCRY! نیز به ابتدای هر فایل رمز شده افزوده میشود.

نام فایل اطلاعیه باجگیری (Ransom Note) این باجافزار readme.txt گزارش شده است. در فایل مذکور از قربانی خواسته میشود تا درهمساز درج شده در فایل را به مهاجم ارسال کند. به نظر میرسد که کد درج شده درهمساز MD4 کلید عمومی RSA قربانی است.

گفته میشود مبلغ اخاذی شده از یکی از قربانیان 16 هزار دلار بوده است.

انتظار میرود که بهرهگیری از آسیبپذیریهای ProxyLogon در MS Exchange مورد توجه مهاجمان بیشتری قرار گیرد. لذا توجه به نکات اشاره شده در اطلاعیه زیر به منظور ایمن ساختن سرورهای MS Exchange به تمامی سازمانها توصیه میشود:

نشانههای آلودگی (IoC)

- 0e55ead3b8fd305d9a54f78c7b56741a

- cdda3913408c4c46a6c575421485fa5b

- c6eeb14485d93f4e30fb79f3a57518fc