روزگار پررونق دلالهای دسترسی اولیه

خرید و فروش اطلاعات اصالتسنجی (Credential) دسترسیهای از راه دور مدتهاست که بخشی از اکوسیستم وب تاریک (Dark Web) شده است. اما بر اساس گزارشی که شرکت دیجیتال شدوز (Digital Shadows Ltd) آن را منتشر کرده سرقت و فروش دسترسی به شبکه سازمانها در سال 2020 و در پی فراگیری دورکاری کارکنان افزایشی چشمگیر داشته است.

در ادامه این مطلب که با مشارکت شرکت مهندسی شبکه گستر و مرکز مدیریت راهبردی افتای ریاست جمهوری تهیه شده، چکیدهای از گزارش دیجیتال شدوز ارائه گردیده است.

هک شبکهها و فروش دسترسی به آنها، توسط افرادی که از آنها با عنوان “دلالهای دسترسی اولیه” (Initial Access Broker) یاد میشود صورت میگیرد. این افراد با هک سرور یا سامانه سازمان، پس از دستیابی به اطلاعات لازم جهت رخنه به آنها، اقدام به فروش دسترسی فراهم شده به سایر تبهکاران سایبری میکنند.

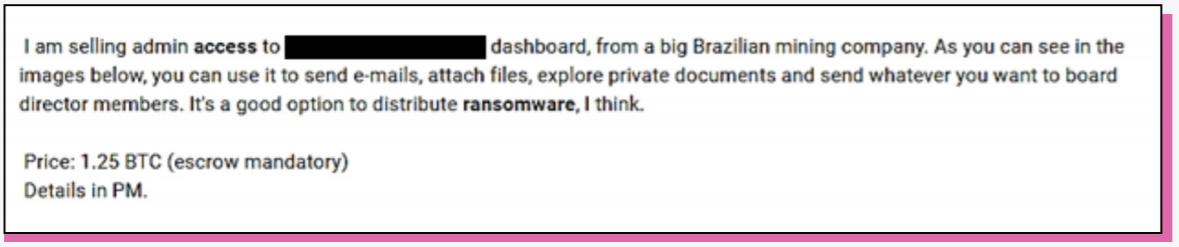

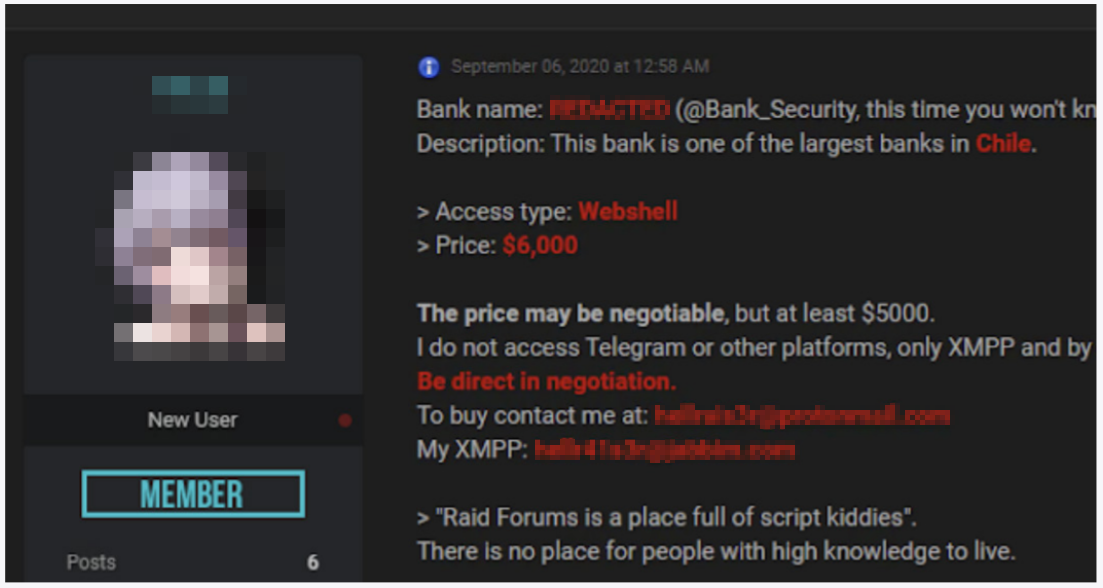

دو نمونه از تبلیغات این واسطهها در تصاویر زیر قابل مشاهده است.

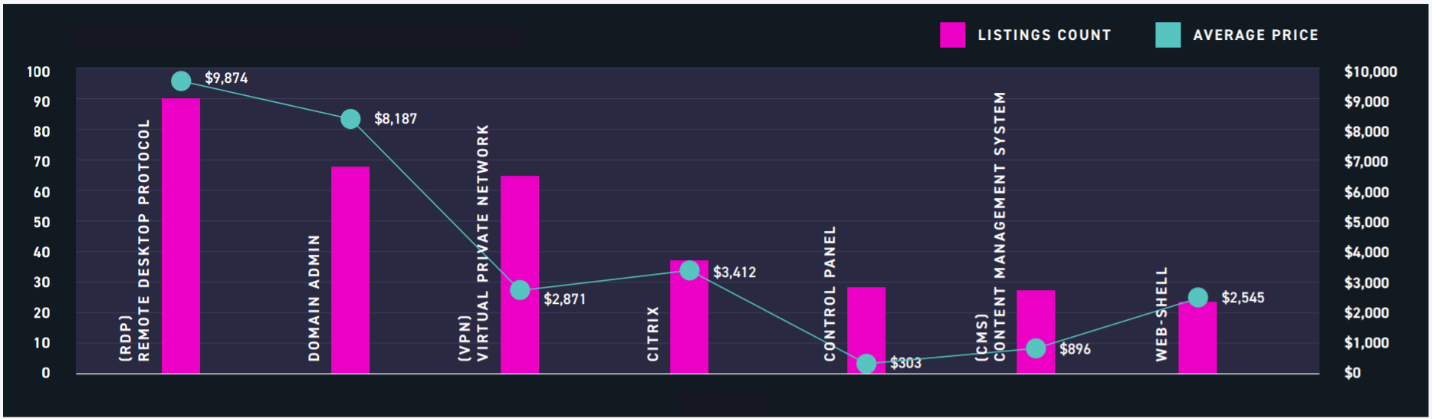

دیجیتال شدوز میانگین قیمت یک دسترسی اولیه 7100 دلار گزارش کرده است. این مبلغ بسته به سازمان، نوع و سطح دسترسی و تعداد دستگاههای قابل دسترس از طریق آن میتواند متفاوت باشد.

دسترسی از طریق پودمان Remote Desktop Protocol – به اختصار RDP – با 17 درصد، بیشترین سهم از دسترسیهای اولیه فروخته شده در سال 2020 را به خود اختصاص داده است. RDP با میانگین قیمت 9800 دلار جایگاه گرانترین روش را نیز کسب کرده است.

رخنه به شبکه قربانی از طریق پودمان RDP یکی از متداولترین روشهای استفاده شده توسط گردانندگان باجافزاری است که قربانیان خود را بهصورت کاملاً هدفمند انتخاب میکنند. در جریان برخی از این حملات صدها هزار دلار و بعضاً میلیونها دلار از قربانی اخاذی میشود که مبلغ 10 هزار دلار صرف شده برای خرید دسترسی در برابر آن مبالغ هنگفت اصلاً به چشم نمیآید.

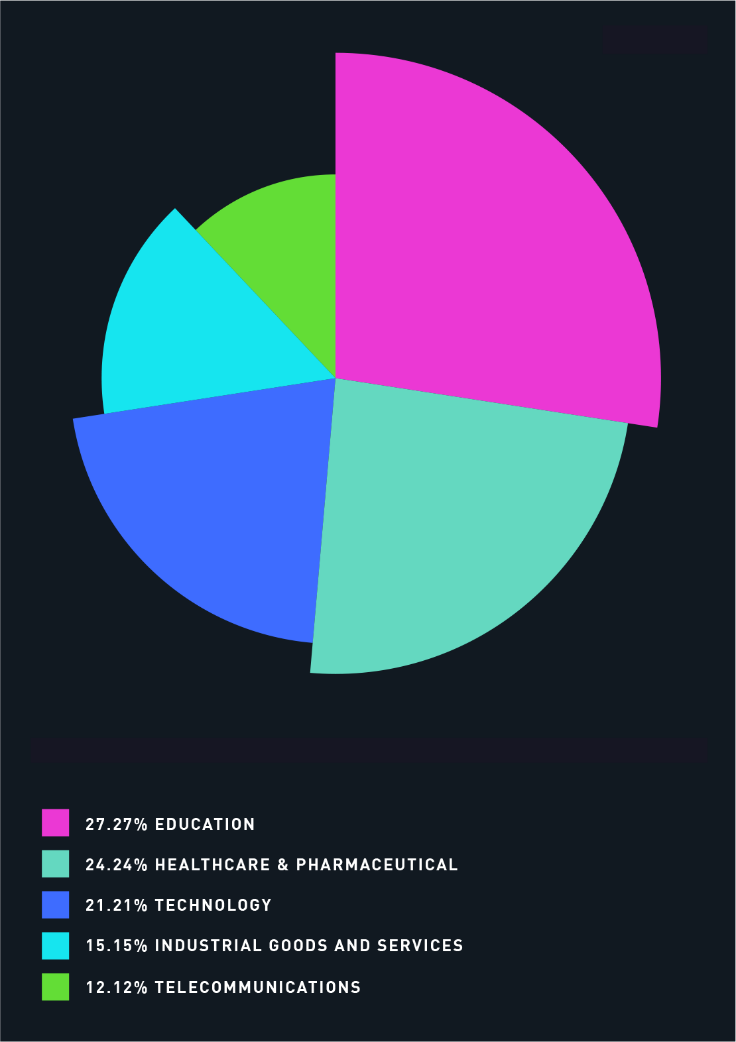

رصد برخی فارومهایی که در آنها دسترسیهای RDP به فروش میرسد نشان میدهد که بخشهای آموزش، بهداشت و درمان، فناوری، صنعت و ارتباطات اصلیترین اهداف حملات مبتنی بر RDP هستند. سازمانهای فعال در هر یک از این حوزهها میتوانند هدفی پرسود از نگاه باجگیران سایبری باشند.

انتظار میرود سوءاستفاده گسترده مهاجمان از پودمان RDP همچنان ادامه خواهد یافت. موارد زیر از جمله اقدامات مؤثر در ایمنسازی این پودمان است:

- دسترسی به RDP در بستر اینترنت مسدود شود. سرورهای با RDP باز بهسادگی از طریق جستجوگرهایی همچون Shodan قابل شناسایی هستند.

- از تغییر درگاه (Port) پیشفرض RDP اطمینان حاصل شود.

- از پودمان TCP بجای UDP استفاده شود.

- از اصالتسنجی موسوم به Network Level Authentication – به اختصار NLA – استفاده شود.

- اطمینان حاصل شود که سیاستهای مدیریت رمز عبور از جمله الزام پیچیده و غیرتکراری بودن آنها شامل حسابهای کاربری RDP نیز میشود تا احتمال هک شدن آنها در جریان حملات Brute-force به حداقل برسد.

- حتیالامکان از اصالتسنجیهای دوعاملی (2FA) جهت دسترسی به RDP استفاده شود.

- دسترسی به RDP محدود به نشانیهای IP مجاز و حسابهای کاربری خاص شود.

- ارتباطات RDP از طریق SSH یا IPSec امن شود.

- سطح دسترسی کاربران محلی و تحت دامنه در حداقل ممکن تنظیم شود. استفاده از سامانههای کنترل دسترسی نقش-محور (Role-based Access Control – به اختصار RBAC) توصیه میشود.

- از اعمال سریع اصلاحیههای (Patch) عرضه شده اطمینان حاصل شود.

- در نامگذاریها تلاش شود که اطلاعات سازمان افشا نشود.

مشروح گزارش دیجیتال شدوز با عنوان Initial Access Brokers – An Excess of Access در لینک زیر قابل دریافت و مطالعه است:

https://resources.digitalshadows.com/whitepapers-and-reports/initial-access-brokers-report