از سرگیری فعالیت گردانندگان باجافزار eCh0raix

فعالیت باجافزار eCh0raix پس از مدتی غیبت از سر گرفته شده است. تجهیزات موسوم به ذخیرهساز متصل به شبکه (NAS) ساخت شرکت QNAP اصلیترین هدف گردانندگان این باجافزار محسوب میشوند.

تاریخ شناسایی نخستین نسخه از eCh0raix به حدود یک سال قبل باز میگردد.

به گزارش شرکت مهندسی شبکه گستر، در حالی که فعالیت گردانندگان آن چندین ماه بود که بسیار محدود شده بود از اواسط خرداد ماه این مهاجمان با بهرهجویی (Exploit) از آسیبپذیریهای شناخته شده یا اجرای حملات موسوم به “سعی و خطا” (Brute-force) دامنه فعالیتهای آنها در آلودهسازی تجهیزات QNAP به باجافزار QNAP بهطور چشمگیری افزایش یافته است.

بهمحض آنکه دسترسی مهاجمان به دستگاه فراهم شود باجافزار نصب شده و فایلهای بر روی تجهیز رمزگذاری میشوند. eCh0raix به فایلهای رمز شده پسوند encrypt را الصاق میکند.

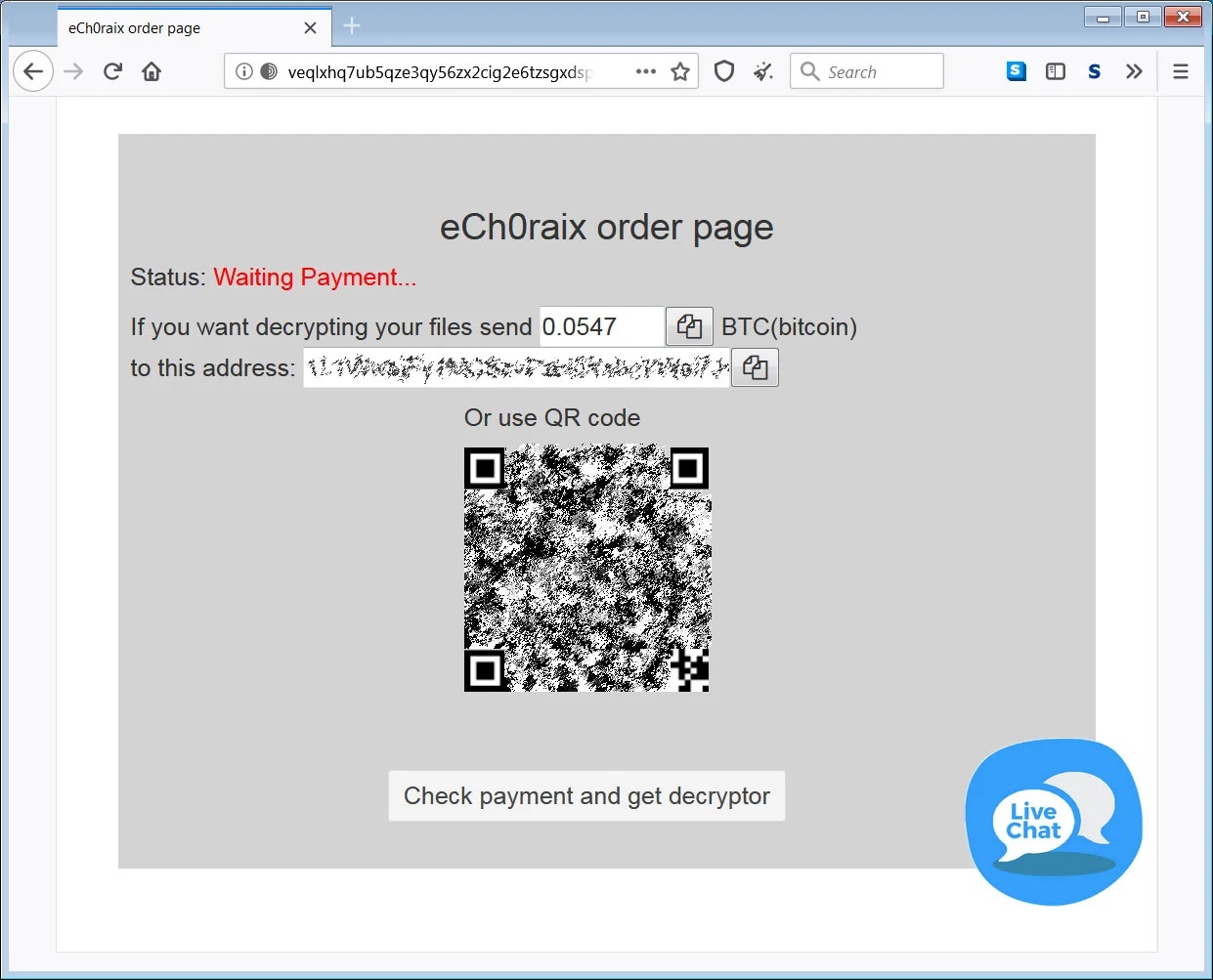

با پایان فرایند رمزگذاری قربانی با یک فایل موسوم به اطلاعیه باجگیری (Ransom Note) با عنوان README_FOR_DECRYPT.txt مواجه میشود. فایل مذکور حاوی لینکی به یک سایت پرداخت در سامانه TOR است. در اطلاعیه اینطور اظهار میشود که برای دریافت آنچه که مهاجمان از آن با عنوان ابزار رمزگشایی یاد میکنند باید باجی حدود 500 دلاری از طریق ارز رمز بیتکوین پرداخت شود.

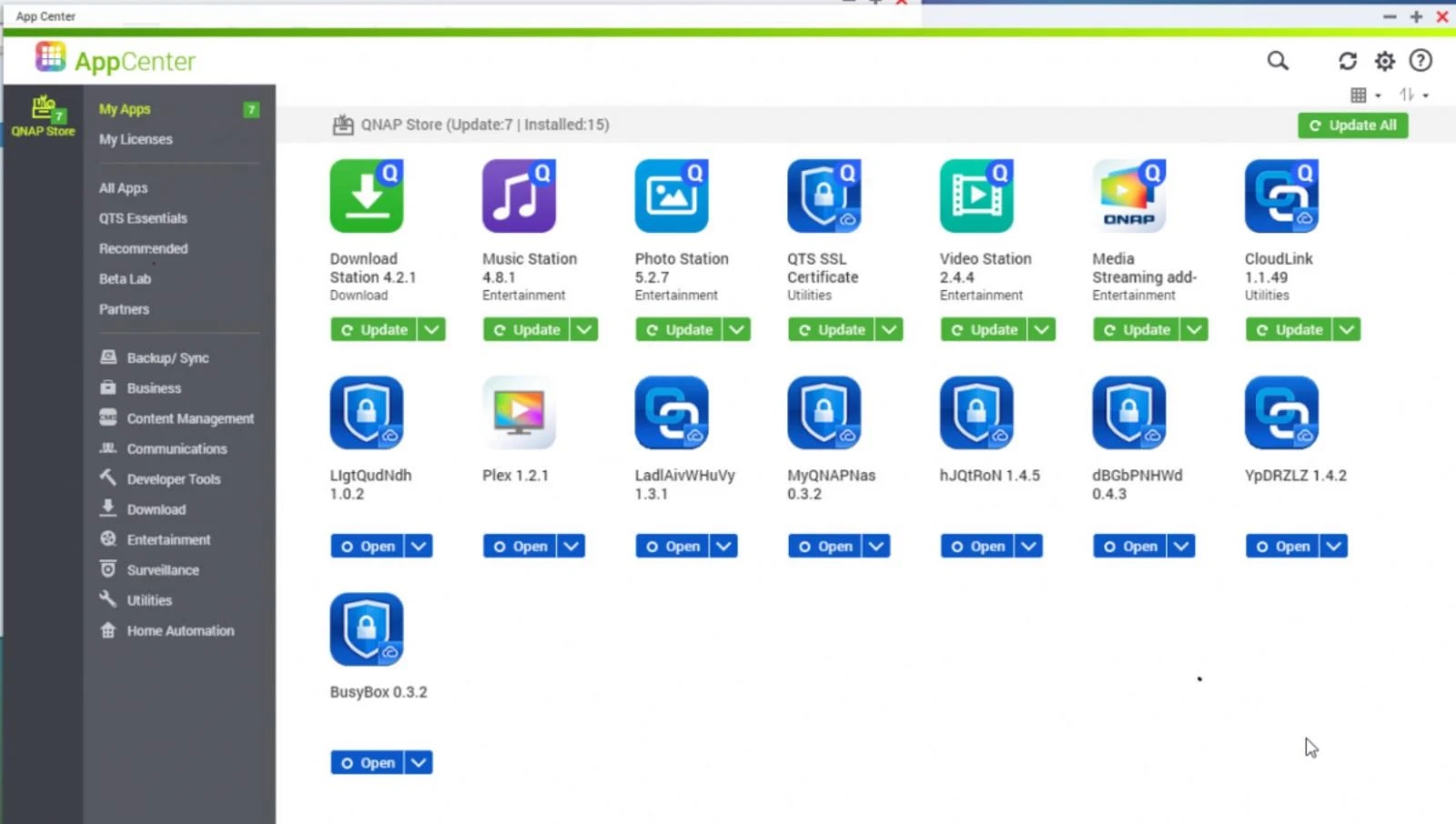

یکی از قربانیان این باجافزار به سایت Bleeping Computer گزارش کرده که پس از آلوده شدن تجهیز به eCh0raix برنامههای عجیبی در کنسول AppCenter ظاهر شده است.

معلوم نیست که برنامههای مذکور، بستههای مخربی هستند که توسط مهاجمان بر روی دستگاه نصب شدهاند یا برنامههای سفارشی هستند که به سبب رمزگذاری دیگر به طور صحیح خوانده نمیشوند.

نسخ قبلی eCh0raix دارای باگی بودند که گروهی از محققان را قادر به عرضه یک ابزار برای رمزگشایی رایگان فایلهای دستدرازی شده توسط آن کرده بود. اما به نظر میرسد که در نسخه جدید eCh0raix این باگ ترمیم و اصلاح شده است.

با این حال، در صورتی که قابلیت Snapshot در QNAP فعال شده باشد میتوان از طریق آن برخی اطلاعات را به حالت اولیه برگرداند.

لازم به ذکر است که بتازگی QNAP در توصیهنامه زیر از ترمیم سه آسیبپذیری با شناسههای CVE-2018-19943،وCVE-2018-19949 و CVE-2018-19953 خبر داده است.

https://www.qnap.com/en-us/security-advisory/qsa-20-01

سوءاستفاده از آسیبپذیریهای مذکور امکان تزریق کد و در نتیجه آن اجرای کد بهصورت از راه دور را فراهم میکند.

از آنجایی که این آسیبپذیریها میتوانند مهاجمانی همچون گردانندگان eCh0raix را قادر به نصب کد باجافزار کنند توصیه میشود که راهبران محصولات QNAP در اسرع وقت نسبت به نصب نسخ جدید اقدام کنند.

رعایت اقدامات زیر برای ایمن ماندن از گزند این تهدیدات توصیه می شود:

- بهروزرسانی QTS به آخرین نسخه

- نصب و بهروزرسانی Security Counselor به آخرین نسخه

- استفاده از رمز عبور پیچیده

- فعالسازی Network Access Protection

- در صورت عدم نیاز غیرفعال کردن سرویسهای SSH و Telnet

- پرهیز از استفاده از درگاههای پیشفرض 443 و 8080

- فعال کردن سرویس QNAP Snapshot

همچنین توصیه اکید میشود که در صورت عدم نیاز ضروری، دستگاه بهصورت مستقیم بر روی اینترنت قابل دسترس نباشد.