Windows و Linux، هر دو از اهداف Tycoon

بر اساس گزارشی که شرکتهای بلکبری و کیپیامجی آن را منتشر کردهاند مهاجمان، حداقل از دسامبر 2019 در قالب حملات هدفمند موسوم به Human-operated سازمانهای کوچک تا متوسط فعال در حوزههای نرمافزار و آموزش را آلوده به باجافزار Tycoon میکردهاند.

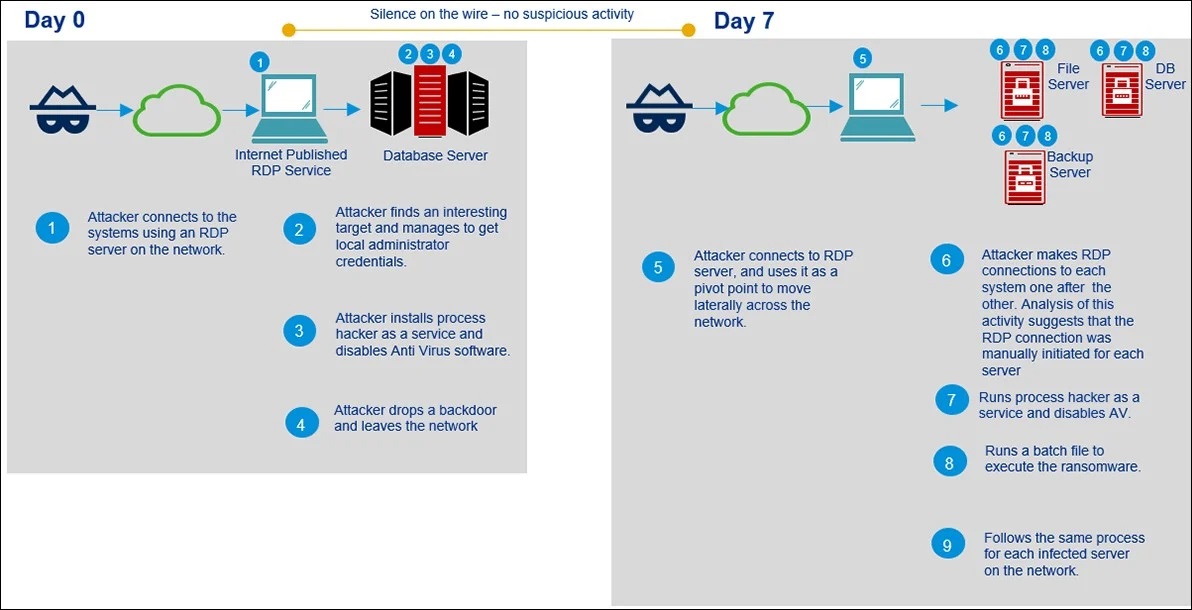

در هر یک از مراحل اجرای حملات Human-operated مهاجمان بسته به شرایط و نتایج حاصل شده در مراحل قبلی اقدام به تصمیمگیری و طراحی مرحله بعد میکنند.

Tycoon بدافزاری چندبستری مبتنی بر Java است که قادر به رمزگذاری فایلهای ذخیره شده بر روی دستگاههای با هر یک از سیستمهای عامل Windows و Linux است.

این باجافزار بهصورت دستی و در قالب یک فایل ZIP که حاوی نسخهای مخرب از Java Runtime Environment – به اختصار JRE – است توسط مهاجمان آن بر روی سیستمها توزیع میشود.

روش رخنه اولیه به شبکه قربانیان، بهرهجویی از سرورهای در معرض اینترنت که پودمان Remote Desktop Protocol – به اختصار RDP – بر روی آنها باز است اعلام شده است.

علیرغم آنکه Tycoon حداقل در شش ماهه گذشته فعال بوده اما اندک بودن شمار قربانیان آن، از محدود و خاص بودن دامنه اهداف گردانندگان این باجافزار حکایت دارد.

در نشانیهای ایمیل مورد استفاده، متن درج شده در اطلاعیه باجگیری و سبک رمزگذاری فایلها شباهتها و ارتباطاتی میان Tycoon و Dharma/CrySIS به چشم میخورد.

در جریان این حملات هدفمند از تکنیکهای زیر بهره گرفته شده است:

- دستدرازی به کلید Image File Execution Options در محضرخانه (Registry) برای ماندگار کدمخرب بر روی سیستم و پیوست کردن یک دربپشتی (Backdoor) به قابلیت Windows On-Screen Keyboard

- قطع دسترسی کاربران به سیستم با تغییر رمزهای عبور Active Directory

- غیرفعال کردن ضدویروس توسط ProcessHacker

پس از آماده شدن بستر، مهاجمان تمامی فایلهای سرور و نسخ پشتیبان بر روی شبکه را با باجافزار Tycoon رمزگذاری میکنند.

باجافزار با کمک یک اسکریپت shell از قالب JIMAGE برای ایجاد JRE مخرب استفاده میکند.

به گزارش شرکت مهندسی شبکه گستر، باجافزار Tycoon فایلهای قربانی را با استفاده از الگوریتم AES-256 رمزگذاری میکند. کلیدهای AES-256 نیز خود توسط الگوریتم RSA رمزگذاری میشوند؛ در نتیجه آن بدون در اختیار داشتن کلید خصوصی RSA امکان رمزگشایی فایلها فراهم نیست.

در حالی که پیشتر با دستیابی به کلید خصوصی RSA یکی از قربانیان، رمزگشایی نسخه redrum باجافزار میسر شده بود، بازگرداندن رایگان نسخ grinch و thanos این باجافزار تا زمان انتشار این گزارش ممکن به نظر نمیرسد.

از آنجا که این JRE مخرب هم شامل یک فایل batch تحت Windows و یک shell مبتنی بر Linux است گردانندگان Tycoon عملاً قادر به رمزگذاری سرورهای Windows علاوه بر Linux هستند.

این احتمال نیز مطرح شده که Tycoon جزیی از یک کارزار گستردهتر شامل چندین باجافزار باشد که در آن بسته به بستر قربانی یکی از باجافزارها در شبکه قربانی توزیع میشود.

مشروح گزارش بلکبری/کیپیامجی در لینک زیر قابل دریافت و مطالعه است:

شایان ذکر است که حدود یک ماه قبل هم مایکروسافت جزییات یک باجافزار مبتنی بر JRE با نام PonyFinal را به اشتراک گذاشت.

Tycoon و PonyFinal همچون باجافزارهای مطرحی همچون RobbinHood،وMaze،وVatet loader،وREvil – که با نام Sodinokibi نیز شناخته میشود –، NetWalker،وParadise،وRagnarLocker،وMedusaLocker و LockBit در کارزارهای موسوم به Human-operated منتشر میشوند.