انتشار گسترده بدافزار Ursnif Keylogger

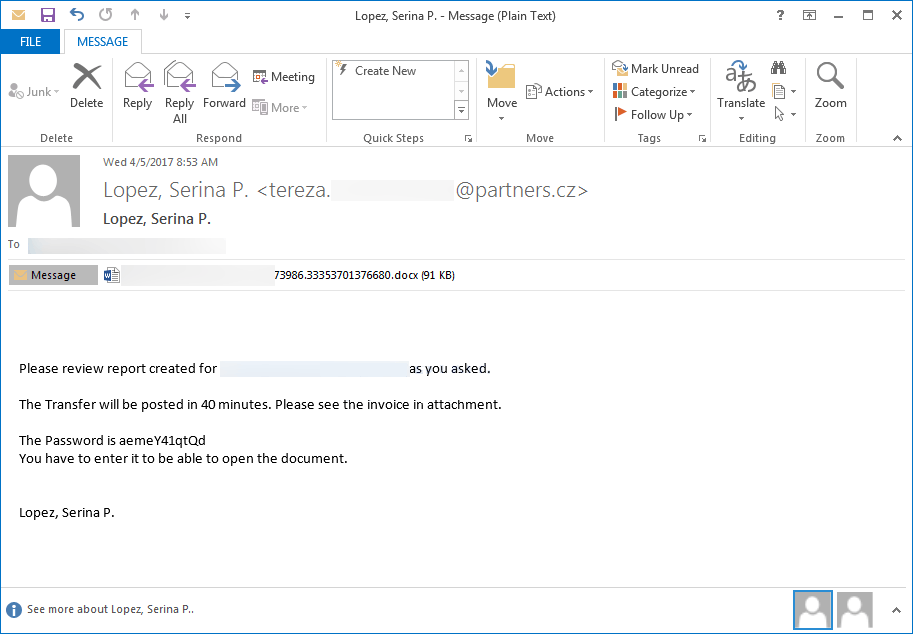

به گزارش شرکت مهندسی شبکه گستر، منابع خبری از انتشار بدافزار جاسوسی Ursnif Keylogger از طریق ایمیلهای با پیوست یک فایل Word حفاظتشده با گذرواژه خبر دادهاند.

فایل حفاظتشده با گذرواژه خود حاوی کدهای VBScript است که در صورت اجرا شدن اقدام به دریافت و نصب بدافزار Ursnif Keylogger بر روی دستگاه قربانی میکنند.

فایل محافظتشده با گذرواژه به معنای رمزگذاری شدن فایل با آن گذرواژه است. توزیعکنندگان بدافزار امیدوارند با این کار، تشخیص مخرب بودن فایل را توسط نرمافزارهای امنیتی نظیر ضدویروسها دشوار کنند.

در متن این ایمیلها گذرواژه مورد نیاز برای باز کردن فایل درج شده است.

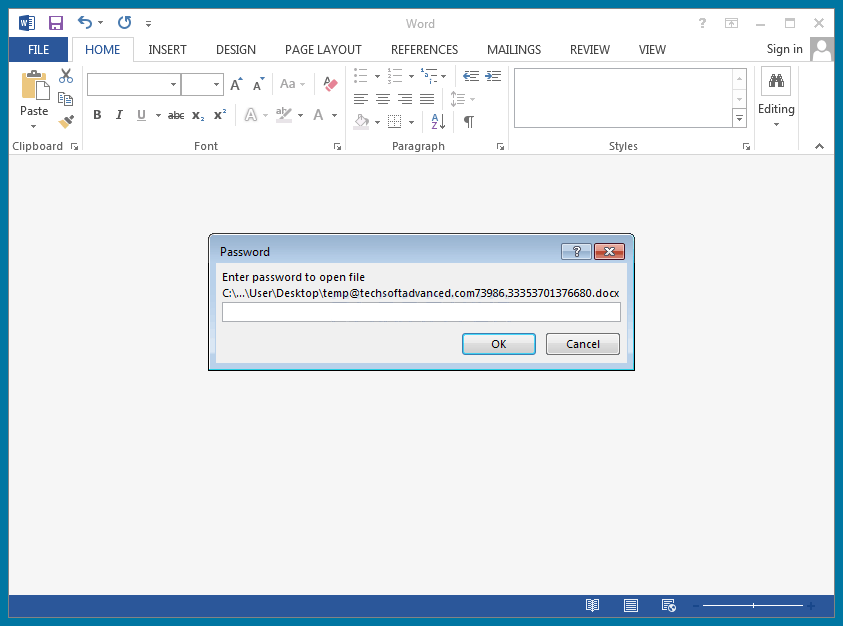

زمانی که کاربر پیوست ایمیل را باز میکند با صفحه مشابه شکل زیر روبرو میشود.

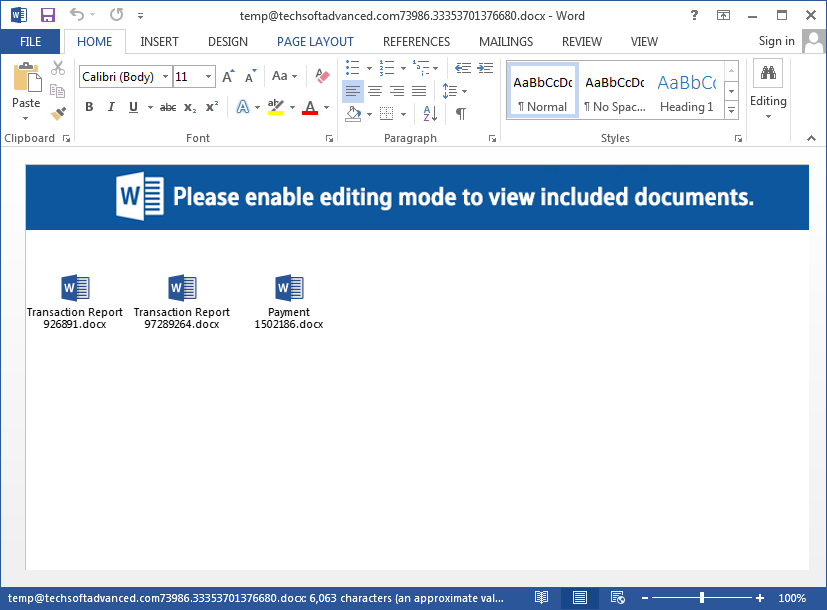

در صورت وارد کردن گذرواژه، صفحهای نمایش داده میشود که به نظر میرسد حاوی سه فایل Word دیگر است.

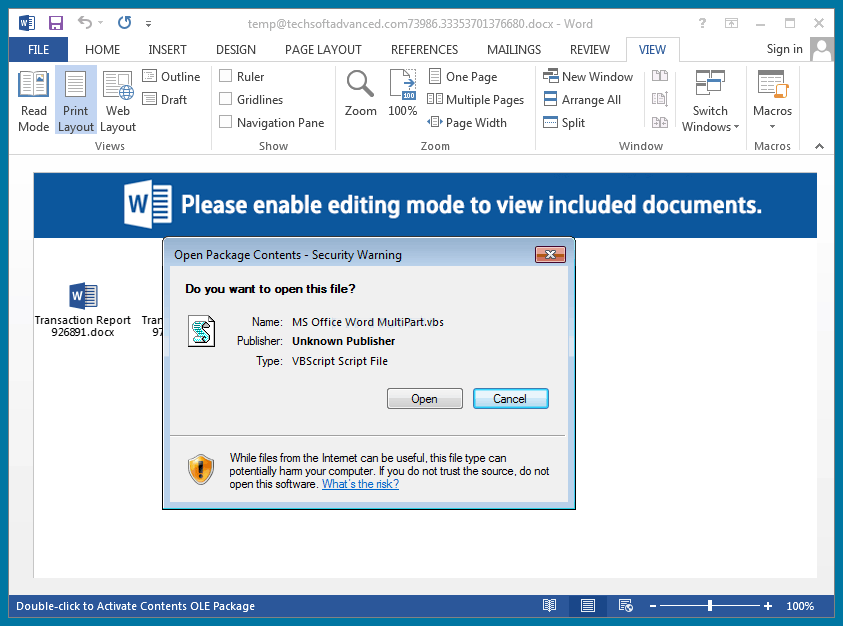

حال آنکه در صورت اجرا شدن هر یک از آنها، یک کد VBScript اجرا میشود.

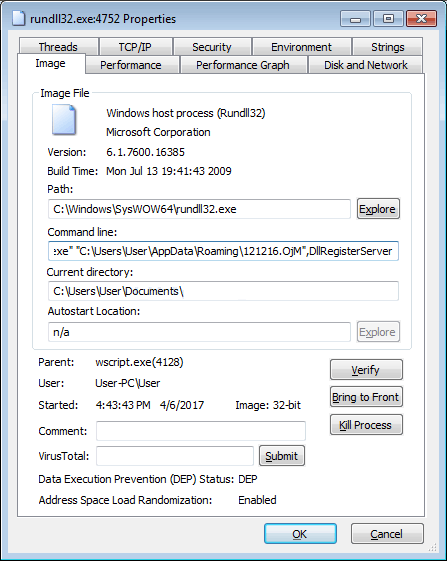

در صورتی که کاربر بر روی دگمه Open کلیک کند یک فایل DLL دریافت شده و پس از ذخیره شدن در مسیر %AppData% اقدام به نصب بدافزار Ursnif Keylogger میکند.

در صورت موفقیتآمیز بودن فرآیند نصب، فایل مخرب Ursnif Keylogger با نام aeevtall.dll در مسیر زیر کپی میشود:

%UserProfile%\AppData\Roaming\Microsoft\CryplAPI

همچنین کلید زیر نیز در محضرخانه بهمنظور اجرای خودکار آن در هر بار راهاندازی شدن سیستم تعریف میشود.

HKCU\Software\Microsoft\Windows\CurrentVersion\Run\apss3dlg rundll32 "%UserProfile%\AppData\Roaming\Microsoft\CryplAPI\aeevtall.dll",DllRegisterServer

بدافزار Ursnif Keylogger کلیدهای فشرده شده، برنامههای باز شده، فایلهای ایجاد شده و دادههای کپی شده در بخش Clipboard را ضبط کرده و آنها در قالب فایلهایی با نام تصادفی و پسوند bin در پوشه %Temp% ذخیره میکند. در نهایت این فایل ها به سرور فرماندهی نویسنده یا نویسندگان بدافزار ارسال میشوند.

استفاده از ضدویروس و ضدهرزنامه بهروز در کنار آموزش و راهنمایی کاربران سازمان به صرف نظر کردن از فایلهای مشکوک و باز نکردن آنها میتوانند احتمال آلوده شدن دستگاههای سازمان به بدافزارهای منتشر شده از طریق این روش را به حداقل برسانند.