گونه چشم طلایی باجافزار Petya

در طی چند روز اخیر باز هم باجافزار Petya به سبب ویژگیهای خاص خود در کانون توجه شرکتهای امنیتی قرار گرفته است.

نخستین گونه Petya که در اوایل سال جاری منتشر شد بجای رمزنگاری فایلهای دستگاه، تنها اقدام به رمزگذاری بخش MBR یا Master Boot Record دیسک سخت میکرد. اما با همین کار کامپیوتر غیرقابل راهاندازی (Boot) میشد.

بخش MBR در قسمت (Sector) های ابتدایی دیسک سخت ذخیره و نگهداری میشود. این بخش شامل اطلاعاتی درباره ساختار (Partition) دیسک و برنامهای که سیستم عامل را به اجرا در میآورد، میباشد. بدون یک MBR سالم و صحیح، کامپیوتر نمیداند که سیستم عامل بر روی کدام قسمت از دیسک سخت است و چگونه باید راهاندازی و اجرا شود.

نویسنده این باجافزار پس از مدتی اقدام به استفاده همزمان از دو باجافزار Petya و Mischa بهصورت ترکیبی نمود تا اگر به هر دلیلی امکان رمزگذاری بخش MBR فراهم نشد با استفاده از باجافزار Mischa فایلهای قربانی رمزنگاری شود.

به گزارش شرکت مهندسی شبکه گستر، عملکرد گونه جدید باجافزار Petya موسوم به GoldenEye نیز از جهات بسیاری مشابه دو گونه قبلی آن است.

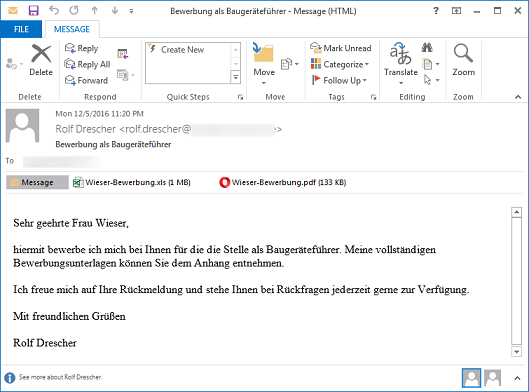

این گونه جدید در روزهای اخیر از طریق کارزارهای هرزنامهای (Spam Campaign) که بهنظر میرسد کاربران آلمانی زبان را هدف قرار دادهاند سیستمها را آلوده میکند. هرزنامههای این کارزارها حاوی دو فایل PDF و Excel بوده و در عناوین آنها کلمه Bewerbung به چشم میخورد.

فایل پیوست PDF رزومهای جعلی است که بهخوبی میتواند کارکنان بخش منابع انسانی سازمانها را به دام بیندازد.

پیوست دوم نیز فایلی Excel است که نصاب اصلی گونه GoldenEye محسوب میشود.

در نمونههای مشاهده شده در روزهای اخیر نامهای زیر برای فایل Excel گزارش شده است:

- Wiebold-Bewerbung.xls

- Meinel-Bewerbung.xls

- Seidel-Bewerbung.xls

- Wüst-Bewerbung.xls

- Born-Bewerbung.xls

- Schlosser-Bewerbung.xls

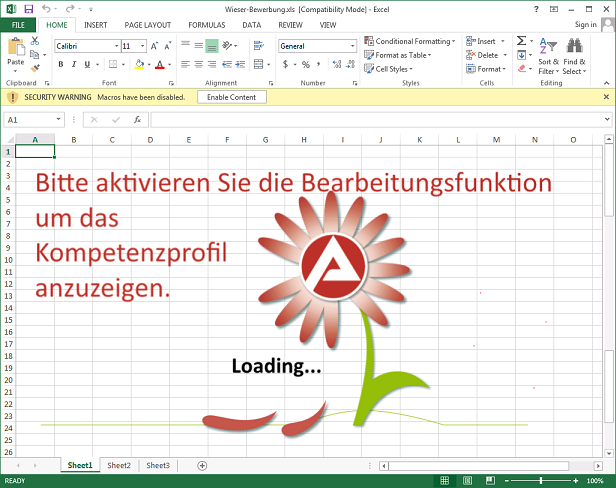

فایل Excel حاوی ماکرویی مخرب است که در صورت فعال شدن توسط کاربر اقدام به درج رشتههایی در فایلی اجرایی در پوشه Temp کرده و سپس آن را اجرا میکند. با این کار پروسه رمزنگاری بر روی دستگاه فعال میشود. کد ماکروی مخرب نیز مبهم سازی (Obfuscation) شده است.

همانطور که اشاره شد در گونه پیشین، باجافزار ابتدا تلاش میکرد که بخش MBR دیسک را رونویسی کند و تنها در صورت عدم موفقیت در انجام این کار اقدام به اجرای باجافزار Mischa بر روی سیستم میکرد.

اما در گونه جدید، Mischa در همان ابتدا – مشابه باجافزارهای رایج – اقدام به رمزنگاری فایلهای بر روی دستگاه میکند. به فایلهای رمز شده نیز پسوند حاوی 8 نویسه تصادفی الصاق میشود.

در همین مرحله باجافزار Petya اقدام به دستدرازی به بخش MBR دیسک سخت میکند.

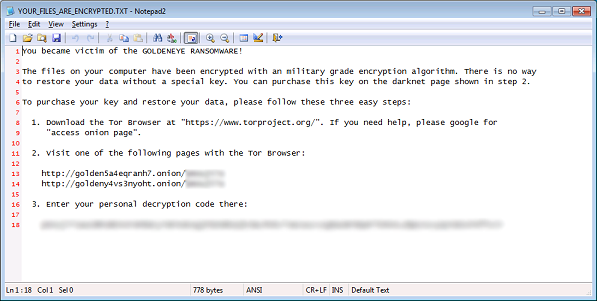

با پایان یافتن مراحل مذکور، باجافزار، فایل YOUR_FILES_ARE_ENCRYPTED.TXT را که حاوی دستورالعمل پرداخت باج است اجرا میکند.

توضیحات مذکور مربوط باجافزار Mischa است.

در مرحله بعدی دستگاه راهاندازی مجدد شده و فایل MFT یا Master File Table دیسک سخت رمزنگاری میشود. با این کار دسترسی به تمامی فایلهای بر روی سیستم مسدود میشود.

مشابه گونههای قبلی در زمان انجام این خرابکاری یک صفحه chkdsk دروغین نمایش داده میشود. در مدت نمایش جعلی عیبیابی دیسک، باجافزار اقدام به رمزگذاری بخش MFT میکند. MFT یک فایل خاص در بخش NTFS دیسک است و حاوی جزئیات همه فایلهای موجود بر روی دیسک میباشد. این جزئیات شامل نام، حجم و محل قرار گرفتن هر فایل بر روی دیسک میشود.

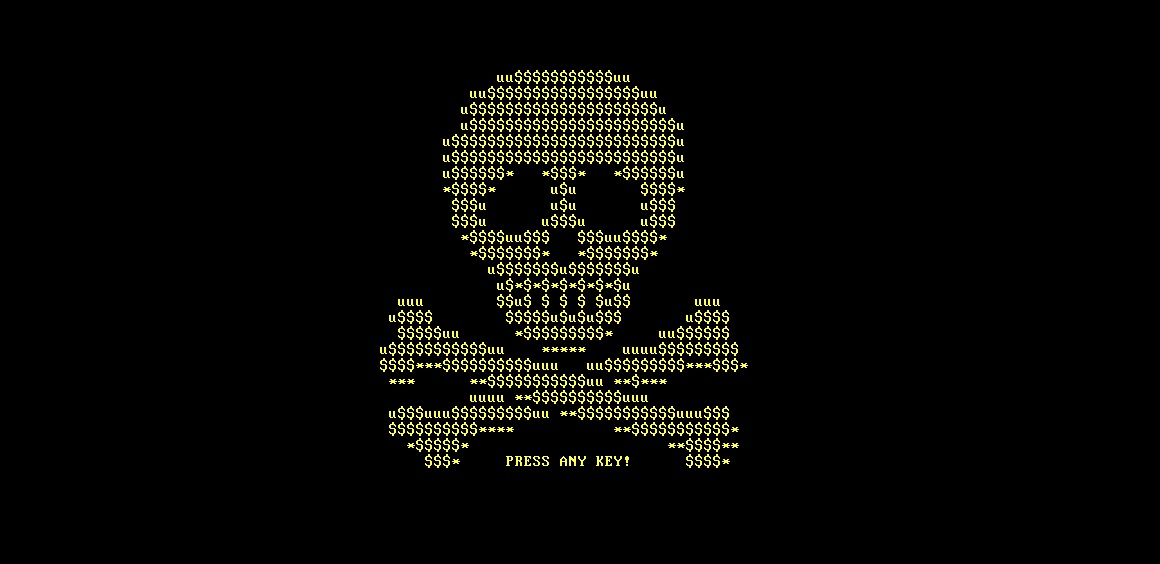

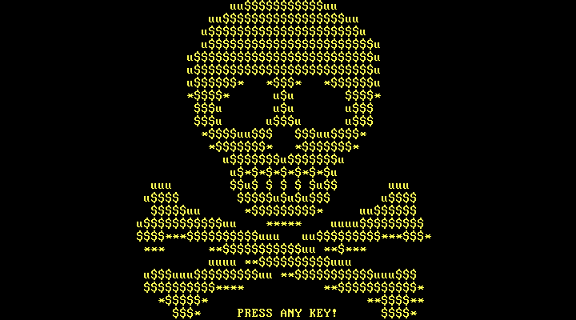

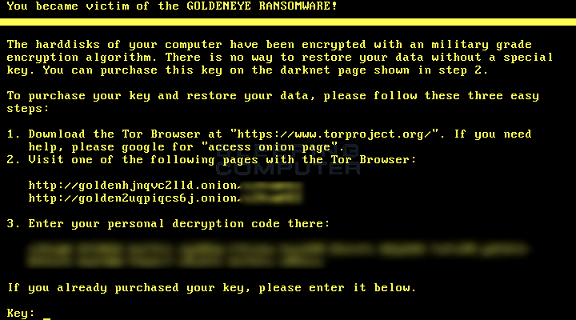

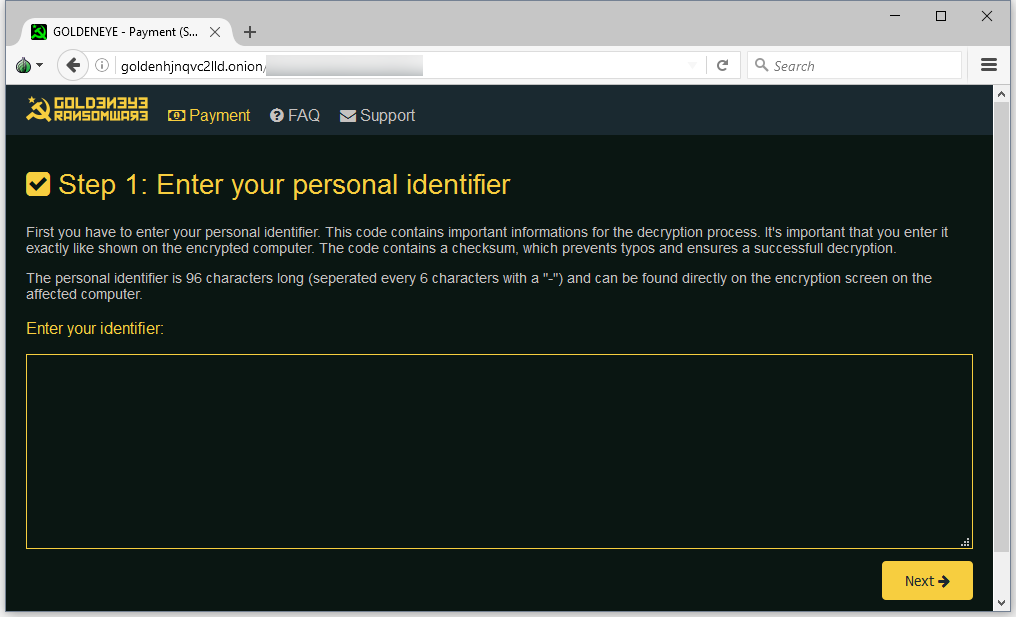

پس از رمزگذاری MFT، باجافزار Petya اقدام به نمایش پیام باجگیری از کاربر میکند. این پیام به همراه یک تصویر جمجمه که با حروف ASCII ساخته شده، نمایش داده میشود. در این پیام از کاربر خواسته میشود که به سایتی در شبکه اینترنتی ناشناس (Tor) مراجعه کرده و شماره منحصربهفردی را که نشاندهنده کامپیوتر کاربر به باجگیران است، وارد کند.

از لحاظ فنی، این دو صفحه مشابه گونههای پیشین هستند. اما رنگ آنها که در نسخه نخست قرمز رنگ و در نسخه دوم سبز رنگ بود اکنون به زرد تغییر یافته است.

مبلغ اخاذی شده در گونه جدید 1.33284506 بیتکوین معادل حدود 1000 دلار است.

نویسنده این باجافزار فردی موسوم به Janus است تا اکتبر سال میلادی جاری سایت Janus Cybercrime را اداره میکرد. او در این سایت Petya را به عنوان “باجافزار بهعنوان سرویس” (Ransomware-as-a-Service) اجاره میداد.

او در ماه جولای نیز اقدام به انتشار کلیدهای رمزگشایی یکی از باجافزارهای رقیبش با نام Chimera کرده بود.

نمونه بررسی شده گونه GoldenEye باجافزار Petya توسط ضدویروسهای McAfee،وBitdefender و ESET با نامهای زیر شناسایی میشود:

McAfee:

– RDN/Ransom

Bitdefender:

– Trojan.GenericKD.3826045

ESET:

– a variant of Win32/Diskcoder.Petya.D