حمله گروه Cobalt به خودپردازهای بانکهای اروپایی و آسیایی

به گزارش شرکت مهندسی شبکه گستر، شرکت روسی Group IB از اجرای حملاتی خبر داده که در آنها مهاجمان با رخنه به سیستم مرکزی بانک و بهرهگیری از ابزارهای از راه دور خودپردازهای بانک را وادار به عرضه پول در زمانی مشخص میکنند. فرآیند وادار نمودن ماشین خودپرداز به عرضه پول بدون برداشت از حسابهای بانکی به Jackpotting موسوم است.

Diebold Nixdorf و NCR Corp دو سازنده بزرگ تجهیزات خودپرداز (ATM)، بدون نام بردن از بانکهای آسیبدیده به خبرگزاری Reuters اعلام کردهاند که از اجرای این حملات آگاه هستند.

سابقه حمله به ماشینهای خودپرداز به حداقل پنج سال قبل باز میگردد. در نمونههای اولیه، اجرای حمله مستلزم وجود دسترسی فیزیکی مهاجم به دستگاه بود. در نتیجه تعداد کم و محدودی از ماشینهای خودپرداز مورد حمله قرار میگرفتند. اما در این حملات دستگاههای خودپرداز بهصورت فیزیکی مورد دستدرازی واقع نشدهاند.

بر طبق گزارش Group IB، بانکهای کشورهای ارمنستان، استونی، هلند، لهستان، روسیه، اسپانیا، انگلیس، قرقیزستان و مالزی از جمله اهداف این گروه بودهاند.

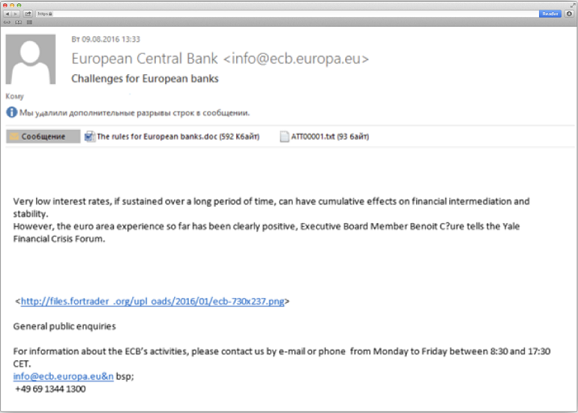

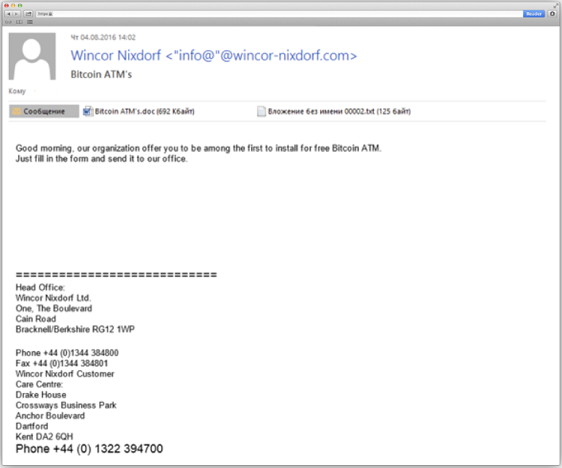

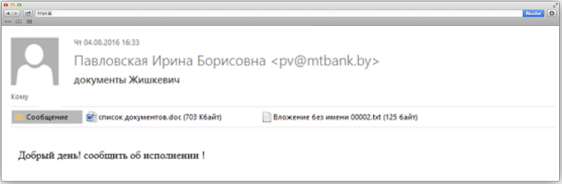

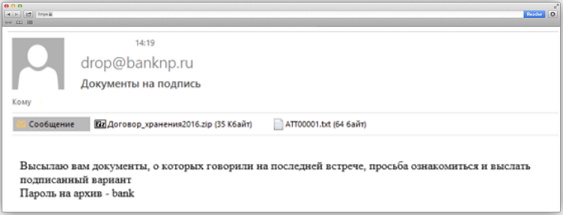

گروه Cobalt از ایمیلهای فیشینگ (Phishing) با پیوست حاوی بهرهجو (Exploit) یا فایل اجرایی مخرب برای ورود به شبکه بانک استفاده میکند. در این ایمیلها اینطور وانمود میشود که فرستنده بانک مرکزی اروپا (European Central Bank)، شرکت Wincor Nixdorf – شرکت زیرمجموعه Diebold Nixdorf – و یا یکی از بانکهای محلی است. (تصاویر زیر)

به گزارش شرکت مهندسی شبکه گستر به نقل از شرکت Group IB، عنوان دامنه این ایمیلها با دامنه رسمی بانکها و شرکت مذکور یکسان است و مهاجمان این کار را با بکارگیری یک اسکریپت تغییردهنده عنوان دامنه بر روی سرور ارسال کننده انجام دادهاند.

همچنین بر اساس توضیحات شرکت Group IB ایمیلهای فیشینگ از سمت دو سرور با نشانیهای 88.212.208.115 و 5.101.124.34 که هر دو در کشور روسیه قرار دارند ارسال شدهاند.

مهاجمان Cobalt از آسیبپذیریهای زیر نیز بهمنظور آلوده کردن دستگاه به بدافزار و ترفیع امتیازی (Privilege Escalation) حق دسترسی فایل مخرب اجرا شده بر روی دستگاه بهرهجویی کردهاند:

– CVE-2014-4113

– CVE-2015-1701

– CVE-2015-2363

– CVE-2015-2426

– CVE-2015-1641

در گزارشی نیز که پلیس اروپا اخیراً منتشر کرده نسبت به افزایش بدافزارهای مرتبط با دستگاههای خودپرداز هشدار داده شده است. هر چند که در گزارش پلیس اروپا از روش موسوم به Skimming که در آن اطلاعات کارت اعتباری از طریق جاسازی یک قسمت جدید در بخش کارتخوان دستگاه خودپرداز مورد سرقت قرار میگیرد بهعنوان یکی از روشهای رایج یاد شده است.

روش سنتی یافتن گردانندگان جرایم مالی آنلاین، دنبال کردن نقل و انتقالات پول سرقت شده است. کاری که این روزها به نتیجه رسیدن آن بسیار دشوار شده است.

با این حال شرکت روسی Group IB معتقد است Cobalt با گروه Buhtrap که در فاصله آگوست 2015 تا ژانویه 2016 مبلغ 28 میلیون دلار را از بانکهای روسی سرقت کرده بودند مرتبط است. محققان Group IB شباهتهایی را در ابزارها و تکنیکهای استفاده شده در حملات این دو گروه یافتهاند. هر چند سرقتهای Buhtrap از طریق نقل و انتقالات متقلبانه و نه از طریق Jackpotting صورت میگرفته است.

بدافزارهای استفاده شده گروه Cobalt که توسط دو شرکت ضدویروس McAfee و Bitdefender مورد بررسی قرار گرفتهاند با نامهای زیر شناسایی میشوند:

McAfee:

– GenericRXAE-BD!966CC404A4F6

– GenericRXAE-BD!DB6A8169F55A

– GenericRXAE-BD!7FA1AF2ADBA3

– GenericRXAE-BD!89889ADB22C6

– GenericRXAE-BD!0D21832C171E

– RDN/Generic PUP.z

– RDN/Generic.com

– RDN/Generic.grp

– Generic.ART

– BackDoor-FDKU!3EA9EF46E89F

– Exploit-CVE2012-0158.ad

– Generic Exploit.f

– RDN/Generic.tfr

Bitdefender:

– Exploit.RTF-ObfsStrm.Gen

– Gen:Variant.Application.HackTool.CobaltStrike.1

– Gen:Variant.Graftor.286784

– Gen:Variant.Mikey.49574

– Gen:Variant.Mikey.55738

– Gen:Variant.Razy.81151

– Trojan.Generic.17428028

– Trojan.Generic.19103757

– Trojan.GenericKD.3430406