روش های ضدتحلیل جدید در بدافزار ماکرویی

به گزارش شرکت مهندسی شبکه گستر به نقل از شرکت امنیتی McAfee، گونه جدیدی از بدافزار ماکرویی W97M/Downloader در حال انتشار است که از روش هایی ساده اما مؤثر به منظور فرار از سد بسترهای بررسی کننده بدافزار استفاده می کند.

ماکرو (Macro) نوعی برنامه است که حاوی فرامینی برای خودکارسازی برخی عملیات در نرم افزارهای کاربردی می باشد. نرم افزارهایی همچون Word و Excel در مجموعه نرم افزارهای Office با فرامین ماکرو که با استفاده از VBA یا Visual Basic for Applications تهیه شده باشند، سازگار هستند. بدین روش و با استفاده از قابلیت های ماکرو، می توان اقدامات مخربی، نظیر نصب بدافزار، را به اجرا در آورد.

یکی از روش های نویسندگان ویروس برای افزایش انتشار و مدت ماندگاری بدافزارها، استفاده از روش ضدتحلیل و فرار از بسترهای مجازی سازی و قرنطینه امن (Sandbox) است. بسترهایی که یا توسط تحلیلگران بدافزار بکار گرفته می شوند و یا نرم افزارها یا سخت افزارهای پویشگر از آنها به منظور بررسی پروسه های مشکوک بهره می گیرند.

پیش تر نیز به گونه ای از بدافزار ماکرویی W97M/Downloader در این اتاق خبر پرداخته شد و برخی از روش های ضدتحلیل آن مورد بررسی قرار گرفت.

در نگاه اول تشخیص عملکرد گونه جدید این بدافزار به دلیل استفاه از روش های مبهم سازی (Obfuscation) بسیار دشوار به نظر می رسد.

اما با رمزگشایی آن قابلیت های ضدتحلیل جدید W97M/Downloader نمایان می شود.

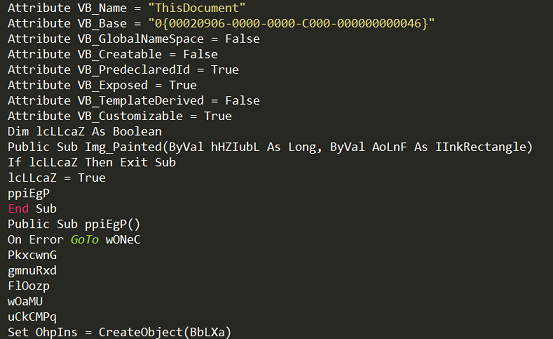

اجرا با استفاده از رویداد Painted

اولین مورد آن عدم استفاده گونه جدید از توابع ()AutoOpen یا ()DocumentOpen برای اجرای خودکار ماکرو است. در عوض گونه جدید از رویدادی با عنوان Painted برای این منظور استفاده می کند. این تغییر سبب عبور بدافزار از سد پویشگرهایی می شود که بررسی آنها محدود به فایل های اجرا شده با توابعی همچون دو تابع مذکور است.

![]()

بررسی نام فایل

قابلیت دیگر بررسی نام فایل است؛ روشی ساده و البته هوشمندانه. در بسیاری مواقع، نام فایل ارسال شده به بسترهای قرنطینه امن، نویسه های با دستگاه شانزدهشانزدهی (Hexadecimal) و درهم سازهای SHA256 یا MD5 است. در این گونه جدید در صورتی که ماکرو در قالب فایلی با چنین نام هایی اجرا شود واکنش مخربی از خود نشان نمی دهد.

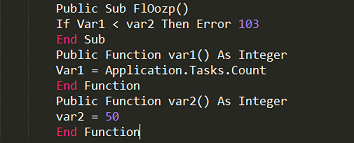

تعداد پروسه های در حال اجرا

گونه جدید تعداد پروسه های اجرا شده را بررسی می کند. اگر تعداد آنها کمتر از 50 پروسه باشد، بدافزار اجرای خود را متوقف می کند. تحلیلگران بدافزار، معمولاً از یک نسخه تازه آماده شده سیستم عامل در بسترهای مجازی استفاده می کنند که معمولاً فاقد این تعداد پروسه در حال اجرا هستند.

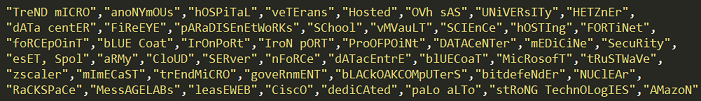

فهرست سیاه پروسه ها

بدافزار حضور پروسه های مرتبط با بسترهای قرنطینه امن را بر اساس فهرست زیر بررسی می کند. در گونه جدید تعداد پروسه های این فهرست افزایش یافته است.

![]()

فهرست سیاه شبکه ها

همانطور که در بررسی گونه پیشین نیز اشاره شد این بدافزار از سایت مجاز MaxMind برای اهداف مخرب خود بهره می گیرد. این سایت مشخصات و موقعیت جغرافیایی دستگاه کاربر را بر اساس نشانی IP آن مشخص می کند. همچنین در صورتی که سرویس دهنده شبکه دستگاه یکی از موارد زیر باشد از اجرا شدن بر روی آن خودداری می کند.

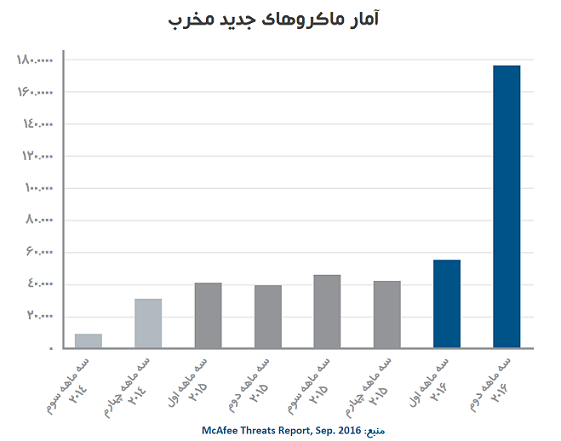

در سال های اخیر ماکروهای ویروسی یکی از مؤثرترین ابزارهای مورد استفاه ویروس نویسان برای انتشار بدافزارها بوده است. بر طبق آمار شرکت McAfee، تعداد بدافزارهای ماکرویی در سه ماهه دوم سال میلادی جاری در مقایسه با سه ماهه قبل از آن 200 درصد افزایش داشته است.

انتظار می رود ظهور گونه های جدید و تکامل یافته این نوع بدافزارها همچنان روندی صعودی داشته باشد.

برای مقابله با بدافزارهای ماکرویی رعایت موارد زیر توصیه می شود:

- از ضدویروس قدرتمند و به روز استفاده کنید.

- بخش Macro را در نرم افزار Office برای کاربرانی که به این قابلیت نیاز کاری ندارند با فعال کردن گزینه “Disable all macros without notification” غیر فعال کنید. برای غیرفعال کردن این قابلیت، از طریق Group Policy، از این راهنما استفاده کنید.

- در صورت فعال بودن گزینه “Disable all macros with notification” در نرم افزار Office، در زمان باز کردن فایل های Macro پیامی ظاهر شده و از کاربر می خواهد برای استفاده از کدهای بکار رفته در فایل، تنظیمات امنیتی خود را تغییر دهند. آموزش و راهنمایی کاربران سازمان به صرف نظر کردن از فایل های مشکوک و باز نکردن آنها می تواند نقشی مؤثر در پیشگیری از اجرا شدن این فایل ها داشته باشد.

- ایمیل های دارای پیوست Macro را در درگاه شبکه مسدود کنید. بدین منظور می توانید از تجهیزات دیواره آتش، همچون تجهیزات Sophos بهره بگیرید.

- سطح دسترسی کاربران را محدود کنید. بدین ترتیب حتی در صورت اجرا شدن فایل مخرب توسط کاربر، دستگاه به بدافزار آلوده نمی شود.