همه چیز درباره نسخه دوم باج افزار Cerber

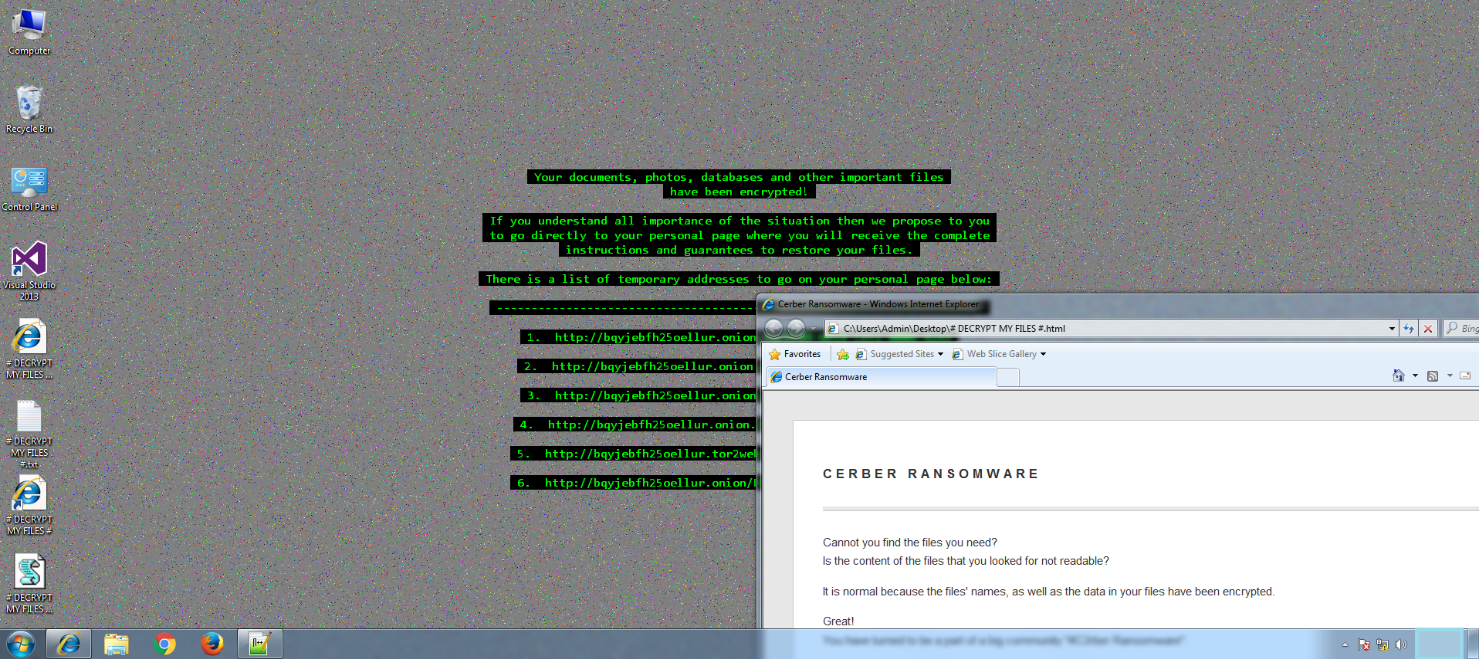

باج افزار Cerber از زمان پیدایش، موفق به آلوده نمودن بسیاری از دستگاه ها از راه های مختلفی همچون هرزنامه ها و سایت های مخرب و با بکارگیری بهره جوهایی نظیر Angler و Nuclear شده است.

به گزارش شرکت مهندسی شبکه گستر به نقل از شرکت امنیتی McAfee، نسخه جدید این باج افزار موسوم به Cerber v2 تغییرات و بهبودهایی در ساختار و عملکرد خود داشته است.

شرکت McAfee، عرضه ابزار رمزگشایی برای نسخه پیشین و افزایش شناسایی ها توسط محصولات ضدویروس را اصلی ترین دلایل عرضه نسخه دوم Cerber توسط نویسندگان آن می داند.

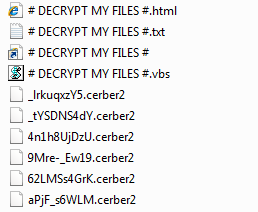

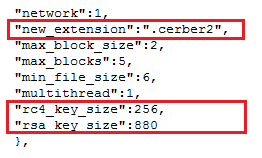

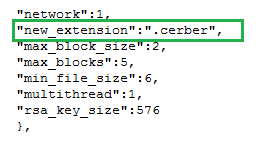

نخستین تغییر قابل توجه، تغییر پسوند فایل های رمز شده از cerber در نسخه پیشین به cerber2 در نسخه جدید است.

|

|

نسخه جدید این باج افزار با استفاده از یک Packer جدید شناسایی شدن توسط ضدویروس را دشوارتر و تحلیل آن را سخت تر کرده است.

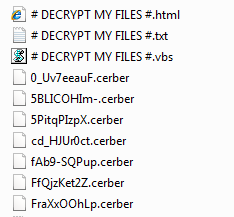

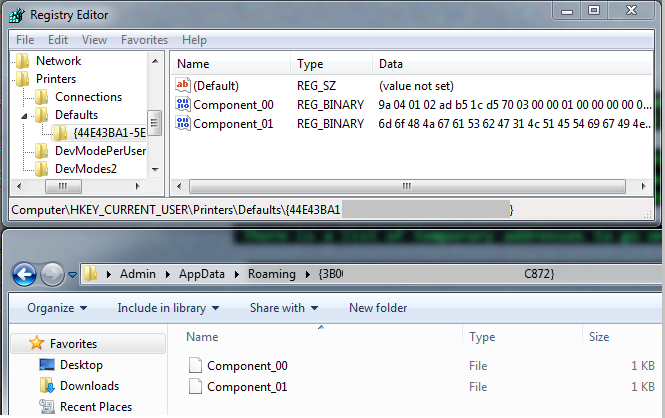

بر خلاف گونه قبلی که اطلاعات بدافزار در محضرخانه (Registry) ذخیره می شدند، در نسخه دوم این باج افزار پس از پایان رمزنگاری، اطلاعاتی همچون کلید عمومی بر روی دیسک سخت دستگاه قربانی ذخیره می شوند.

همچنین عنصری (Tag) با عنوان rc4_key_size به تنظیمات این باج افزار اضافه شده است. مقدار تخصیص داده شده به این عنصر، پیش تر در زمان اجرا در نظر گرفته می شد. همچنین مقدار کلید رمزنگاری RSAو (rsa_key_size) نیز افزایش یافته است.

|

|

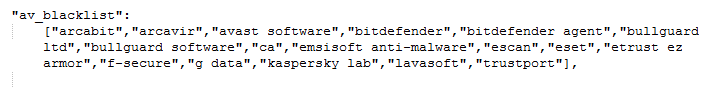

در نسخه جدید فهرستی سیاه (Black List) که شامل نام تعدادی از شرکت های ضدویروس است به باج افزار افزوده شده است.

برخی برنامه ها دارای مکانیزمی برای قفل کردن فایل باز شده به منظور جلوگیری از دسترسی سایر برنامه ها به فایل و حفظ یکپارچگی آن هستند. نسخه پیشین Cerber پروسه های زیر را که دارای چنین مکانیزمی هستند متوقف می کرد.

![]()

این فهرست در نسخه دوم Cerber بسیار کامل تر شده است.

![]()

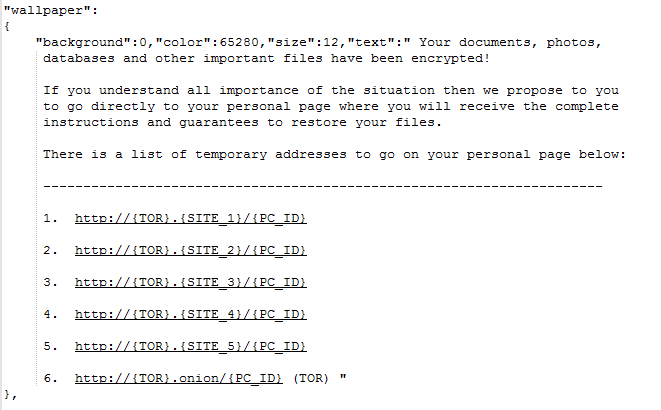

به نسخه جدید عنصری با عنوان wallpaper اضافه شده که یک تصویر پس زمینه برای Desktop کامپیوتر آلوده شده ایجاد می کند. این عنصر شامل متغیرهایی است که در زمان اجرا به روز شده و بر روی Desktop درج می شوند.

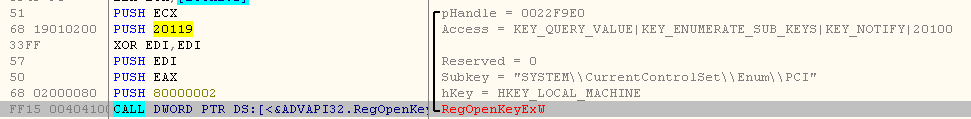

Cerber یکی از کامل ترین بدافزارها از لحاظ توانایی شناسایی ماشین های مجازی و عدم اجرا شدن بر روی آنهاست. تحلیلگران ویروس عمدتاً از ماشین های مجازی برای تحلیل یک بدافزار استفاده می کنند. این باج افزار قادر است که بسترهای مجازی سازی معروفی نظیر Parallel،وQEMU،وVMware و VBox را شناسایی کند. یکی از جالب ترین تکنیک ها که در هر دو نسخه این باج افزار مورد استفاده قرار گرفته است بررسی مسیر HKLM\\SYSTEM\\CurrentControlSet\\Enum\\PCI در محضرخانه است.

هر زیرکلید در این مسیر نمایانگر اتصال یک PCI-bus با قالب زیر است:

VEN_XXXX&DEV_XXXX&SUBSYS_XXXXXXXXX&REV_XX

که در آن VEN مشخص کننده Vendor ID است.

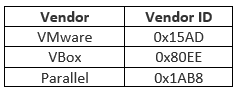

جدول زیر، Vendor ID برخی از بسترهای مجازی سازی را نشان می دهد.

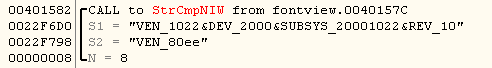

برای مثال در کد زیر، زیرکلید با Vendor ID متعلق به بستر مجازی سازی VBox مقایسه شده است.

در صورتی که Ceber وجود ماشین مجازی را تشخیص دهد اجرای خود را متوقف می کند.

برای ایمن ماندن از گزند باج افزارها، رعایت موارد زیر توصیه می شود:

- از ضدویروس قدرتمند و به روز استفاده کنید.

- از نصب بودن آخرین اصلاحیه های امنیتی سیستم عامل و نرم افزارهای سیستم ها اطمینان حاصل کنید. البته کاربران ایرانی اطلاع دارند که به دلیل تحریم های بین المللی، امکان به روز رسانی عادی محصولات شرکت Adobe از کشور ایران وجود ندارد و باید از ابزارهای لازم برای عبور این این مانع استفاده نمود.

- از اطلاعات سازمانی بصورت دوره ای نسخه پشتیبان تهیه کنید. پیروی از قاعده ۱-۲-۳ برای داده های حیاتی توصیه می شود. بر طبق این قاعده، از هر فایل سه نسخه می بایست نگهداری شود (یکی اصلی و دو نسخه بعنوان پشتیبان). فایل ها باید بر روی دو رسانه دخیره سازی مختلف نگهداری شوند. یک نسخه از فایل ها می بایست در یک موقعیت جغرافیایی متفاوت نگهداری شود.

- بخش Macro را در نرم افزار Office برای کاربرانی که به این قابلیت نیاز کاری ندارند با فعال کردن گزینه “Disable all macros without notification” غیر فعال کنید. برای غیرفعال کردن این قابلیت، از طریق Group Policy، از این راهنما استفاده کنید.

- در صورت فعال بودن گزینه “Disable all macros with notification” در نرم افزار Office، در زمان باز کردن فایل های Macro پیامی ظاهر شده و از کاربر می خواهد برای استفاده از کدهای بکار رفته در فایل، تنظیمات امنیتی خود را تغییر دهند. آموزش و راهنمایی کاربران سازمان به صرف نظر کردن از فایل های مشکوک و باز نکردن آنها می تواند نقشی مؤثر در پیشگیری از اجرا شدن این فایل ها داشته باشد.

- ایمیل های دارای پیوست Macro را در درگاه شبکه مسدود کنید. بدین منظور می توانید از تجهیزات دیواره آتش، همچون Sophos بهره بگیرید.

- سطح دسترسی کاربران را محدود کنید. بدین ترتیب حتی در صورت اجرا شدن فایل مخرب توسط کاربر، دستگاه به باج افزار آلوده نمی شود.

- در دوره های آگاهی رسانی شرکت مهندسی شبکه گستر، شرکت کنید. شرکت در این دوره ها برای مشتریان فعلی و پیشین شرکت مهندسی شبکه گستر رایگان است.