هر آنچه که باید درباره بدافزارهای Fake Alert بدانید

بدافزارهای “پیام های جعلی” یا Fake Alert معمولا از نوع “اسب تروا” (Trojan) هستند. این نوع بدافزار در واقع نرم افزاری است که خود را در قالب یک نرم افزار امنیتی نشان داده و تنها هدف آن کسب درآمد برای سازندگان آن می باشد. بدافزارهایی که در خانواده “پيامهای جعلي” قرار می گيرند، با نمايش پيامهای هشدار غيرواقعی مبنی بر آلوده بودن دستگاه، کاربر را به پرداخت پول برای رفع آلودگی و پاکسازی سیستم ترغیب می کنند. این نوع بدافزار معمولا با ایجاد ترس و وحشت برای کاربر از بابت آلوده بودن سیستم و از دست دادن اطلاعات، سعی می کند توجه کاربر را جلب کرده و وی را تشویق به پرداخت پول و فعال سازی نرم افزار جعلی و بی فایده نمایند.

انتشار

اسب های تروا برنامه هايی هستند که به عنوان يک برنامه سودمند به کاربر معرفی می شوند و او هنگامی که تلاش می کند با اجرای آن از امکانات وعده داده شده استفاده کند، دستگاه خود را دچار آلودگی کرده و عواقب آن دير يا زود گريبانش را می گيرد.

انتشار بدافزارهای Fake Alert نيز همانند ساير اسب های تروا با دريافت آن از اينترنت و اجرا بر روی دستگاه صورت می پذيرد. هرزنامه هايی که سعی می کنند که کاربر را تشويق به دريافت اين نوع بدافزارها کنند. کانالهای IRC، پوشه های به اشتراک گذاشته شده (Shared) در شبکه های نقطه به نقطه و گروه های خبري، همگی بسترهای مناسبی برای انتشار اين نوع بدافزار هستند. به علاوه ممکن است کامپيوترهايی که دارای نام کاربری رايج و رمز عبور ضعيف هستند و يا نرم افزارهای نصب شده بر روی آنها، بخصوص سيستم عامل، که دارای حفره های امنيتی هستند، اين بدافزار را دريافت کنند.

خرابکاری

پس از آلوده شدن يک دستگاه به این بدافزار، بلافاصله نرم افزاری جعلی ظاهرا دستگاه را ویروس یابی میکند و پس از اتمام اسکن، فهرستی طولانی از آلودگی ها را نشان می دهد. البته این آلودگی ها همگی جعلی بوده و در هر صورت (چه دستگاه واقعا آلوده باشد و چه نباشد) نمایش می یابند.

هدف اصلی این بدافزارها ترغیب کاربر به خرید یک نرم افزار بی فایده و اغلب مخرب می باشد. به این منظور انواع پیام های خطا و هشدار بر روی سیستم نمایش می یابد تا توجه کاربر جلب شده و فریب خورده و برای رفع این مشکلات جعلی، وسوسه به خرید شود.

نمونه های مختلفی از بدافزار Fake Alert وجود دارد که هر کدام نشانه های خاص خود را دارند، در زیر به شایع ترین نشانه های این نوع آلودگی اشاره می شود.

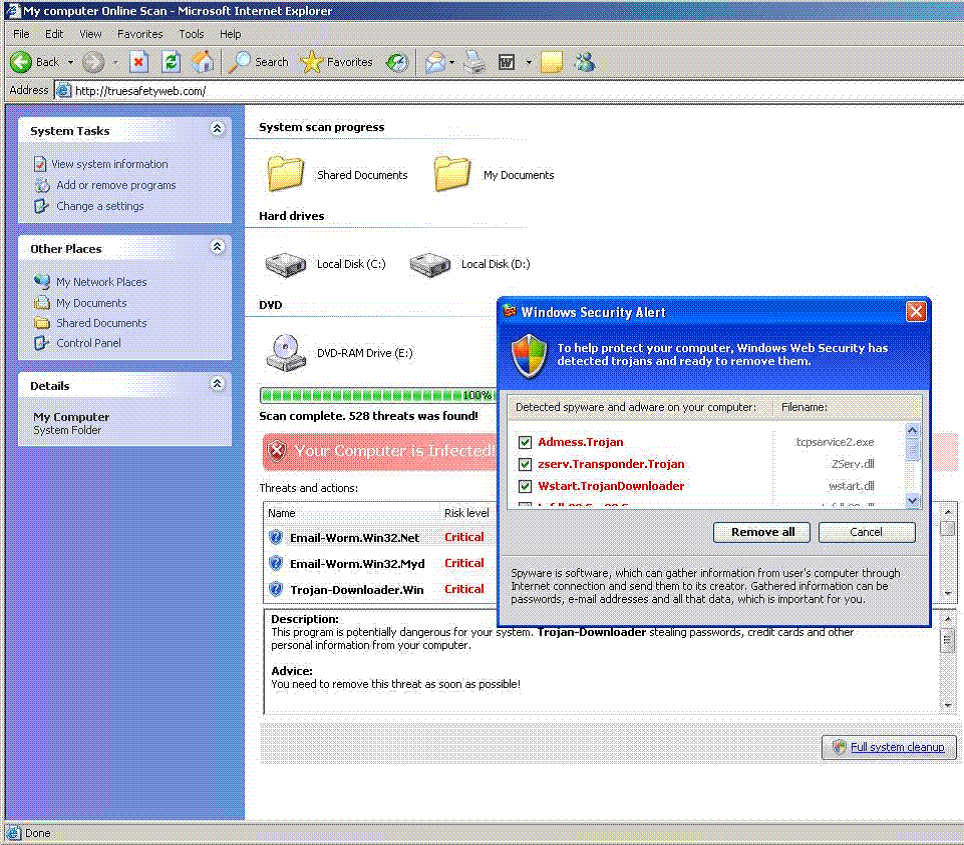

اسکن جعلی بصورت آنلاین

معمولا لینک های مخرب و همچنین هرزنامه ها منبع اصلی انتشار این نوع بدافزار هستند. در صورت آلودگی، معمولا کاربر به یک صفحه ی وب آلوده هدایت می شود که پنجره ی اسکن جعلی را نمایش می دهد. این پنجره ی اسکن شبیه به شکل زیر است.

همانطور که دیده می شود، این پنجره که در مرورگر IE باز می شود، به ظاهر درایوهای سیستم را نمایش می دهد. این درایوها ممکن است حتی در سیستم شما وجود هم نداشته باشند. تا این مرحله تنها یک صفحه ی وب نمایش داده شده و سیستم هنوز آلوده نشده است، اما اگر کاربر فریب این اسکن جعلی را خورده و بر روی گزینه ی Remove all و یا Cancel کلیک نماید، فایل اجرایی بدافزار بر روی سیستم نصب خواهد شد.

پس از نصب بدافزار بر روی سیستم، اسکن های جعلی مکرراً بر روی سیستم اجرا می شود و پیام های امنیتی جعلی به دفعات نمایش داده می شوند.

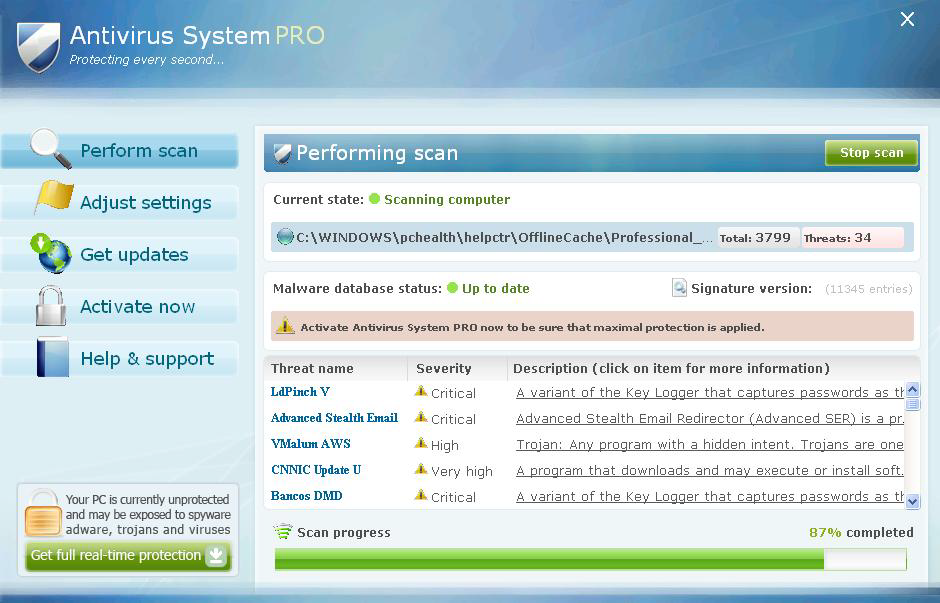

اسکن جعلی سیستم

بدافزار با دریافت از اینترنت و یا با سوءاستفاده از حفره های امنیتی به سیستم نفوذ نموده و نصب می شود. این مورد معمولا به دلیل اینکه به اقدامی از سوی کاربر نیازی ندارد، شایع تر است. معمولا پس از آلودگی، بلافاصله نرم افزاری جعلی ظاهرا دستگاه را ویروس یابی می کند و پس از اتمام اسکن، فهرستی طولانی از آلودگی ها را نمایش می دهد.

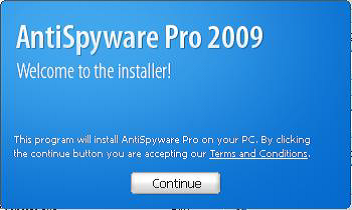

نمایش یک توافقنامه ی مجوز (End User License Agreement – EULA) جعلی

نرم افزار امنیتی جعلی ممکن است متن یک “توافقنامه مجوز کاربر نهایی” (End User License Agreement – EULA) را نمایش دهد. در صورتی که بدافزار با سوءاستفاده از یک حفره امنیتی به سیستم نفوذ کرده باشد، ممکن است بدون اجازه کاربر نیز نصب و اجرا شود. در برخی موارد برای اینکه اعتماد کاربر به این برنامه ی جعلی جلب شود، یک توافقنامه جعلی نمایش می یابد تا کاربر فکر کند این برنامه جعلی یک برنامه مشروع است و برای خرید و یا فعال نمودن آن حاضر شود پول پرداخت کند.

نمونه ای از یک توافقنامه ی مجوز جعلی در زیر آمده است.

ظاهر واقعی و طراحی بسیار خوب واسط کاربری

بدافزارهای Fake Alert معمولا ظاهر واقعی و واسط کاربری جذابی دارند تا اعتماد و توجه کاربر جلب شود و تصور کند با برنامه ای مشروع و واقعی سروکار دارد. یک نمونه از این واسط های کاربری در زیر نشان داده شده است.

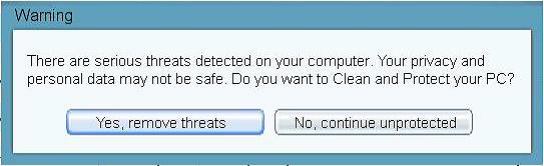

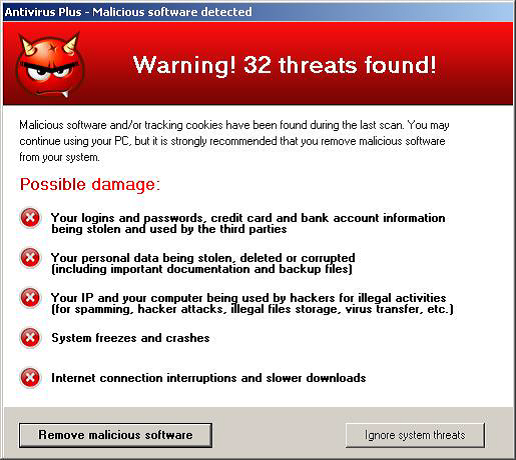

معمولا در پایان اسکن یک پیام هشدار نمایش می یابد که کاربر را به پاکسازی آلودگی ها ترغیب نماید، دو نمونه از این هشدار در زیر آمده است.

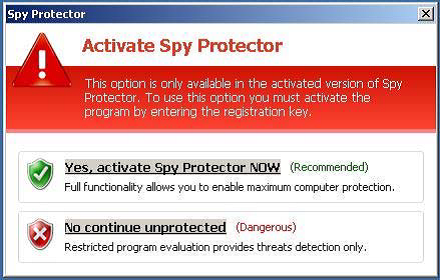

پیام های متعدد و بدون توقف برای فعال سازی نرم افزار جعلی

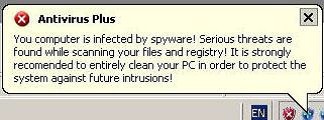

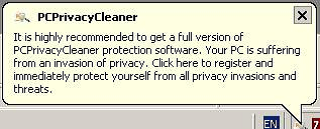

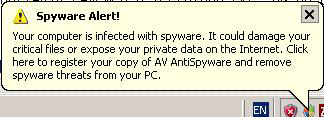

نرم افزارهای امنیتی جعلی پس از اسکن سیستم و نمایش فهرستی از آلودگی ها، با نمایش پیام های متعدد از کاربر می خواهند تا به منظور پاکسازی آلودگی ها و رفع اشکال سیستم، نرم افزار را خریداری نماید. هر قدر هم که کاربر این پیام ها را بسته و نادیده بگیرد، بدلیل فعال بودن بدافزار در پشت صحنه، این پیام ها و هشدارها مجددا نمایش می یابند. در شکل های زیر انواع هشدارهایی که سعی دارند کاربر را به خرید برنامه ترغیب نمایند آمده است.

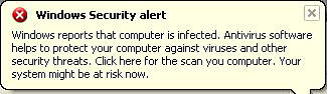

همچنین هشدار های کوچکی نیز در پایین صفحه Desktop نمایش داده می شود که در زیر نمونه های آن آمده است.

معمولا پس از آلودگی سیستم، عملکرد آن بسیار پایین آمده و سرعت سیستم کند می شود. این حیله باعث می شود کاربر فکر کند که سیستم واقعا آلوده شده است.

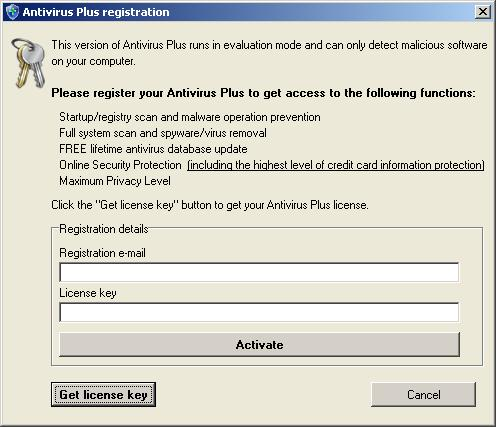

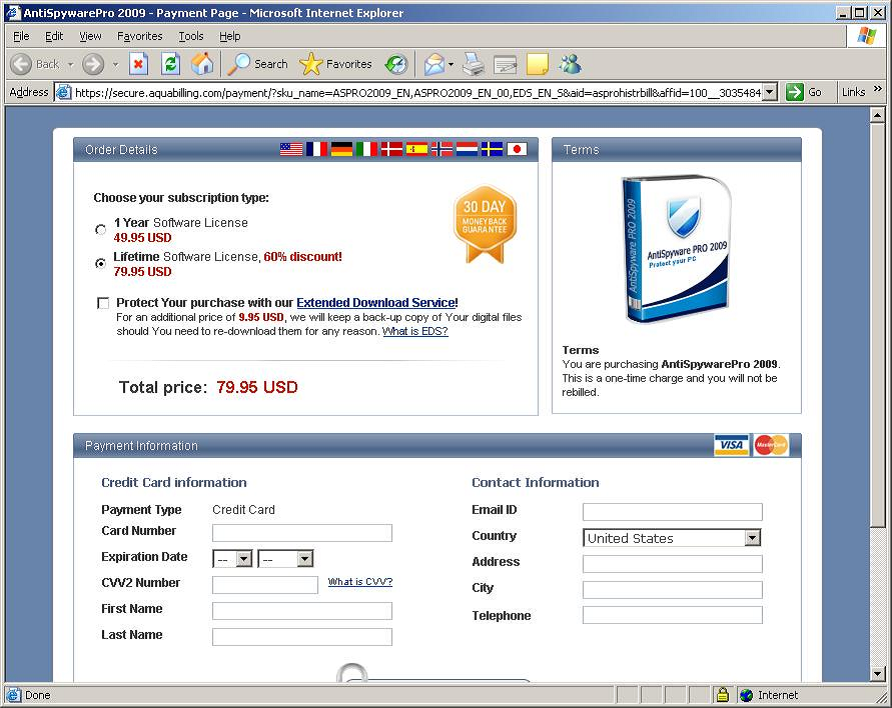

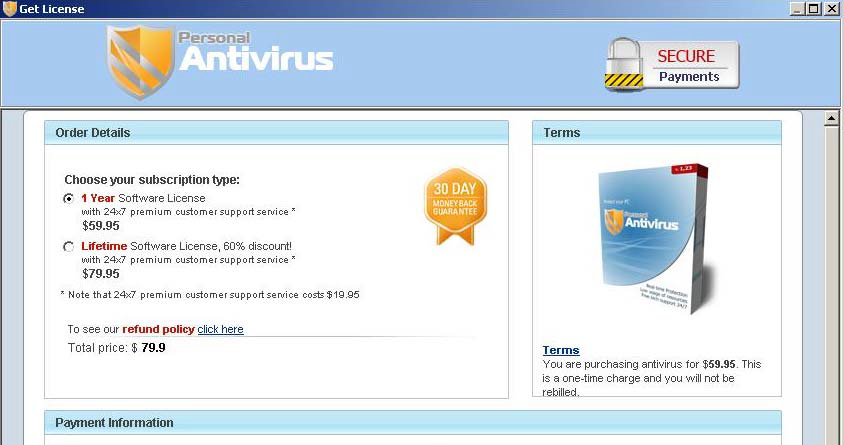

ثبت نام (فعال سازی) Fake Alert

در صورتی که کاربر بخواهد برنامه ی امنیتی جعلی را خریداری و یا فعال کند، به یک سایت هدایت می شود. معمولا این سایت ها بسیار ساده هستند و بخش های کمی دارند. معمولا بخش هایی با نام های زیر در این سایت ها به چشم می خورد:

– Home

– Features

– Purchase

– Company

– Screenshots

– Support

این سایت ها صرفا برای فروش نرم افزار است و بدون هیچ محتوای اضافه ای، سعی دارند تا کاربر فریب خورده زودتر مراحل خرید را انجام دهد. در شکل های زیر نمونه هایی از این سایت ها نشان داده شده است.

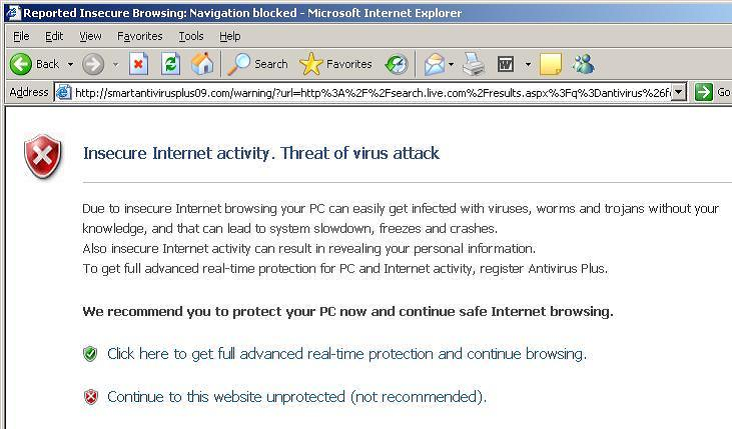

ربودن مرورگر

بدافزار پس از آلوده کردن سیستم، مرورگر سیستم را ربوده و سعی می کند با نمایش پیامی در مرورگر به کاربر هشدار دهد که سیستم آلوده است و برای پاکسازی کاربر باید برنامه جعلی را فعال نماید. در شکل زیر این مورد نشان داده می شود.

در واقع برای بیشتر ترساندن کاربر و ترغیب او به خرید نرم افزار، بدافزار پیام هایی را در مرورگر کاربر برای فعال سازی نرم افزار ضد ویروس جعلی نمایش می دهد.

جلوگیری از اجرای برنامه های کاربردی

بدافزار با دستکاری کلید های Registry و تغییر تنظیمات آن می تواند از اجرای صحیح فایل هایی با بعضی پسوند های خاص جلوگیری کند. در مثال زیر تنظیمات فایل های exe تغییر داده شده است:

HKEY_CURRENT_USER\Software\Classes\.exe\shell\open\command

HKEY_CLASSES_ROOT\.exe\shell\open\command

با این تغییرات کاربر بسیاری از برنامه ها را نمی تواند اجرا نماید.

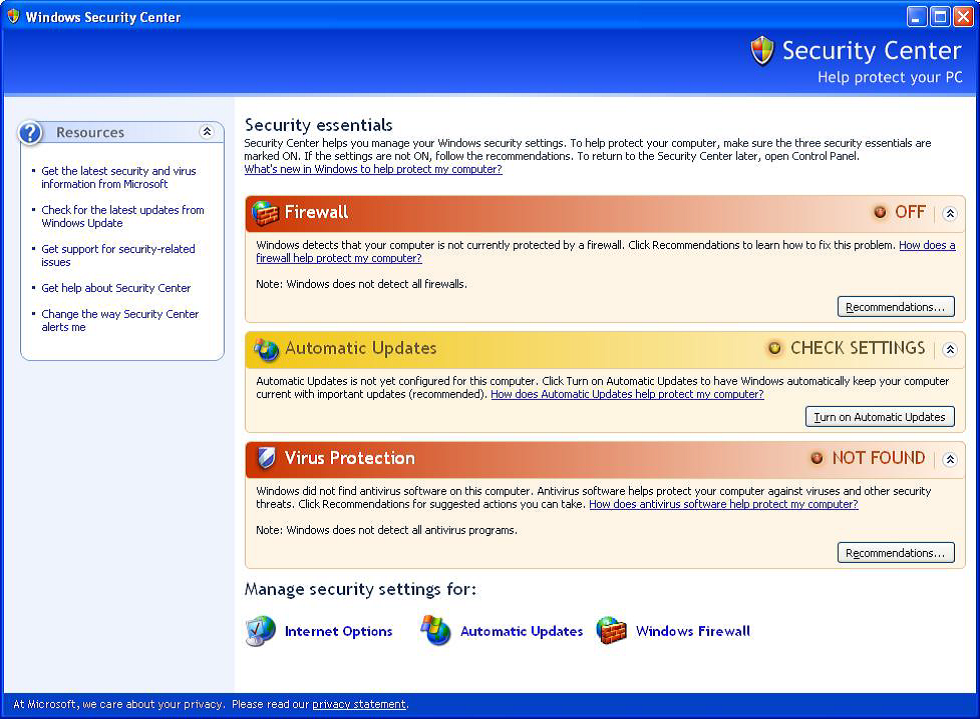

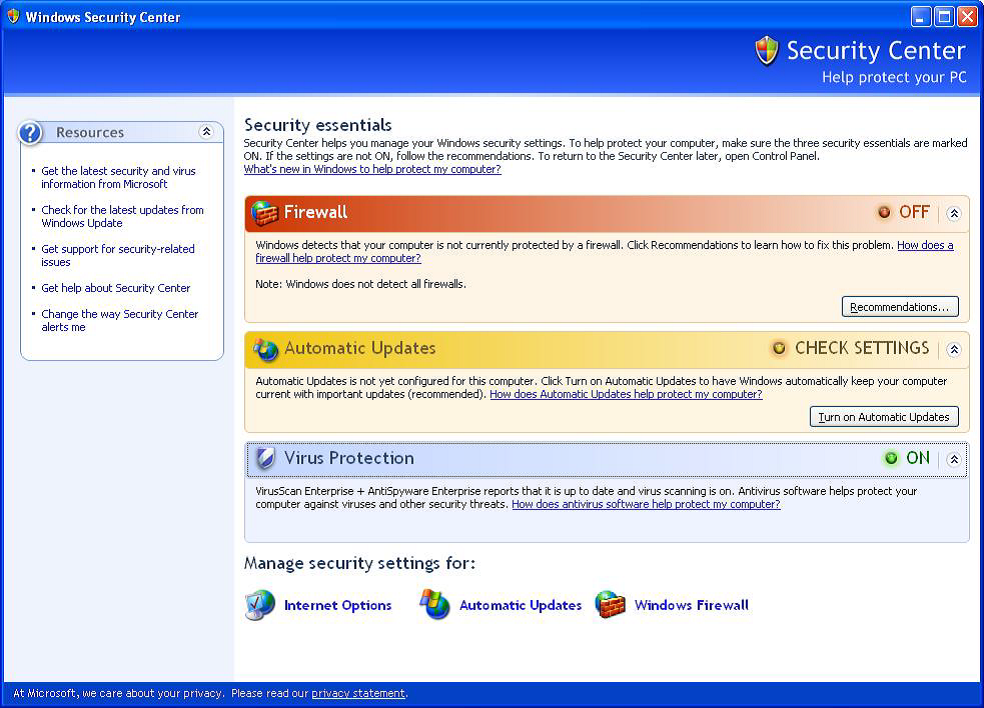

مرکز امنیت ویندوز جعلی (Windows Security Center)

بسیاری از بدافزارهای Fake Alert نسخه ای جعلی از “مرکز امنیت ویندوز” را بصورت هشدار نمایش می دهند. در دو تصویر زیر نسخه ی اصلی مرکز امنیت ویندوز XP نمایش داده شده است.

1- حالتی که ضد ویروس بر روی سیستم نصب نمی باشد:

2- حالتی که ضد ویروس بر روی سیستم نصب می باشد:

حالا شکل های بالا را با دو شکل جعلی زیر مقایسه نمایید. توجه کنید که در نسخه جعلی بخش Privacy Statement در پایین پنجره روی نوار آبی وجود ندارد (در حالی که در نسخه ی اصلی در دو شکل بالا وجود دارد). همچنین نسخه اصلی هیچ بخشی با نام recommendation یا پیشنهاد برای ضد ویروس خاصی ندارد.

پيشگيری

به روز نگه داشتن ضدويروس، نصب آخرين اصلاحيه های سيستم عامل و مرورگر، در کنار آگاه کردن کاربران در خصوص خطر کليک بر روی لينک های ناآشنا و هرزنامه ها، همگی می توانند خطر آلوده شدن به اين بدافزار و يـا گونه های مشابه را به حداقل برسانند.

لازم است که کاربر از نصب آخرین اصلاحیه های امنیتی برای نرم افزارهای زیر اطمینان حاصل نماید:

Internet Explorer

Microsoft Office (Excel, Word, PowerPoint, etc.)

Adobe Reader

Java

Flash Player

RealPlayer

QuickTime

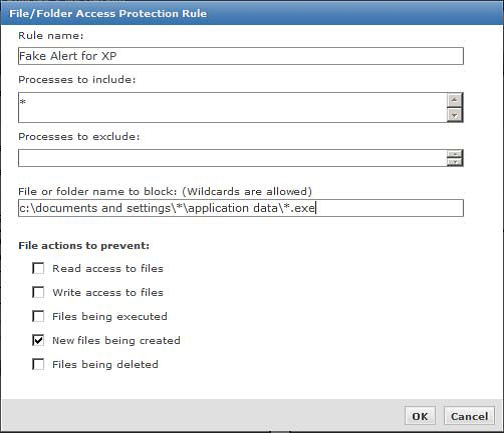

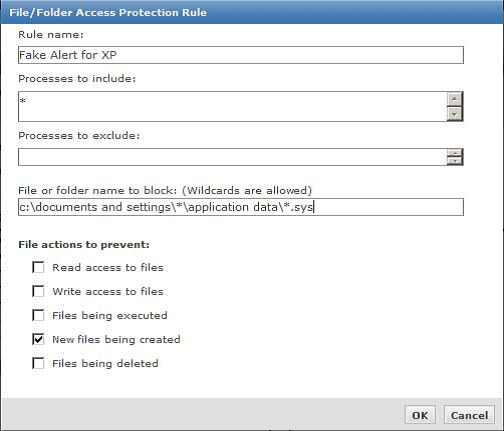

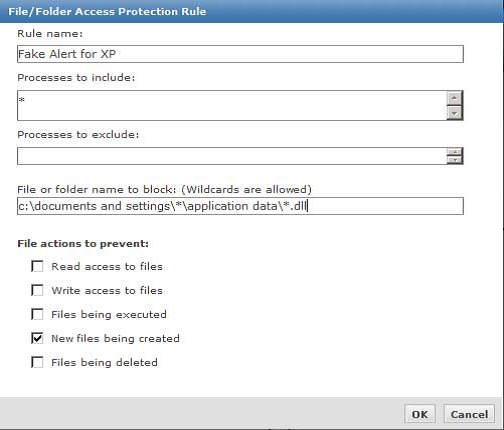

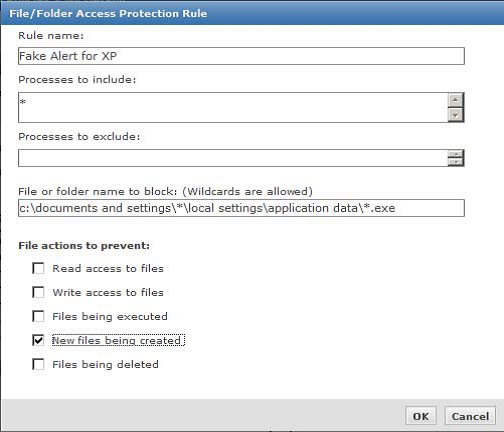

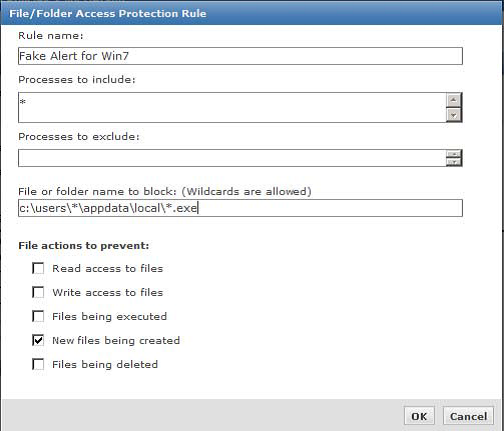

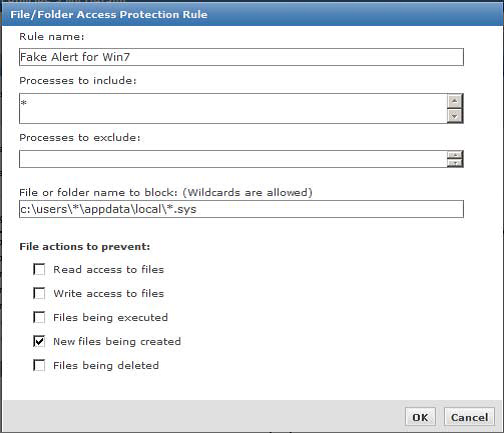

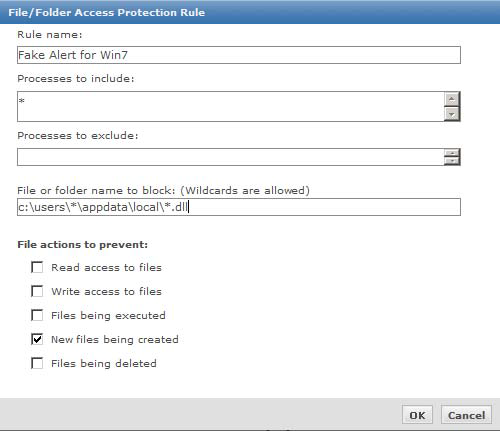

استفاده از قواعد Access Protection ضد ویروس McAfee می تواند از آلوده شدن سیستم به این نوع بدافزار جلوگیری نماید. تعدادی از قواعد لازم برای جلوگیری از این بدافزار بصورت پیش فرض در بخش های مختلف Access Protection تعریف شده اند. با این حال لازم است در بخش User Defined Rules با تعریف قواعدی از ساخته شدن فایل های اجرایی جدید در چند مسیر مشخص روی سیستم جلوگیری شود.

برای سیستم عامل های XP و قبل از آن، باید برای هریک ازمسیرهای زیر یک قاعده از نوع File/Folder Blocking در بخش User Defined Rules تعریف شود:

C:\Documents and Settings\*\Local Settings\Application Data\*.exe

C:\Documents and Settings\*\Local Settings\Application Data\*.sys

C:\Documents and Settings\*\Local Settings\Application Data\*.dll

C:\DOCUME~1\*\LOCALS~1\APPLIC~1\*.exe

C:\DOCUME~1\*\LOCALS~1\APPLIC~1\*.sys

C:\DOCUME~1\*\LOCALS~1\APPLIC~1\*.dll

C:\Documents and Settings\*\Application Data\*.exe

C:\Documents and Settings\*\Application Data\*.sys

C:\Documents and Settings\*\Application Data\*.dll

C:\DOCUME~1\*\APPLIC~1\*.exe

C:\DOCUME~1\*\APPLIC~1\*.sys

C:\DOCUME~1\*\APPLIC~1\*.dll

C:\Documents and Settings\*\Local Settings\temp\*.exe

C:\Documents and Settings\*\Local Settings\temp\*.sys

C:\Documents and Settings\*\Local Settings\temp\*.dll

C:\DOCUME~1\*\LOCALS~1\TEMP\*.exe

C:\DOCUME~1\*\LOCALS~1\TEMP\*.sys

C:\DOCUME~1\*\LOCALS~1\TEMP\*.dll

در شکل های زیر نمونه هایی از قواعد تعریف شده نشان داده شده است.

برای سیستم های عامل جدیدتر از Vista باید برای هریک از مسیرهای زیر یک قاعده از نوع File/Folder Blocking در بخش User Defined Rules تعریف شود:

C:\Users\*\AppData\local\*.exe

C:\Users\*\AppData\local\*.sys

C:\Users\*\AppData\local\*.dll

C:\Users\*\AppData\Roaming\*.exe

C:\Users\*\AppData\Roaming\*.sys

C:\Users\*\AppData\Roaming\*.dll

جهت دریافت اطلاعات بیشتر در خصوص روش انجام تنظیمات مذکور، لطفاً با گروه پشتیبانی شبکه گستر تماس حاصل نمایید.