ويروس DNSChanger

چیست؟

ويروسی که با جعل تنظیمات سرویس دهنده ی (DNS (Domain name service که عمل تبدیل نام و نشانی IP را به هم انجام می دهد، کاربر را به یک سرویس دهنده ی DNS جعلی هدایت می نماید. در اینصورت تمامی اطلاعات تبدیل نام به نشانی IP کنترل شده و می تواند به کلی دسترسی کاربر به (برخی از) سایت های وب را قطع نموده و یا کاربر را به سایت های مخرب هدایت نماید. لازم به ذکر است که ویروس های Alureon و TDSS و DNSChanger و Zlob و Puper همگی از این روش برای آلوده نمودن سیستم استفاده می نمایند.

برای آشنایی بیشتر با سرورهای DNS پیشنهاد می شود مقاله dns چیست را مطالعه نمایید.

پیشینه این ویروس به سال 2008 و کشف نقطه ضعف MS08-067 برمی گردد که اولین بار با استفاده از این نقطه ضعف انتشار ویروس صورت گرفت. در طی چند سال اخیر میزان فعالیت این ویروس فراز و فرودهایی داشته است، اما طی یک سال اخیر توجه شرکتهای امنیتی و حتی سازمانهای دولتی را به خود جلب کرده است.

انتشار

اسب های تروا برنامه هايی هستند که بعنوان يک برنامه سودمند به کاربر معرفی می شوند و او هنگامی که تلاش می کند با اجرای آن از امکانات وعده داده شده استفاده کند، دستگاه خود را دچار آلودگی کرده و عواقب آن دير يا زود گريبانش را می گيرد. اسب های تروا بر خلاف گونه های ديگر ويروس ها که ممکن است به يک فايل اجرايی سالم بچسبند يا درون بخش راه انداز يک ديسک جا بگيرند، موجوديت مستقلی داشته و در هنگام پاکسازی تنها حذف فايل آن لازم است.

انتشار ويروس DNSChanger نيز همانند ساير اسب های تروا با دريافت آن از اينترنت و اجرا بر روی دستگاه صورت می پذيرد. هرزنامه هايی که سعی می کنند که کاربر را تشويق به دريافت اين اسب تروا کنند، کانالهای IRC، پوشه های به اشتراک گذاشته شده (Shared) در شبکه های نقطه به نقطه و گروه های خبري، همگی بسترهای مناسبی برای انتشار اين اسب تروا هستند.

خرابکاری

ویروس DNSChanger با تغییر تنظیمات پیش فرض شبکه بر روی سیستم قربانی، نشانی های IP سرویس دهنده ی DNS را با نشانی های جعلی جایگزین می کند. این کار ممکن است با تغییر در تنظیمات سرویس دهنده ی DHCP که کارش تخصیص نشانی IP به سیستم های داخل شبکه است، انجام شود.

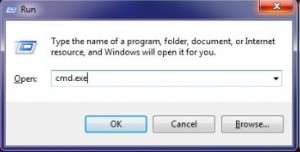

برای تشخیص تنظیمات جعلی بر روی سیستم، وارد خط فرمان شوید:

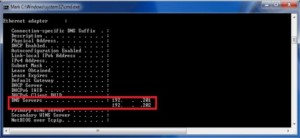

سپس در خط فرمان دستور “ipconfig/all” را وارد نمایید و در نتیجه به دنبال DNS Server بگردید.

سپس نشانی نوشته شده در این قسمت را یاد داشت نمایید.

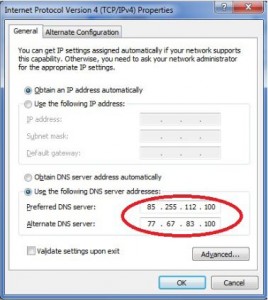

همچنین می توانید این نشانی را از در بخش تنظیمات شبکه در قسمت تنظیمات نشانی سرویس دهنده ی DNS پیدا نمایید.

اگر نشانی IP تنظیم شده بر روی سیستم با هر یک از محدوده IP های زیر مطابقت داشته باشد نشان دهنده ی جعلی بودن تنظیمات خواهد بود (این لیست توسط FBI ارائه شده است):

85.255.112.0 – 85.255.127.255

67.210.0.0 – 67.210.15.255

93.188.160.0 – 93.188.167.255

77.67.83.0 – 77.67.83.255

213.109.64.0 – 213.109.79.255

64.28.176.0 – 64.28.191.255

از دیگر خرابکاری های ويروسDNSChanger این است که به محض آلوده نمودن یک سیستم شروع به جستجوی شبکه ی محلی که سیستم در آن قرار دارد نموده و به دنبال دستگاه های مودم و روتر می گردد و در صورت پیدا کردن با یکسری رمزهای پیش فرض تلاش می کند وارد آنها شده و در صورت ورود تنظیمات پیش فرض سرویس دهنده ی DHCP را تغییر می دهد. در صورتی که این عمل موفقیت آمیز باشد تمامی سیستم هایی که تحت پوشش همان شبکه هستند، تنظیمات جعلی سرویس دهنده ی DNS بر رویشان تنظیم خواهد شد.

پیشگیری

به روز نگه داشتن ضدويروس، نصب آخرين اصلاحيه های سيستم عامل و مرورگر و همچنين استفاده از تنظيمات توصيه شده توسط كارشناسان شركت مهندسی شبکه گستر در کنار آگاه کردن کاربران در خصوص خطر کليک بر روی لينکهای ناآشنا و باز کردن پیوست نامه های مشکوک، همگی می توانند خطر آلوده شدن به اين ويـروس و يـا گونه های مشابه را به حداقل برسانند.

ضدویروس مک آفی با فایل های اطلاعاتی شماره 6736 و بالاتر قادر به شناسایی و پاکسازی این ویروس می باشد.