اصلاحیههای امنیتی مایکروسافت برای پنجمین ماه میلادی 2023

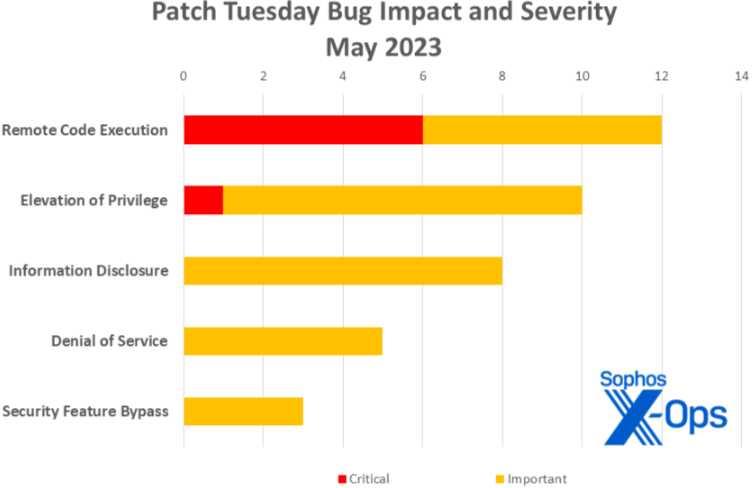

سهشنبه 19 اردیبهشت 1402، شرکت مایکروسافت (Microsoft)، مجموعه اصلاحیههای امنیتی ماهانه خود را برای ماه میلادی می 2023 منتشر کرد. اصلاحیههای مذکور حدود 40 آسیبپذیری را در Windows و محصولات مختلف این شرکت ترمیم میکنند. درجه اهمیت 6 مورد از آسیبپذیریهای ترمیم شده این ماه «بحرانی» (Critical) و اکثر موارد دیگر «زیاد» (Important) اعلام شده است. این مجموعه اصلاحیهها، انواع مختلفی از آسیبپذیریها را در محصولات مایکروسافت ترمیم میکنند:

- «افزایش سطح دسترسی» (Elevation of Privilege)

- «اجرای کد از راه دور» (Remote Code Execution)

- «افشای اطلاعات» (Information Disclosure)

- «منع سرویس» (Denial of Service – به اختصار DoS)

- «دور زدن مکانیزمهای امنیتی» (Security Feature Bypass)

- «جعل» (Spoofing)

آسیبپذیریهای روز-صفر

سه مورد از آسیبپذیریهای ترمیم شده این ماه (با شناسههای CVE-2023-29336 ،CVE-2023-24932 و CVE-2023-29325)، از نوع «روز-صفر» میباشند که دو مورد آن (CVE-2023-29336 و CVE-2023-24932) به طور گسترده در حملات مورد سوءاستفاده قرار گرفتهاند.

مایکروسافت آن دسته از آسیبپذیریهایی را از نوع روز-صفر میداند که پیشتر اصلاحیه رسمی برای ترمیم آنها ارائه نشده، جزییات آنها بهطور عمومی منتشر شده یا در مواقعی مورد سوءاستفاده مهاجمان قرار گرفته است.

در ادامه به بررسی جزئیات ضعفهای امنیتی روز صفر که در ماه میلادی می 2023 توسط شرکت مایکروسافت ترمیم شدهاند، میپردازیم:

- CVE-2023-29336: این ضعف امنیتی که به طور گسترده مورد سوءاستفاده قرار گرفته، دارای درجه اهمیت «زیاد» بوده و از نوع «افزایش سطح دسترسی» است و بر Win32k تاثیر میگذارد. سوءاستفاده موفق از آن مهاجم را قادر به کسب امتیازات در سطح SYSTEM مینماید.

- CVE-2023-24932: این آسیبپذیری روز صفر دارای درجه اهمیت «زیاد» و از نوع «دور زدن مکانیزمهای امنیتی» است. ضعف مذکور که جزییات آن به صورت عمومی افشا شده، Secure Boot را متأثر میکند. گفته میشود مهاجمان از آن در حملات خود جهت نصب BlackLotus UEFI bootkit سوءاستفاده نمودهاند.

بوتکیت UEFIا(UEFI Bootkit) نوعی بدافزار است که با نصب بر روی میانافزار (Firmware) سیستم، از چشم محصولات امنیتی مخفی میماند. از مهر 1401، یک مهاجم اقدام به فروش و عرضه بوتکیت BlackLotus در کانالهای زیرزمینی هکری نموده و همچنان به توسعه و تکامل قابلیتهای آن ادامه میدهد. به عنوان مثال، در اسفند ماه، شرکت ایسِت (ESET) گزارش داد که نسخه توسعهیافته این بدافزار حتی در سیستمهای عامل Windows 11 که به طور کامل وصله شدهاند، نیز منجر به دور زن Secure Boot میشود.

توصیه میشود جهت کسب اطلاعات بیشتر در خصوص این آسیبپذیری و اعمال اقدامات کاهشی به نشانی زیر مراجعه نمائید:

https://support.microsoft.com/help/5025885

- CVE-2023-29325: این آسیبپذیری روز-صفر دارای درجه اهمیت «بحرانی» بوده و از نوع «اجرای کد از راه دور» است. این ضعفامنیتی بر Windows OLE تاثیر میگذارد. ارسال یک ایمیل دستکاری شده به قربانی و باز شدن آن در Outlook از جمله سناریوهای متصور برای سوءاستفاده از این آسیبپذیری است. مایکروسافت اعلام نموده که کاربران برای اعمال تنظیماتی در جهت کاهش شدت این آسیبپذیری به نشانی زیر مراجعه نمایند:

آسیبپذیریهای حیاتی

تمامی آسیبپذیریهای «بحرانی» ترمیم شده در این ماه از نوع «اجرای کد از راه دور» میباشند که در ادامه به جزئیات برخی از آنها میپردازیم:

- CVE-2023-24941: این ضعفامنیتی «بحرانی» ترمیم شده، Windows Network File System را تحت تاثیر قرار میدهد. اگرچه مایکروسافت از افشای عمومی یا احتمال سوءاستفاده از این ضعفامنیتی اظهار بیاطلاعی نموده، به نقل از این شرکت، این آسیبپذیری RCE، دارای پیچیدگی کم است و بر تجهیزات NFS نسخه 4.1 در سیستمهای Windows تأثیر میگذارد. مایکروسافت توصیه نموده جهت کاهش اثرات مخرب سوءاستفاده از این آسیبپذیری، قبل از اجرای وصله، NFS V4.1 را غیرفعال نمائید و پس از اعمال وصله مجدداً آن را فعال کنید، اگرچه این ممکن است بر کارایی آن تأثیر بگذارد. نسخههای قدیمیتر NFS (NFS V3 و NFS V2) تحت تأثیر این آسیبپذیری قرار نمیگیرند. مایکروسافت همچنین هشدار داده که تجهیزاتی که بیش از یک سال وصله نشدهاند در برابر CVE-2022-26937 که یک آسیبپذیری بحرانی در NFS V2.0 و NFS V3.0 است، آسیبپذیر میباشند.

- CVE-2023-24943: این آسیبپذیریهای «بحرانی» ترمیم شده در ماه می 2023 بر Windows Pragmatic General Multicast – به اختصار PGM – تاثیر میگذارد. این ضعف امنیتی به خصوص در صورت فعال بودن سرویس موسوم به Message Queuing Service – به اختصار MSQS – میتواند بسیار خطرناک باشد. اگرچه MSQS به طور پیشفرض نصب نشده، برخی از نرمافزارها، از جمله برخی از نسخههای Microsoft Exchange Server، آن را در هنگام نصب خود فعال میکنند.

- CVE-2023-24955: این آسیبپذیری «حیاتی» ترمیم شده در ماه می 2023، بر Microsoft SharePoint Server تاثیر میگذارد. مایکروسافت احتمال سوءاستفاده از این آسیبپذیری را «زیاد» و پیچیدگی آن را «کم» اعلام نموده است. مهاجم احراز هویت شده با سوءاستفاده از این ضعفامنیتی، قادر به اجرای کد مخرب به صورت از راه دور بر روی سرور SharePoint خواهد بود. توصیه میشود کاربرانی که هنوز از SharePoint Server 2013 استفاه میکنند، فوراً نسبت به ارتقاء این نسخه اقدام نمایند زیرا پس از 19 اردیبهشت 1402 دیگر Extended Security Update – به اختصار ESU – را دریافت نخواهند کرد؛ فقدان شواهد آسیبپذیری به هیچ وجه دلیلی بر عدم وجود آن نمیباشد.

- CVE-2023-28283: مهاجم تنها با برنده شدن در شرایط رقابتی (Race Condition) قادر به سوءاستفاده از آن میباشد؛ جهت سوءاستفاده، مهاجم احراز هویت نشده میتواند اقدام به ارسال فراخوانهای دستکاری شده به LDAP آسیبپذیر نموده و فرامین غیرمجاز را از راه دور بر روی سرویس LDAP اجرا نماید.

- CVE-2023-24903: آخرین ضعفامنیتی «بحرانی» ترمیم شده در این ماه، CVE-2023-24903 است. مهاجم صرفاً با برنده شدن در شرایط رقابتی (Race Condition) و ارسال یک بسته مخرب دستکاریشده SSTP به سرور SSTP قادر به اجرای کد مخرب از راه دور خواهد بود.

آسیبپذیریهای مورد توجه

در ادامه به بررسی جزئیات دیگر آسیبپذیریهای اصلاح شده این ماه و به ویژه به مواردی که ممکن است بیشتر مورد توجه مهاجمان قرار گیرند، میپردازیم:

- CVE-2023-24881: این ضعفامنیتی «مهم» ترمیم شده از نوع «افشای اطلاعات» است و Microsoft Teams از آن تاثیر میپذیرد.

- CVE-2023-29340: این ضعف امنیتی «مهم» ترمیم شده بر AV1 Video Extension تاثیر میگذارد و سوءاستفاده از این آسیبپذیری به تعامل کاربر نیاز دارد. مهاجم محلی با متقاعد کردن قربانی به دانلود و باز نمودن یک فایل دستکاریشده ویژه از یک سایت قادر به سوءاستفاده از آن میباشد. به نقل از مایکروسافت این آسیبپذیری تنها بر کاربرانی تأثیر میگذارد که Video Extension را از طریق Microsoft Store نصب کردهاند و بهروزرسانی خودکار را فعال نکرده باشند.

فهرست کامل آسیبپذیریهای ترمیم شده توسط مجموعه اصلاحیههای ماه میلادی می 2023 مایکروسافت در جدول زیر قابل مطالعه است:

|

تاریخ انتشار |

تاریخ آخرین بهروزرسانی |

شناسه CVE |

عنوان آسیبپذیری |

افشای عمومی |

احتمال سوءاستفاده |

|

May 9, 2023 |

May 9, 2023 |

Microsoft Office Remote Code Execution Vulnerability |

خیر |

کم |

|

|

May 9, 2023 |

May 9, 2023 |

SysInternals Sysmon for Windows Elevation of Privilege Vulnerability |

خیر |

کم |

|

|

May 9, 2023 |

May 9, 2023 |

AV1 Video Extension Remote Code Execution Vulnerability |

خیر |

کم |

|

|

May 9, 2023 |

May 9, 2023 |

AV1 Video Extension Remote Code Execution Vulnerability |

خیر |

کم |

|

|

May 9, 2023 |

May 9, 2023 |

Visual Studio Code Information Disclosure Vulnerability |

خیر |

کم |

|

|

May 9, 2023 |

May 9, 2023 |

Win32k Elevation of Privilege Vulnerability |

خیر |

مورد سوءاستفاده قرار گرفته |

|

|

May 9, 2023 |

May 9, 2023 |

Microsoft Word Security Feature Bypass Vulnerability |

خیر |

کم |

|

|

May 9, 2023 |

May 9, 2023 |

Microsoft Access Denial of Service Vulnerability |

خیر |

کم |

|

|

May 9, 2023 |

May 9, 2023 |

Windows OLE Remote Code Execution Vulnerability |

بله |

زیاد |

|

|

May 9, 2023 |

May 9, 2023 |

Windows MSHTML Platform Security Feature Bypass Vulnerability |

خیر |

زیاد |

|

|

May 9, 2023 |

May 9, 2023 |

Microsoft Remote Desktop app for Windows Information Disclosure Vulnerability |

خیر |

کم |

|

|

May 9, 2023 |

May 9, 2023 |

Windows Lightweight Directory Access Protocol (LDAP) Remote Code Execution Vulnerability |

خیر |

کم |

|

|

May 9, 2023 |

May 9, 2023 |

Windows Driver Revocation List Security Feature Bypass Vulnerability |

خیر |

کم |

|

|

May 9, 2023 |

May 9, 2023 |

Microsoft SharePoint Server Remote Code Execution Vulnerability |

خیر |

زیاد |

|

|

May 9, 2023 |

May 9, 2023 |

Microsoft SharePoint Server Information Disclosure Vulnerability |

خیر |

زیاد |

|

|

May 9, 2023 |

May 9, 2023 |

Microsoft Excel Remote Code Execution Vulnerability |

خیر |

کم |

|

|

May 9, 2023 |

May 9, 2023 |

Microsoft SharePoint Server Spoofing Vulnerability |

خیر |

زیاد |

|

|

May 9, 2023 |

May 9, 2023 |

Windows Kernel Elevation of Privilege Vulnerability |

خیر |

زیاد |

|

|

May 9, 2023 |

May 9, 2023 |

Windows Bluetooth Driver Elevation of Privilege Vulnerability |

خیر |

کم |

|

|

May 9, 2023 |

May 9, 2023 |

Windows Bluetooth Driver Remote Code Execution Vulnerability |

خیر |

کم |

|

|

May 9, 2023 |

May 9, 2023 |

Windows Backup Service Elevation of Privilege Vulnerability |

خیر |

کم |

|

|

May 9, 2023 |

May 9, 2023 |

Windows iSCSI Target Service Information Disclosure Vulnerability |

خیر |

کم |

|

|

May 9, 2023 |

May 9, 2023 |

Windows Bluetooth Driver Information Disclosure Vulnerability |

خیر |

کم |

|

|

May 9, 2023 |

May 9, 2023 |

Windows Pragmatic General Multicast (PGM) Remote Code Execution Vulnerability |

خیر |

کم |

|

|

May 9, 2023 |

May 9, 2023 |

Remote Procedure Call Runtime Denial of Service Vulnerability |

خیر |

کم |

|

|

May 9, 2023 |

May 9, 2023 |

Windows Network File System Remote Code Execution Vulnerability |

خیر |

زیاد |

|

|

May 9, 2023 |

May 9, 2023 |

Windows Pragmatic General Multicast (PGM) Denial of Service Vulnerability |

خیر |

کم |

|

|

May 9, 2023 |

May 9, 2023 |

Server for NFS Denial of Service Vulnerability |

خیر |

کم |

|

|

May 9, 2023 |

May 9, 2023 |

Secure Boot Security Feature Bypass Vulnerability |

بله |

مورد سوءاستفاده قرار گرفته |

|

|

Mar 14, 2023 |

May 9, 2023 |

Microsoft PostScript and PCL6 Class Printer Driver Information Disclosure Vulnerability |

خیر |

کم |

|

|

May 9, 2023 |

May 9, 2023 |

Remote Desktop Client Remote Code Execution Vulnerability |

خیر |

کم |

|

|

May 9, 2023 |

May 9, 2023 |

Windows Installer Elevation of Privilege Vulnerability |

خیر |

کم |

|

|

May 9, 2023 |

May 9, 2023 |

Windows Secure Socket Tunneling Protocol (SSTP) Remote Code Execution Vulnerability |

خیر |

کم |

|

|

May 9, 2023 |

May 9, 2023 |

Win32k Elevation of Privilege Vulnerability |

خیر |

زیاد |

|

|

May 9, 2023 |

May 9, 2023 |

Windows NFS Portmapper Information Disclosure Vulnerability |

خیر |

کم |

|

|

May 9, 2023 |

May 9, 2023 |

Windows NTLM Security Support Provider Information Disclosure Vulnerability |

خیر |

کم |

|

|

May 9, 2023 |

May 9, 2023 |

Windows Graphics Component Elevation of Privilege Vulnerability |

خیر |

کم |

|

|

May 9, 2023 |

May 9, 2023 |

Windows SMB Denial of Service Vulnerability |

خیر |

کم |

|

|

Mar 14, 2023 |

May 9, 2023 |

Microsoft Edge (Chromium-based) Webview2 Spoofing Vulnerability |

خیر |

کم |

|

|

May 9, 2023 |

May 9, 2023 |

Microsoft Teams Information Disclosure Vulnerability |

خیر |

کم |

|

|

Mar 14, 2023 |

May 9, 2023 |

Microsoft PostScript and PCL6 Class Printer Driver Information Disclosure Vulnerability |

خیر |

کم |

|

|

Mar 14, 2023 |

May 9, 2023 |

Microsoft Excel Spoofing Vulnerability |

خیر |

زیاد |

|

|

Mar 14, 2023 |

May 9, 2023 |

Microsoft Excel Denial of Service Vulnerability |

خیر |

کم |

|

|

Mar 14, 2023 |

May 9, 2023 |

Service Fabric Explorer Spoofing Vulnerability |

خیر |

کم |

|

|

Jan 10, 2023 |

May 9, 2023 |

Visual Studio Code Remote Code Execution Vulnerability |

خیر |

کم |

|

|

Jan 10, 2023 |

May 9, 2023 |

Microsoft Office Visio Remote Code Execution Vulnerability |

خیر |

کم |

|

|

Nov 8, 2022 |

May 9, 2023 |

Microsoft Excel Security Feature Bypass Vulnerability |

خیر |

کم |

|

|

Jul 12, 2022 |

May 9, 2023 |

AMD: CVE-2022-29900 AMD CPU Branch Type Confusion |

خیر |

کم |

|

|

Sep 13, 2022 |

May 9, 2023 |

Windows Photo Import API Elevation of Privilege Vulnerability |

خیر |

کم |

|

|

Apr 13, 2021 |

May 9, 2023 |

Microsoft Outlook Memory Corruption Vulnerability |

خیر |

کم |

|

|

Jan 21, 2022 |

May 9, 2023 |

WinVerifyTrust Signature Validation Vulnerability |

بله |

مورد سوءاستفاده قرار گرفته |

منابع

- https://msrc.microsoft.com/update-guide/vulnerability

- https://www.rapid7.com/blog/post/2023/05/09/patch-tuesday-may-2023

- https://www.bleepingcomputer.com/news/microsoft/microsoft-may-2023-patch-tuesday-fixes-3-zero-days-38-flaws/

- https://blog.talosintelligence.com/microsoft-patch-tuesday-for-may-2023/

- https://news.sophos.com/en-us/2023/05/09/mays-patch-tuesday-haul-touches-a-six-pack-of-product-families/