ویروس Blackhole Exploit Kit

[wptabs style=”wpui-red” effect=”fade” mode=”horizontal”]

[wptabtitle] چیست[/wptabtitle] [wptabcontent]

Blackhole Exploit Kit، ابزار مخربی است است که از طریق سایتهای Web آلوده کاربران را قربانی می نماید. درصورت بازدید کاربران از سایتهای آلوده ای که توسط نویسندگان این ویروس برپا شده است، نصب ویروس های مختلفی به کاربر پیشنهاد می شود که البته این ضدویروس ها جعلی بوده و در واقع خودشان بدافزار هستند! در مواردی که دستگاه کاربر دارای نقطه ضعفی حیاتی باشد امکان نصب خودکار کدهای آلوده برروی دستگاه قربانی نیز وجود دارد.

لازم به ذکر است که عنوان انتخاب شده برای این هشدار ویروس، نام کلی کدهای آلوده ای است که از روشهای گوناگون و نقاط ضعف مختلفی بهره می گیرند. برخی از بدافزارهای این مجموعه در بخش “نامگذاری ها” آمده است.

[/wptabcontent]

[wptabtitle] نامگذاری[/wptabtitle] [wptabcontent]

اين ويروس با نامهای زير نیز شناسايی می شود:

– McAfee JS/Exploit-Blacole SWF/Exploit-Blacole

– McAfee Exploit-PDF!Blacole JV/Exploit-Blacole

– F-Secure: Exploit.Java.CVE-2012-0507.N

– Microsoft: Exploit:Java/CVE-2012-0507.D!ldr ; Exploit:Win32/Pdfjsc.ABA

– NOD32: Java/Exploit.CVE-2012-0507.D

– Sophos: Exp/20120507-A

– AVG Script/PDF.Exploit

– Avast JS:Pdfka-gen [Expl]

– Ikarus JS.Pdfka

[/wptabcontent]

[wptabtitle] انتشار[/wptabtitle] [wptabcontent]

علاوه بر انتقال آلودگی در هنگام بازدید کاربر از سایت آلوده که به آن اشاره شد، روش دیگری نیز برای انتشار توسط این ویروسها استفاده می گردد. هنگامی که پیوست نامه ای مشکوک باز می شود ویا بر روی پیوندی (Link) که در یک هرزنامه وجود دارد، کلیک می شود به صورت خودکار و از طریق مرورگر با سرویس دهنده ی Blackhole ارتباط برقرار می شود. این سرویس دهنده ظاهری کاملا عادی همانند دیگر صفحات وب دارد و به هیچ عنوان مشکوک به نظر نمی رسد. این وب سایت به ظاهر معمولی حاوی اسکریپتی است که سیستم کابر را برای یافتن برنامه های آسیب پذیر جستجو می نماید و در صورت موفقیت جستجو فایل هایی را برای سوء استفاده از نقطه ضعف امنیتی برنامه ی پیدا شده بر روی سیستم راه اندازی می نماید. سپس در صورت بهره برداری از نقطه ضعف کشف شده برنامه ی مخرب Blackhole Exploit Kit اقدام به دریافت و نصب دیگر ویروس ها بر روی سیستم می نماید.

مسیر کلی این آلودگی را در شکل زیر مشاهده می کنید:

در صورتی که آلودگی توسط هرزنامه دریافت شود از کاربر خواسته می شود تا بر روی لینکی کلیک نماید. این لینک کاربر را به سرویس دهنده ی Blackhole وصل می نماید. فرمت این لینک به صورت زیر می باشد:

http://<Blackhole domain>/<8 random characters>/index.html

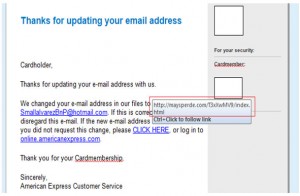

در شکل زیر محتوای هرزنامه را مشاهده می کنید و همانطور که مشخص است از کاربر خواسته می شود تا برای بروز رسانی نشانی E-mail خود بر روی قسمت Click Here کلیک نماید.

با کلیک بر روی لینک بالا یک فایل index.html بارگذاری می شود که حاوی یک کد جاوا اسکریپت می باشد و این کد کاربر را به سرویس دهنده ی اصلی Blackhole متصل می نماید.

[/wptabcontent]

[wptabtitle] خرابکاری[/wptabtitle] [wptabcontent]

صفحه ی وب اصلی Blackhole به شکل زیر می باشد.

در حالی که این صفحه در حال بارگزاری است فایل های لازم برای سوء استفاده از نقطه ضعف های سیستم بر روی سیستم راه اندازی شده و بلافاصله کاربر به صفحه ی وب دیگری هدایت می شود.

آلودگی Blackhole Exploit Kit از یک جاوا اسکریپت کد شده مانند شکل زیر استفاده می نماید:

که در واقع معادل کدهای زیر بوده:

و سیستم عامل و برنامه های کاربردی سیستم قربانی را برای یافتن نقاط ضعف جستجو می نماید. همچنین تمامی Plugin های مرورگر های سیستم بررسی می شوند تا نقاط آسیب پذیر آنها پیدا شده و مورد سوء استفاده قرار گیرند. Plugin های زیر همگی توسط این آلودگی جستجو و بررسی می شوند:

و سیستم عامل و برنامه های کاربردی سیستم قربانی را برای یافتن نقاط ضعف جستجو می نماید. همچنین تمامی Plugin های مرورگر های سیستم بررسی می شوند تا نقاط آسیب پذیر آنها پیدا شده و مورد سوء استفاده قرار گیرند. Plugin های زیر همگی توسط این آلودگی جستجو و بررسی می شوند:

• Java Runtime Environment

• Adobe PDF Reader

• Flash

در صورت سوء استفاده از plugin جاوا ، اسکریپت مخرب یک Applet ( برنامه ای بسیار کوچک) مربوط به جاوا را که فایل های مخرب را دریافت و بر روی سیستم نصب می نماید، بار گزاری می کند. لینک های زیر برای بارگزاری این Applet استفاده شده اند:

• http://[Blackhole domain]/content/GPlugin.jar

• http://[Blackhole domain]/data/Pol.jar

• http://[Blackhole domain]/content/sp30.jar

• http://[Blackhole domain]/field/sp30.jar

• http://[Blackhole domain]/ sp30.jar

همچنین فایل های این Applet جاوا ( فایل هایی با پسوند Jar ) با نام های زیر دریافت شده اند:

• Qai.jar

• sp30.jar

• lsp30.jar

• GPlugin.jar

• Jav2.jar

• klot.jar

• Edu.jar

• Cal.jar

• Set.jar

آلودگی Backhole از نقطه ضعف های زیر مربوط به برنامه ی جاوا استفاده می نماید. این نام ها مربوط به اصلاحیه های مایکروسافت برای این نقطه ضعف ها می باشد:

• CVE 2010-0840

• CVE 2012-0507

• CVE 2011-3544

در صورت تشخیص نسخه ی آسیب پذیر برنامه ی Adobe PDF Reader بر روی سیستم قربانی، با استفاده از لینک های زیر فایل های مخرب جهت نفوذ به سیستم دریافت می شوند:

http://[Blackhole domain]/<directory>/ap2.php?f=<random character>

http://[Blackhole domain]/<directory>/ap1.php?f=<random character>

در حال حاضر آلودگی Backhole از نقطه ضعف های زیر مربوط به برنامه ی Adobe PDF Reader استفاده می نماید. این نام ها مربوط به اصلاحیه های مایکروسافت برای این نقطه ضعف ها می باشد:

• CVE 2007-5659

• CVE 2008-2992

• CVE 2010-0188

• CVE 2009-0927

• CVE-2009-4324

پس از نفوذ به این نقطه ضعف ها ویروس های دیگری دریافت و بر روی سیستم نصب می شوند.

در نهایت در صورت تشخیص نسخه ی آسیب پذیر برنامه ی Flash بر روی سیستم قربانی ، فایل های زیر بر روی سیستم قرار می گیرند:

• Score.swf

• Field.swf

با اجرای فایل Field.swf بر روی سیستم دستورات مختلفی از آلودگی Blackhole فراخوانی شده و منجر به اجرای فایل Score.swf می شود. این فایل از نقطه ضعف CVE 2011-0611 برای آلودگی سیستم استفاده می نماید.

یکی دیگر از روش های آلوده شدن انتقال از سایت های وب مخرب به سایتی است که از نقطه ضعفی در سایت پشتیبانی مایکروسافت بهره می برد. این نقطه ضعف توسط مایکروسافت با اصلاحیه ی CVE-2010-1885 پوشش داده شده است.

معمولا لینک هایی که به این آلودگی منجر می شوند به فرمت زیر هستند:

http://<Blackhole domain>/data/hhcp.php?c=<random number>

آلودگی Blackhole در صورت اجرای موفقیت آمیز بر روی سیستم قربانی ویروس های مختلفی را دریافت می کند. بعضی از این ویروس های مشاهده شده عبارتند از:

Zbot

Ransomware

FakeAlert

[/wptabcontent]

[wptabtitle] پیشگیری[/wptabtitle] [wptabcontent]

به روز نگه داشتن ضدويروس و نصب تمامی اصلاحيه های سيستم عامل (بصورت دستی، اتوماتيک و يا با استفاده از سرويس WSUS) در کنار آگاه کردن کاربران در خصوص خطر کليک بر روی لينکهای ناآشنا و باز کردن پیوست نامه های مشکوک و هرزنامه ها، همگی می توانند خطر آلوده شدن به اين ويـروس و يـا گونه های مشابه را به حداقل برسانند.

ضدویروس مک آفی در صورت مجهز بودن به نگارش 6751 (یا بالاتر) فایلهای اطلاعاتی مجموعه بدافزارهای اشاره شده را شناسایی و پاکسازی می نماید.

[/wptabcontent]

[/wptabs]