ویروس NIWA

[wptabs style=”wpui-red” effect=”fade” mode=”horizontal”]

[wptabtitle] چیست[/wptabtitle] [wptabcontent]ویروس NIWA را باید در رده جدیدی از بدافزارها جای داد که نام عمومی Bioskit (مقایسه شود با Rootkit) برای آن انتخاب شده است. همانگونه که از نام این دسته از ویروس ها می توان فهمید، با بدافزارهایی روبرو هستیم که قرار است بر حافظه مادرزادی رایانه که BIOS نامیده میشود، تاثبر بگذارند. اطلاعات موجود در BIOS رایانه جهت انجام کنترل های اولیه سخت افزاری دستگاه و سپس بالاآمدن سیستم عامل مورد استفاده قرار می گیرد. اولین بار در دهه 90 میلادی ویروسی بنام CIH (که به چرنوویل مشهور شد) می توانست اطلاعات BIOS برخی از مادربردها را حذف کند اما ویروس هایی که بتوانند این بخش از رایانه را آلوده کنند تا پیش از این قصه بنظر می رسیدند، اما در دنیای ویروسها ظاهرا افسانه ها هم ممکن است به واقعیت بپیوندند!

اولین نمونه از انواع بدافزار BIOSKit در اواخر سال 2011 میلادی توسط یک کمپانی چینی کشف شد که بنام MyBios مشهور شد و می توانست اطلاعات BIOS ساخت شرکت مشهور Award را آلوده نماید. اینک ویروس دیگری بنام NIWA مشاهده شده که گرچه در نسخه های اولیه خود اسب تروای (Trojan) آلوده کننده MBR دیسک سخت بوده اما در یکی از نگارشهای اخیرش به دسته Bioskit ها پیوسته است. MBRمخفف Master Boot Record است و فضایی اختصاصی و کوچک در ابتدای دیسک سخت است. این فضا وظیفه نگهداری اطلاعات راه اندازی (Boot) و ساختار و موقعیت پارتیشن ها را بر عهده دارد.

[/wptabcontent]

[wptabtitle] انتشار[/wptabtitle] [wptabcontent]اسب های تروا برنامه هايی هستند که بعنوان يک برنامه سودمند به کاربر معرفی می شوند و او هنگامی که تلاش میکند با اجرای آن از امکانات وعده داده شده استفاده کند، دستگاه خود را دچار آلودگی کرده و عواقب آن دير يا زود گريبانش را می گيرد.انتشار ويروس NIWA نيز همانند ساير اسب های تروا با دريافت آن از اينترنت و اجرا بر روی دستگاه صورت می پذيرد. هرزنامه هايی که سعی می کنند که کاربر را تشويق به دريافت اين اسب تروا کنند، کانالهای IRC، پوشه های به اشتراک گذاشته شده (Shared) در شبکه های نقطه به نقطه و گروه های خبري، همگی بسترهای مناسبی برای انتشار اين اسب تروا هستند.

[/wptabcontent]

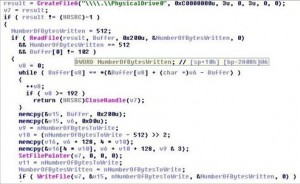

[wptabtitle] خرابکاری[/wptabtitle] [wptabcontent]بطور خلاصه ویروس NIWA حاوی یک فایل اجرایی است که پس از اجرا برروی دستگاه قربانی، ابتدا MBR را آلوده نموده و سپس با راه اندازی مجدد سیستم، یک فایل DLL مجددا دستگاه را آلوده می نماید و این فایل DLL وظیفه تاثیر گذاری بر BIOS دستگاه را دارد. در صورت فعالیت موفقیت آمیز ویروس ممکن است دستگاه به هیچ شکل بالا نیاید و مرتبا راه اندازی (Restart) گردد. جزییات بیشتر عملکرد ویروس NIWA نشان می دهد که در واقع مولفه ی اصلی ویروس یک فایل DLL است که با رونویسی بخش (Sector) صفر MBR ، کد آلوده ای که مربوط به دریافت مولفه ی ویروس است را در بخش هایی مخفی از MBR قرار می دهد. این کد آلوده با هر بار راه اندازی سیستم اجرا شده و مولفه ی ویروس را بر روی سیستم قرار می دهد.

سپس فایل DLL ،خود را در پوشه ی Recycle کپی کرده و فایل اصلی خود را حذف می کند. شکل زیر MBR را پس از آلودگی نشان می دهد:

سپس فایل DLL ،خود را در پوشه ی Recycle کپی کرده و فایل اصلی خود را حذف می کند. شکل زیر MBR را پس از آلودگی نشان می دهد:

تمام مولفه هایی که توسط کد آلوده ایجاد می شوند، در فایل DLL قرار می گیرند. یکی از این مولفه ها فایل اجرایی cbrom.exe است که ویروس از آن برای رونویسی و تغییر اطلاعات Bios استفاده می کند.

در ویروس NIWA فایل سیستمی cbrom.exe که Bios را رونویسی می کند بسیار مشابه فایل bios.sys است که در ویروس MyBios این کار را انجام می دهد. همچنین بررسی ها نشان می دهد که رشته های (String) مشاهده شده در هر دو نوع آلودگی تقریبا یکسان هستند، بنابراین امکان دارد که هردو بدافزار MyBios و NIWA محصول یک نفر یا یک گروه باشند.

هدف ویروس NIWA نیز مانند MyBios مادربردهایی است که BIOS آنها ساخت شرکت Award باشد و روالی در ویروس وجود دارد که این موضوع را چک می کند. بدیهی است این امکان وجود دارد که در نسخه های بعدی این ویروس امکان تاثیر بر محصولات سایر شرکتهای سازنده ROM BIOS هم فراهم گردد.

[/wptabcontent]

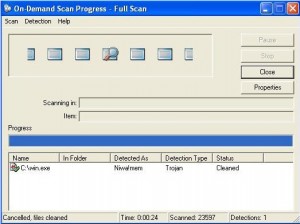

[wptabtitle] پیشگیری[/wptabtitle] [wptabcontent] همانطور که در شکل زیر مشاهده می نمایید ضد ویروس مک آفی این آلودگی را با نام Niwa!mem شناسایی کرده و تمام آلودگی های MBR را پاکسازی می کند در نتیجه به روز نگه داشتن ضدويروس خطر آلودگی به ویروس را به حداقل می رساند.

[/wptabcontent]

[/wptabs]