ویروس Exploit-CVE-2012-002

چيست؟

CVE-2012-002 مربوط به نقطه ضعفی در پودمان RDP است. RDP یا Remote Desktop Protocol یکی از پودمان های مایکروسافت است که امکان ارتباط گرافیکی راه دور بین دو رایانه را فراهم می کند. وجود نقطه ضعفی در این پودمان بر روی سیستم هایی که آخرین اصلاحیه مایکروسافت را ندارند، امکان حمله را برای نفوذگران به این سیستم ها به وجود می آورد. درجه اهمیت این نقطه ضعف، حیاتی (Critical) است.

انتشار

تمامی سیستم هایی که بر روی آنها پودمان RDP فعال است و آخرین اصلاحیه های امنیتی مایکروسافت را ندارند در خطر حملاتی هستند که از نقطه ضعف این پودمان سوءاستفاده می کنند.

همچنین سیستم هایی که در شبکه های حفاظت نشده که در آنها NLA یا Network Level Authentication غیرفعال است قرار دارند، در معرض اینگونه حملات هستند. NLA در سیستم های عامل Vista و پس از آن از طریق تنظیمات متمرکز دامنه (Group Policy) قابل فعال شدن است اما در Windows XP فقط می توان از طریق Registry آن را فعال کرد. فعال بودن NLA سبب می شود یک لایه حفاظتی پیش از ارتباط از راه دور با رایانه وجود داشته باشد تا پیش از تایید شدن کاربر امکان استفاده از منابع سیستم از جمله صفحه نمایش آن وجود نداشته باشد. به بیان دیگر با فعال بودن NLA پیش از وصل شدن به دستگاه راه دور و نمایش پنجره ورود (Login) کاربر باید تایید شود.

لازم به ذکر است است که پودمان RDP بصورت پیش فرض غیرفعال است و برای فعال شدن آن بسته به نوع سیستم عامل باید یکی از امکانات Remote Assistance و Remote Desktop و Terminal Services فعال باشند.

خرابکاری

به طور کلی نفوذگران با دستکاری بسته های RDP از نقطه ضعف موجود سوءاستفاده کرده و می توانند کنترل کامل سیستم قربانی را به دست گیرند. حملاتی که از نقطه ضعف پودمان RDP استفاده می کنند به طور پیش فرض از پورت 3389 TCP بهره می برند.

لازم به توضیح است که در حال حاضر هیچ گونه ویروسی که از این نقطه ضعف سوءاستفاده کند شناخته نشده است و تنها تعدادی اسکریپت برای اثبات وجود این نقطه ضعف بصورت عمومی منتشر شده اند.

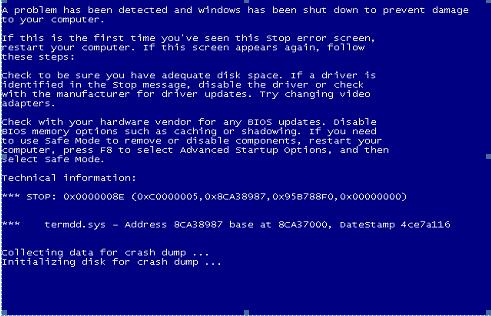

در تصاویر زیر نمونه ای از حملات شبیه سازی شده بر روی ویندوز 7 را مشاهده می کنید:

پيشگيری

به روز نگه داشتن ضدويروس و نصب تمامی اصلاحيه های سيستم عامل (بصورت دستی، خودکار و يا با استفاده از سرويس WSUS) می تواند خطر آسیب از ناحیه نقطه ضعف پودمان RDP را به حداقل برساند. بویژه نصب اصلاحیه MS12-020 که این نقطه ضعف را پوشش می دهد، توصیه می شود.

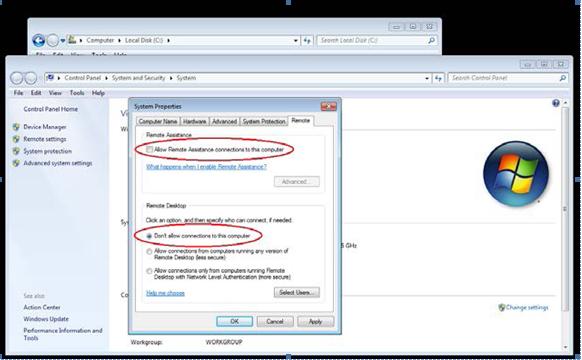

کدهایی که تاکنون برای سوءاستفاده از این نقطه ضعف منتشر شده با فایل های اطلاعاتی ضدویروس مک آفی با شماره 6663 یا بالاتر قابل شناسایی و پاکسازی است. با اینحال توصیه می شود در صورت عدم نیاز، پودمان RDP را برروی دستگاه ها غیرفعال کنید. برای این کار در سیستم عامل Windows 7 مطابق تصاویر زیر عمل کنید:

در مرورگر ویندوز بر روی Computer کلیک راست کرده و Properties را انتخاب کنید.

سپس بر روی Remote settings کلیک کنید

برای غیر فعال کردن RDP هر دو گزینه را در این قسمت غیرفعال کنید.

در ویندوز XP می توانید مطابق تصاویر زیر RDP را غیرفعال کنید:

بر روی MY Computer کلیک راست کرده و Properties را انتخاب کنید:

برای غیر فعال کردن RDP هر دو گزینه را در این قسمت غیرفعال کنید.

همچنین فعال کردن دیواره آتش و فعال کردن Network Level Authentication) NLA) بر روی سیستم هایی که RDP بر رویشان فعال است، خطر حملات را کاهش می دهد.

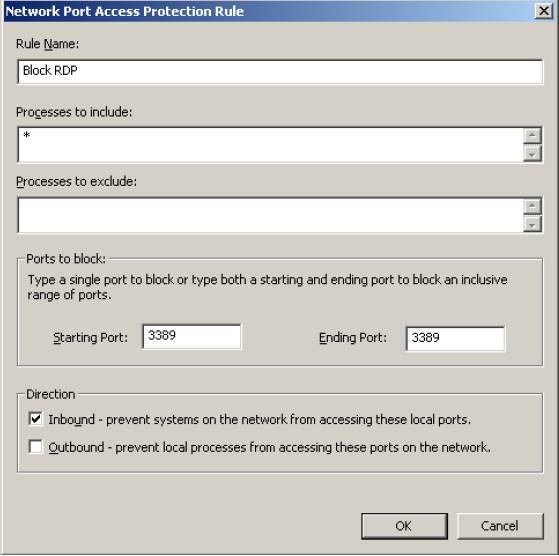

کاربرانی که از ضد ویروس مک آفی استفاده می کنند می توانند از قواعد بخش Access Protection ضد ویروس برای پیشگیری از حملات احتمالی استفاده کنند. برای اینکار باید قاعده ای مطابق شکل زیر برای مسدود کردن ترافیک ورودی پودمان RDP که بصورت پیش فرض از درگاه 3389 بهره می گیرد، تعریف شود: