کاربران ایرانی هدف هرزنامههای ناقل باجافزار Locky

Nemucod، بدافزاری از نوع دانلودکننده فایل (Downloader) است که عمدتاً توسط نویسندگان باجافزارهای Locky و Cerber مورد استفاده قرار میگیرد. نقش اصلی بدافزارهای دانلودکننده، برقراری ارتباط با سرور فرماندهی مهاجم، دریافت بدافزار – در این نمونه باجافزار – و اجرای آن بر روی سیستم قربانی است.

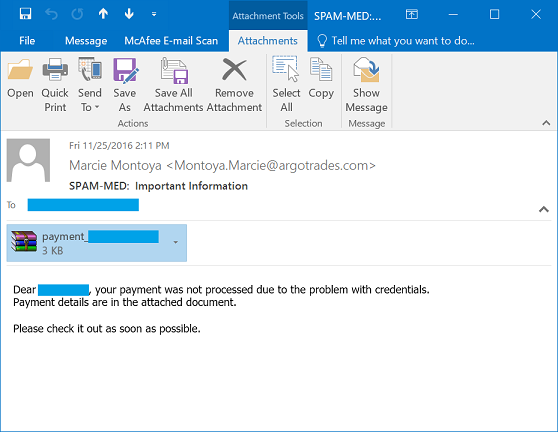

به گزارش شرکت مهندسی شبکه گستر در طی یک هفته اخیر تعداد قابل توجهی از هرزنامههای با پیوست بدافزار Nemucod به کاربران ایرانی ارسال شده است.

در این هرزنامهها معمولاً اینطور القاء میشود که پرداخت اخیر کاربر بهطور صحیح و کامل صورت نگرفته و برای مشاهده جزییات بیشتر باید فایل پیوست هرزنامه ارسال شود. برخی عناوین این هرزنامهها بهشرح زیر است:

- Important Information

- It Is Important

- Order #6218823

- Order #8665889

- Attention Required

- Payment confirmation 0835

- Delivery status

- Please Pay Attention

- Please note

- Invoice 4A38267740

- Invoice ED491068

- Invoice 64D69094

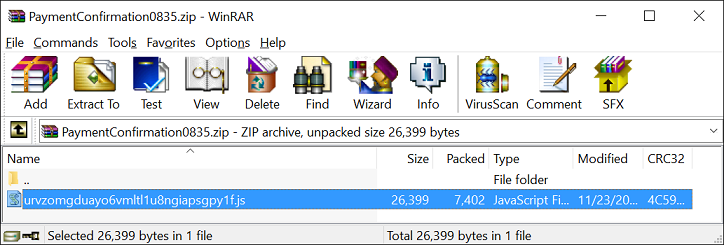

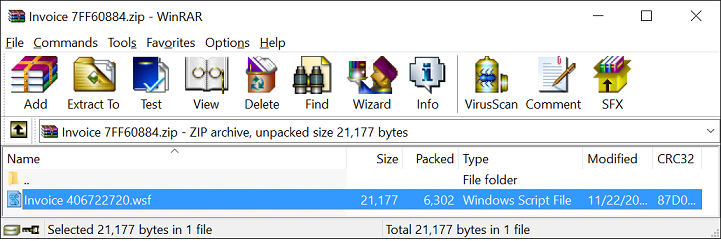

پیوست این هرزنامهها نیز یک فایل فشرده شده با پسوند ZIP است که برخی نمونه نامهای مشاهده شده توسط شرکت مهندسی شبکه گستر بهشرح زیر است:

- payment_[username].zip

- Invoice 7FF60884.zip

- document_[username].zip

- order_[username].zip

- receipt_[username].zip

- PaymentConfirmation0835.zip

- lastpayment_[username].zip

- tax_[username].zip

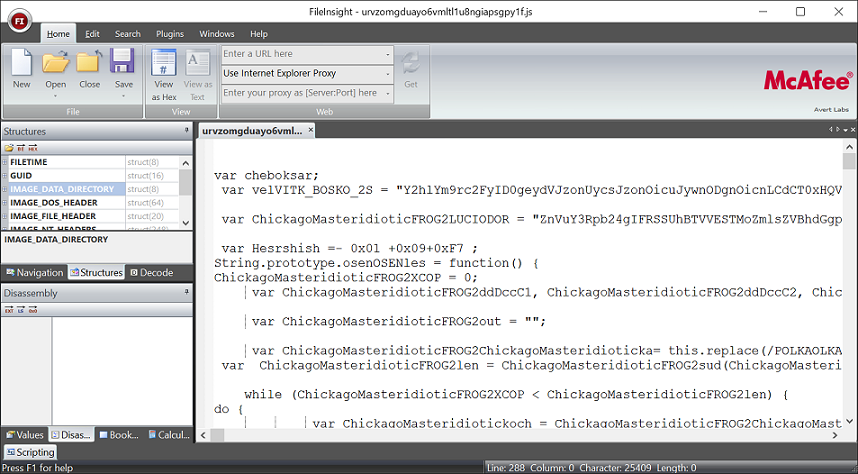

در برخی نمونهها، فایل فشرده شده پیوست هرزنامه حاوی یک فایل JavaScript است.

بهمنظور فرار از سد قابلیتهای رفتارشناسی ضدویروسها و بسترهای قرنطینه امن (Sandbox) و همچنین دشوار نمودن کار تحلیلگران بدافزار، کد JavaScript مبهمسازی (Obfuscation) شده است. (تصویر زیر)

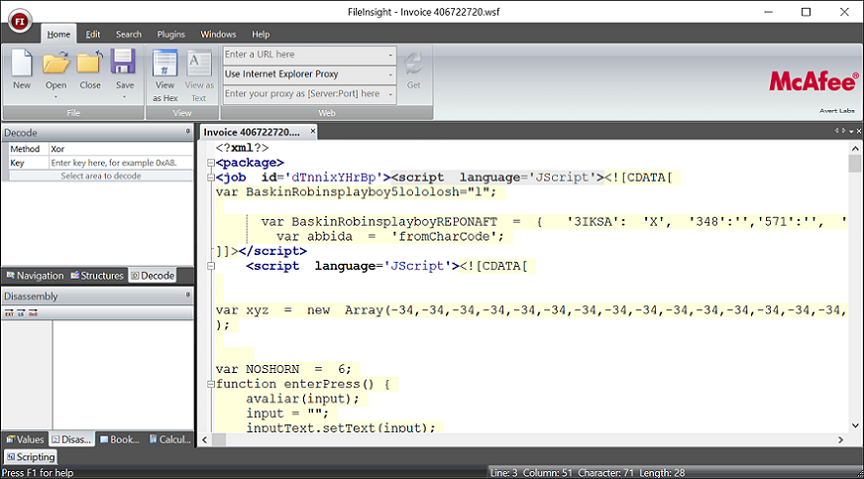

همچنین در برخی نمونهها، فایل فشرده شده حاوی فایلی با پسوند WSF است.

WSF یا Windows Scripting File یک فایل متنی حاوی کدهای XML است. این نوع فایل با هر دو زبان اسکریپتنویسی JavaScript و VBScript سازگار است و برنامهنویس حتی میتواند از هر دوی این زبانها در یک فایل WSF استفاده کند.

در نمونههای بررسی شده توسط کارشناسان شرکت مهندسی شبکه گستر اسکریپت فایل WSF نیز مبهمسازی شدهاند. (تصویر زیر)

در صورتی که ترفندهای مهندسی اجتماعی هرزنامه جواب دهد و کاربر فایل WSF/JS را اجرا کند، کد مخرب پس از برقراری ارتباط با سرور فرماندهی اقدام به دریافت باجافزار Locky و اجرای آن بر روی دستگاه قربانی میکند.

نمونههای بررسی شده این بدافزار توسط ضدویروسهای McAfee،وBitdefender و ESET با نامهای زیر شناسایی میشوند.

McAfee

– JS/Nemucod.jg

– JS/Nemucod.pj

Bitdefender

– Trojan.GenericKD.3741991

– Trojan.GenericKD.3741891

– JS:Trojan.JS.Agent.OMS

– Trojan.GenericKD.3760767

– JS:Trojan.JS.Downloader.HBU

ESET

– JS/TrojanDownloader.Nemucod.BOU

– JS/TrojanDownloader.Nemucod.BQM

– JS/TrojanDownloader.Nemucod.BPO

– JS/TrojanDownloader.Nemucod.BPV

– JS/TrojanDownloader.Agent.PGX

برای ایمن ماندن از گزند این باجافزارها، رعایت موارد زیر توصیه میشود:

- از ضدویروس قدرتمند و بهروز استفاده کنید.

- از اطلاعات سازمانی بصورت دورهای نسخه پشتیبان تهیه کنید. پیروی از قاعده ۱-۲-۳ برای دادههای حیاتی توصیه میشود. بر طبق این قاعده، از هر فایل سه نسخه میبایست نگهداری شود (یکی اصلی و دو نسخه بعنوان پشتیبان). فایلها باید بر روی دو رسانه دخیرهسازی مختلف نگهداری شوند. یک نسخه از فایلها میبایست در یک موقعیت جغرافیایی متفاوت نگهداری شود.

- با توجه به انتشار بخش قابل توجهی از باجافزارها از طریق فایلهای نرمافزار Office حاوی Macro آلوده، بخش Macro را برای کاربرانی که به این قابلیت نیاز کاری ندارند با فعال کردن گزینه “Disable all macros without notification” غیرفعال کنید. برای غیرفعال کردن این قابلیت، از طریق Group Policy، از این راهنما و این راهنما استفاده کنید.

- در صورت فعال بودن گزینه “Disable all macros with notification” در نرمافزار Office، در زمان باز کردن فایلهای Macro پیامی ظاهر شده و از کاربر میخواهد برای استفاده از کدهای بکار رفته در فایل، تنظیمات امنیتی خود را تغییر دهند. آموزش و راهنمایی کاربران سازمان به صرف نظر کردن از فایلهای مشکوک و باز نکردن آنها میتواند نقشی مؤثر در پیشگیری از اجرا شدن این فایلها داشته باشد.

- ایمیلهای دارای پیوست Macro را در درگاه شبکه مسدود کنید. بدین منظور میتوانید از تجهیزات دیواره آتش، همچون Sophos بهره بگیرید.

- سطح دسترسی کاربران را محدود کنید. بدین ترتیب حتی در صورت اجرا شدن فایل مخرب توسط کاربر، دستگاه به باجافزار آلوده نمیشود.

- در دورههای آگاهیرسانی شرکت مهندسی شبکه گستر، شرکت کنید. شرکت در این دورهها برای مشتریان فعلی و پیشین شرکت مهندسی شبکه گستر رایگان است.