باج افزاری که فایل های قربانی را به ویروس تبدیل می کند

در سال های اخیر، هرزنامه ها (Spam) و بسته های بهره جو (Exploit Kit) اصلی ترین ابزارهای انتشار باج افزارها بوده اند. به گزارش شرکت مهندسی شبکه گستر به نقل از شرکت Netskope، گونه ای جدید از این نوع بدافزارها از روشی جدید، مؤثر و مخرب به منظور انتشار خود بهره می گیرد.

Virlock نه تنها فایل های قربانی را رمزنگاری می کند بلکه به آنها کد مخرب آلوده کننده به باج افزار نیز تزریق می کند. در نتیجه آن، دستگاه هر کاربری که اقدام به باز کردن این فایل ها کند نیز به باج افزار آلوده می شود.

آخرین گونه این باج افزار معمولاً از طریق پوشه های اشتراکی شبکه ای یا ابری (Cloud) و همچنین حافظه های USB دستگاه ها را آلوده می کند. حتی در برخی نمونه ها، Virlock در بدافزاری دیگر نیز ادغام شده است.

به محض اجرا شدن، سه فایل با نام های تصادفی بر روی دستگاه کاربر ایجاد می شود. این سه فایل از نوع چندریختی (Polymorphic) بوده و بنابراین درهم ساز (Hash) آنها با هر بار اجرا شدن تغییر می کند. دو فایل از این سه فایل مخرب وظیفه آلوده نمودن سایر فایل های کاربر به بدافزار را برعهده دارند.

همچنین این دو فایل کلیدهای جدیدی را در محضرخانه (Registry) ایجاد می کنند تا با هر بار راه اندازی دستگاه، این دو فایل بصورت خودکار اجرا شوند.

سومین فایل مخرب نیز خود را بعنوان یک سرویس در سیستم عامل ثبت می کند.

Virlock بخش های Task Manager و Registry Editor سیستم عامل را غیرفعال می کند. همچنین با دست درازی به کلیدهای زیر تنظیمات محضرخانه را بنحوی تغییر می دهد که فایل های مخفی شده و پسوندهای شناخته شده بر روی دستگاه قابل نمایش نبوده و بخش User Access Control سیستم عامل نیز غیرفعال شود:

Registry Key: [HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced]

Value Name: Hidden

Value Data: 2

Registry Key: [HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced]

Value Name: HideFileExt

Value Data: 1

Registry Key: [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System]

Value Name: EnableLUA

Value Data: 0

باج افزار Virlock فایل های با پسوندهای زیر را رمزنگاری می کند:

.exe, .doc, .xls, .zip, .rar, .pdf, .ppt, .mdb, .mp3, .mpg, .png, .gif, .bmp, .p12, .cer, .psd, .crt, .pem, .pfx, .p12, .p7b, .wma, .jpg, .jpeg

این باج افزار، به فایل های رمز شده غیراجرایی مذکور، پسوند exe را الصاق می کند. برای مثال فایلی با نام help-world.pdf به help-world.pdf.exe تغییر پیدا می کند. با توجه به اینکه پسوند فایل ها غیرقابل نمایش شده اند کاربر براحتی متوجه اجرایی شدن فایل ها نمی شود.

این باج افزار فایل هایی که در مسیر آنها کلمات زیر قرار دارند را استثناء می کند:

\Program

\Temp

\Windows

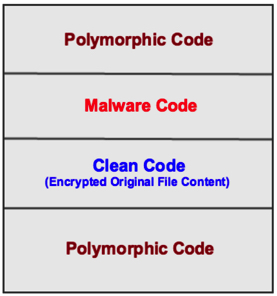

شکل زیر ساختار یک فایل آلوده شده به Virlock را نمایش می دهد.

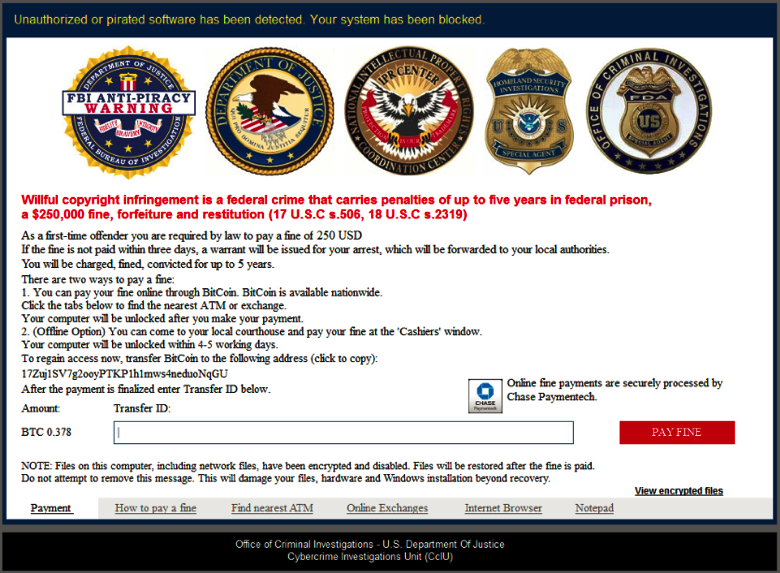

پس از انجام این اقدامات باج افزار با نمایش تصویر زیر این طور القاء می کند که در نتیجه نقض قانون حق تکثیر (Copyright)، دستگاه او قفل شده و کاربر می بایست مبلغی را به عنوان جریمه پرداخت کند.

زمانی که یکی از فایل های رمز شده آلوده بر روی دستگاه دیگر اجرا می شود فرآیند مذکور بر روی دستگاه تکرار می شود.

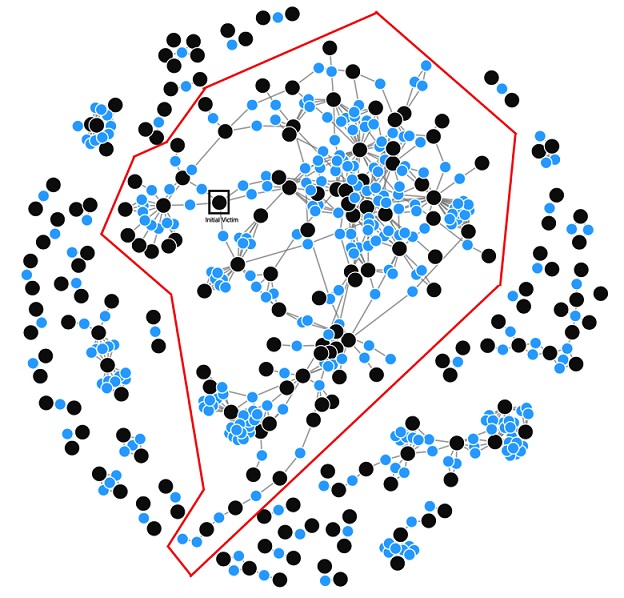

ترکیب قابلیت باج افزار، بدافزار چندریختی و تزریق کد به فایل های سالم، Virlock را به بدافزاری مخرب و خطرناک تبدیل کرده که قادر است بسرعت در بستر شبکه یک سازمان منتشر شود. کارکنان سازمانی را در نظر بگیرید که از سرویس های رایانش ابری برای به اشتراک گذاری فایل ها استفاده می کنند. برای مثال در تصویر زیر نقاط مشکی رنگ نمایانگر کاربران و نقاط آبی رنگ نشان دهنده فایل های اشتراکی در بستر رایانش ابری است. محدوده قرمز رنگ نیز معرف دستگاه های آلوده شده به این بدافزار در یک دقیقه اول است.

نویسندگان باج افزارها بطور پیوسته در حال تکامل برنامه های مخرب خود هستند و متأسفانه افزایش تعداد دستگاه هایی که در هر دقیقه به این نوع بدافزارها آلوده می شوند نشان دهنده اهداف مخرب این تبهکاران سایبری است.

برای ایمن ماندن از گزند باج افزارها، رعایت موارد زیر توصیه می شود:

- از ضدویروس قدرتمند و به روز استفاده کنید.

- از اطلاعات سازمانی بصورت دوره ای نسخه پشتیبان تهیه کنید. پیروی از قاعده ۱-۲-۳ برای داده های حیاتی توصیه می شود. بر طبق این قاعده، از هر فایل سه نسخه می بایست نگهداری شود (یکی اصلی و دو نسخه بعنوان پشتیبان). فایلها باید بر روی دو رسانه دخیره سازی مختلف نگهداری شوند. یک نسخه از فایلها می بایست در یک موقعیت جغرافیایی متفاوت نگهداری شود.

- با توجه به انتشار بخش قابل توجهی از باج افزارها از طریق فایل های نرم افزار Office حاوی Macro آلوده، بخش Macro را برای کاربرانی که به این قابلیت نیاز کاری ندارند با فعال کردن گزینه “Disable all macros without notification” غیر فعال کنید. برای غیرفعال کردن این قابلیت، از طریق Group Policy، از این راهنما استفاده کنید.

- در صورت فعال بودن گزینه “Disable all macros with notification” در نرم افزار Office، در زمان باز کردن فایل های Macro پیامی ظاهر شده و از کاربر می خواهد برای استفاده از کدهای بکار رفته در فایل، تنظیمات امنیتی خود را تغییر دهند. آموزش و راهنمایی کاربران سازمان به صرف نظر کردن از فایل های مشکوک و باز نکردن آنها می تواند نقشی مؤثر در پیشگیری از اجرا شدن این فایل ها داشته باشد.

- ایمیل های دارای پیوست Macro را در درگاه شبکه مسدود کنید. بدین منظور می توانید از تجهیزات دیواره آتش، همچون Sophos بهره بگیرید.

- سطح دسترسی کاربران را محدود کنید. بدین ترتیب حتی در صورت اجرا شدن فایل مخرب توسط کاربر، دستگاه به باج افزار آلوده نمی شود.

- در دوره های آگاهی رسانی شرکت مهندسی شبکه گستر، نظیر “گروگان گرفته نشوید” شرکت کنید. شرکت در این دوره ها برای مشتریان فعلی و پیشین شرکت مهندسی شبکه گستر رایگان است.