Fantom؛ باج افزاری در ظاهر Windows Update

باج افزار جدیدی با عنوان Fantom که بر مبنای پروژه کد باز EDA2 توسعه داده شده است با نمایش پیام های جعلی Windows Update، در پشت صحنه اقدام به رمزنگاری فایل های قربانی می کند.

متاسفانه حداقل در حال حاضر، راهی برای رمزگشایی فایل های رمز شده توسط باج افزار Fantom با روش های رایج مبتنی برای کلیدهای باج افزارهای EDA2 وجود ندارد.

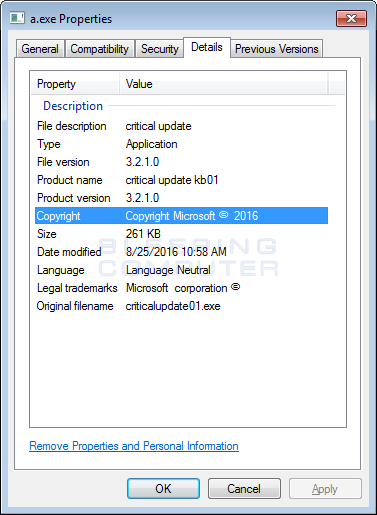

به گزارش شرکت مهندسی شبکه گستر به نقل از سایت Bleeping Computer، نویسنده یا نویسندگان این باج افزار با تغییر مشخصات فایل باج افزار آن را به عنوان یک به روز رسانی حیاتی سیستم عامل Windows معرفی می کنند.

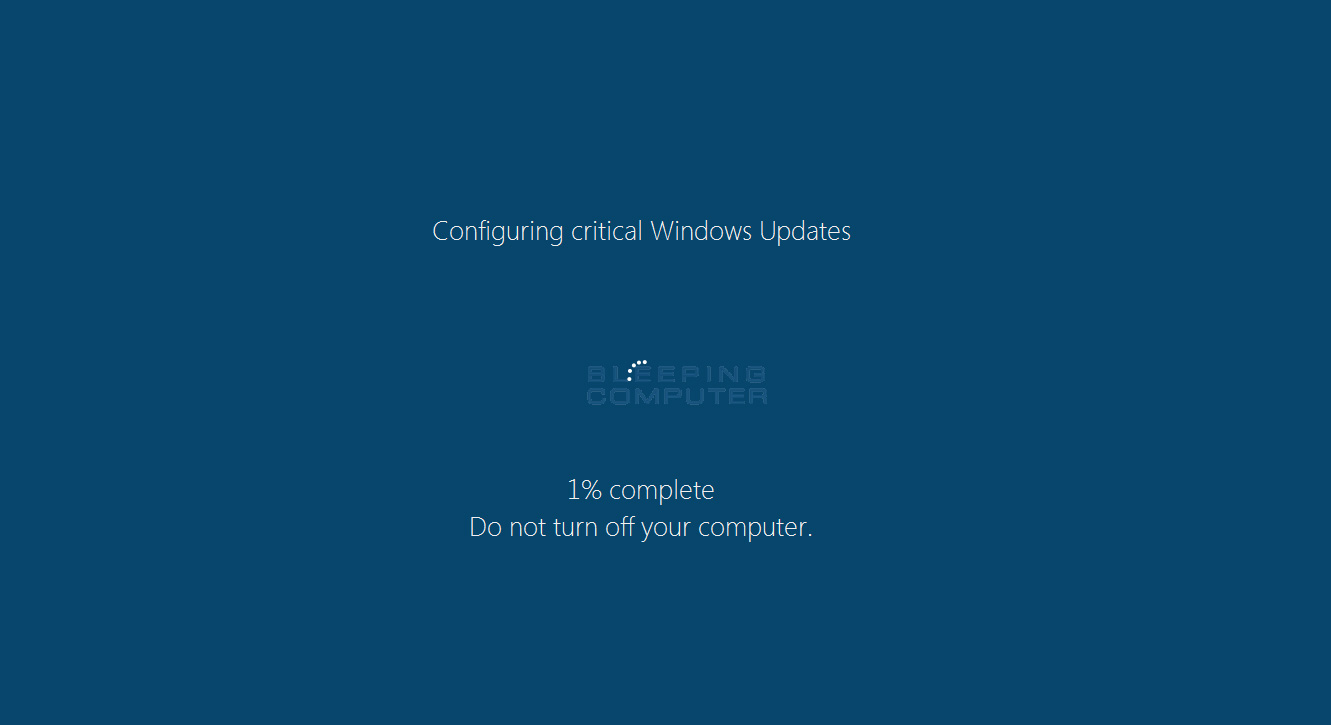

با اجرا شدن، باج افزار اقدام به باز کردن و سپس اجرا نمودن پروسه ای با نام WindowsUpdate.exe می کند. با این کار یک پنجره جعلی Windows Update نمایش داده می شود. این پنجره، امکان مشاهده یا باز کردن پنجره های دیگر را از کاربر سلب می کند.

پنجره مذکور شامل یک شمارنده درصدی است که در هنگامی که باج افزار بصورت بی سروصدا فایل های قربانی را رمز می کند مقدار آن افزایش پیدا می کند. عاملی که می تواند احتمال مشکوک شدن کاربر به فعالیت زیاد دیسک را کاهش دهد.

البته با فشردن همزمان کلیدهای Ctrl+F4 پروسه متوقف شده و پنجره بسته می شود. اما باج افزار همچنان به رمزنگاری داده ها ادامه می دهد.

مشابه سایر باج افزارهای مبتنی بر EDA2، این باج افزار نیز با ایجاد یک کلید تصادفی AES-128، آن را با الگوریتم RSA رمزنگاری کرده و سپس کلید رمز شده را به سرور فرماندهی نفوذگران ارسال می کند.

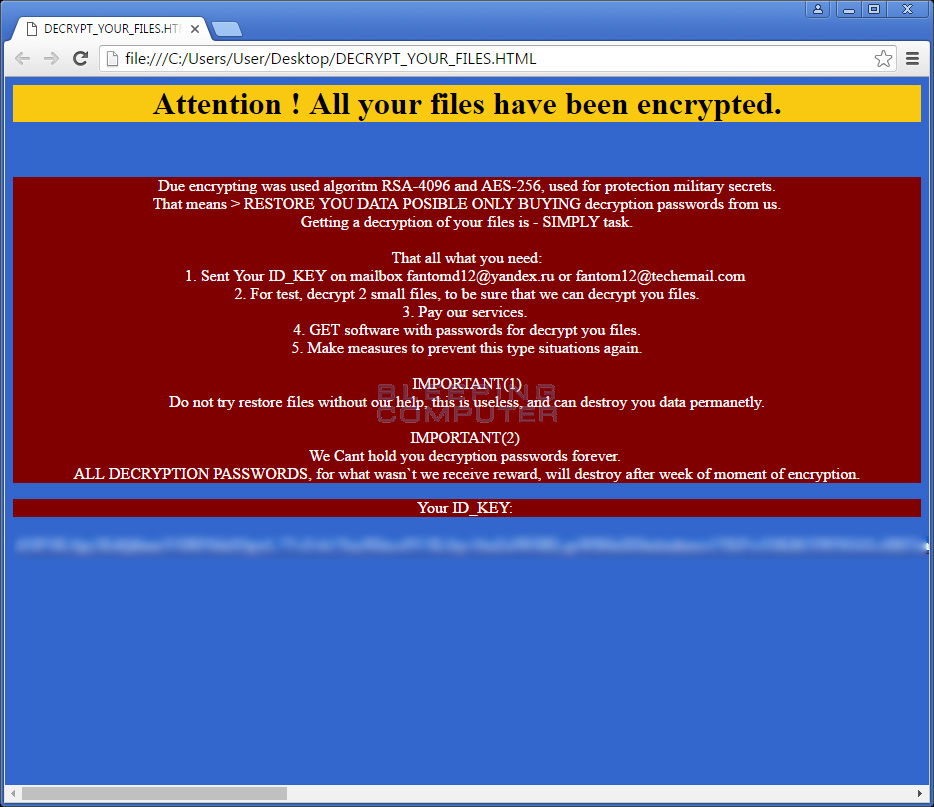

Fantom پس از رمزنگاری هر فایل به انتهای آن پسوند fantom. را الصاق می کند. در هر پوشه نیز فایلی با عنوان DECRYPT_YOUR_FILES.HTML که حاوی دستورالعمل پرداخت باج و شناسه اختصاصی قربانی است کپی می شود.

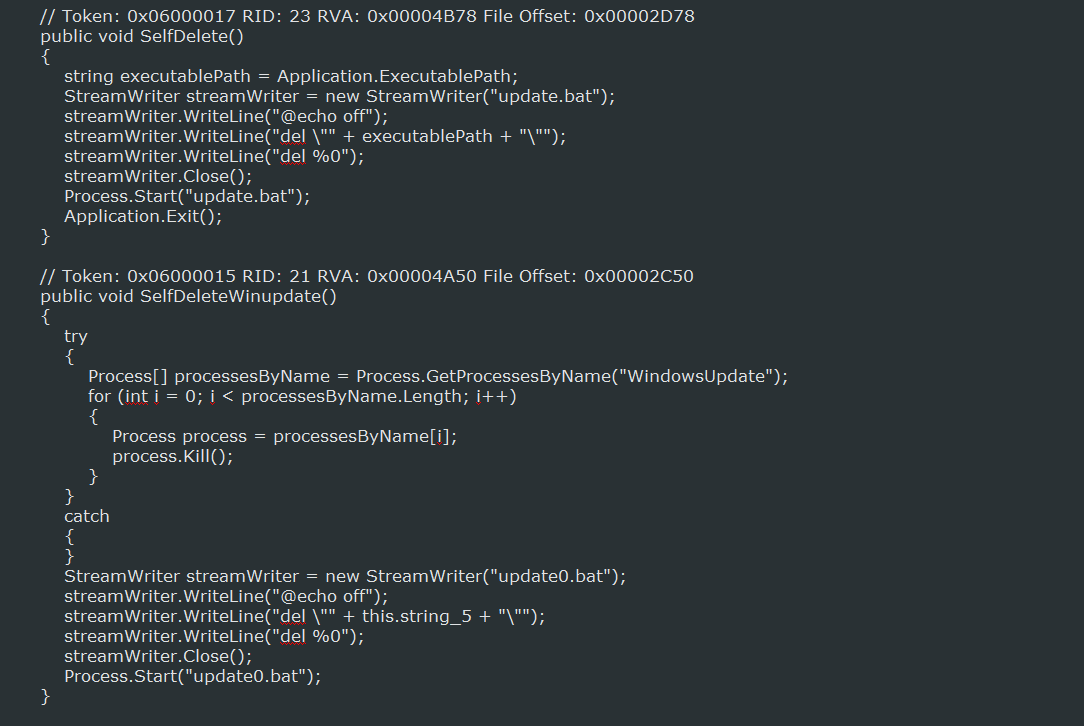

Fantom دو فایل Batch را نیز پس از پایان رمزنگاری اجرا می کند. این فایل ها کپی های Shadow Volume و فایل جعلی Windows Update را حذف می کنند.

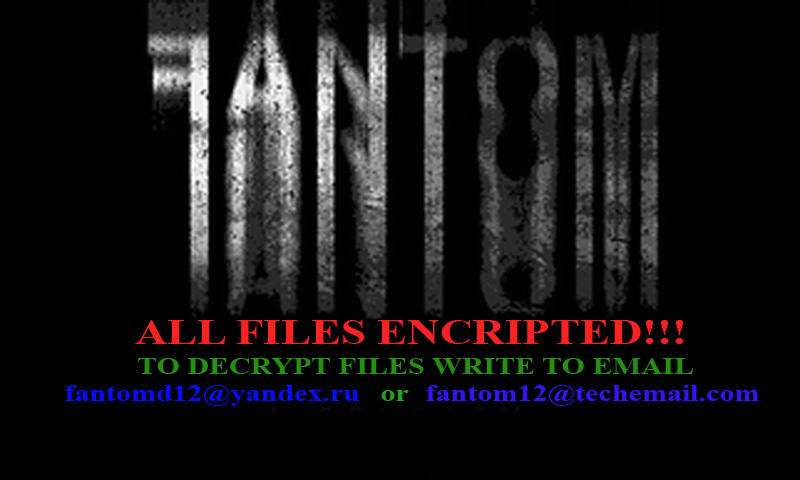

در نهایت باج افزار تصویری را از اینترنت دانلود کرده و آن را با عنوان 2d5s8g4ed.jpg در مسیر %UserProfile% ذخیره می کند. از این فایل بعداً بعنوان پس زمینه استفاده می شود (تصویر زیر).

برای ایمن ماندن از گزند باج افزارها، رعایت موارد زیر توصیه می شود:

- از ضدویروس قدرتمند و به روز استفاده کنید. نمونه مذکور توسط ضدویروس های McAfee و Bitdefender بترتیب با نام های Generic.grp و Trojan.Generic.17946192 شناسایی می شود.

- از اطلاعات سازمانی بصورت دوره ای نسخه پشتیبان تهیه کنید. پیروی از قاعده ۱-۲-۳ برای داده های حیاتی توصیه می شود. بر طبق این قاعده، از هر فایل سه نسخه می بایست نگهداری شود (یکی اصلی و دو نسخه بعنوان پشتیبان). فایلها باید بر روی دو رسانه دخیره سازی مختلف نگهداری شوند. یک نسخه از فایلها می بایست در یک موقعیت جغرافیایی متفاوت نگهداری شود.

- با توجه به انتشار بخش قابل توجهی از باج افزارها از طریق فایل های نرم افزار Office حاوی Macro آلوده، بخش Macro را برای کاربرانی که به این قابلیت نیاز کاری ندارند با فعال کردن گزینه “Disable all macros without notification” غیر فعال کنید. برای غیرفعال کردن این قابلیت، از طریق Group Policy، از این راهنمااستفاده کنید.

- در صورت فعال بودن گزینه “Disable all macros with notification” در نرم افزار Office، در زمان باز کردن فایل های Macro پیامی ظاهر شده و از کاربر می خواهد برای استفاده از کدهای بکار رفته در فایل، تنظیمات امنیتی خود را تغییر دهند. آموزش و راهنمایی کاربران سازمان به صرف نظر کردن از فایل های مشکوک و باز نکردن آنها می تواند نقشی مؤثر در پیشگیری از اجرا شدن این فایل ها داشته باشد.

- ایمیل های دارای پیوست Macro را در درگاه شبکه مسدود کنید. بدین منظور می توانید از تجهیزات دیواره آتش، همچون Sophos بهره بگیرید.

- سطح دسترسی کاربران را محدود کنید. بدین ترتیب حتی در صورت اجرا شدن فایل مخرب توسط کاربر، دستگاه به باج افزار آلوده نمی شود.

- در دوره های آگاهی رسانی شرکت مهندسی شبکه گستر، نظیر “گروگان گرفته نشوید” شرکت کنید. شرکت در این دوره ها برای مشتریان فعلی و پیشین شرکت مهندسی شبکه گستر رایگان است.