بدافزار Exploit-CVE2012-1535

چيست؟

بدافزاری با درجه خطر کم که با استفاده از فایل های swf از حفره امنيتی موجود در نرم افزار Flash Player برای نفوذ به سیستم قربانی سوءاستفاده می کند و به نفوذگر امکان دسترسی و کنترل سیستم آلوده را می دهد. اوليــن نمـونـه اين ويروس در مرداد ماه سال جاری (1391) مشـاهــده شد. طبق نقشه ی جهانی آلودگی به این بدافزار در خاورمیانه پایین بوده است.

انتشار

فایل های آلوده ی swf از طریق یک فایل متنی Word که دستکاری شده است وارد سیستم می شوند. این فایل متنی از طریق شبکه ی اینترنت به صورت پیوست نامه های الکترونیکی مشکوک و هرزنامه ها توسط کاربران دریافت و منتشر می شود.

خرابکاری

بدافزار Exploit-CVE2011-2140 به نفوذگر این امکان را می دهد تا از طریق حفـره امنيتی موجود در نرم افزار Flash Player از راه دور اقدام به اجرای برنامه های مخرب کند. این حفره ی امنیتی در بخش Active X نرم افزار Flash Player نسخه ی 11.3.300.270 و نسخه های پیش از آن وجود دارد. این بدافزار قادر به آلوده سازی سیستم های عامل ویندوز، مکینتاش و لینوکس می باشد.

این بدافزار بعد از اجرای یک فایل swf دستکاری شده، در حافظه قرار می گیرد و پس از آن نفوذگر می تواند کنترل دستگاه را در دست گیرد. کارهایی که نفوذگر پس از این مرحله انجام می دهد می تواند از دستکاری کردن بخشهایی از حافظه کاری دستگاه تا اجرای کدهای آلوده دیگر باشد.

همانطور که در شکل زیر نمایش داده شده است آلودگی به این بدافزار به این صورت آغاز می شود که کاربر با بازدید از یک سایت مخرب از طریق لینک آلوده و یا باز نمودن پیوست نامه های الکترونیکی مشکوک و هرزنامه ها یک فایل دستکاری شده ی متنی را دریافت می نماید. این فایل حاوی یک فایل فلش آلوده می باشد.

کاربر با باز نمودن فایل متنی، فایل آلوده ی swf را اجرا می نماید. این فایل از نقطه ضعفی در برنامه ی Flash Player نصب شده بر روی سیستم قربانی استفاده نموده و سایر برنامه های مخرب را از سرویس دهنده ی بدافزار دریافت می کند و پس از این مرحله نفوذگر کنترل کامل بر روی سیستم آلوده خواهد داشت.

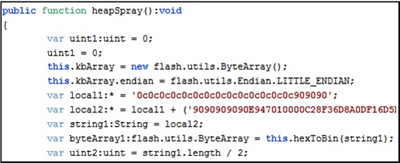

سپس نفوذگر با به دست گرفتن کنترل سیستم کد آلوده ای را در حافظه ی سیستم قربانی قرار می دهد. در واقع فایل آلوده ی swf دارای یک برچسب (DOABC tag) می باشد که حاوی دستورات اجرای اسکریپت است که سبب اجرای یک فایل swf دیگر شده و یک کد آلوده مربوط به پوسته سیستم را (Shellcode) در حافظه تزریق می کند.

این کد آلوده با استفاده از یک کلید فایل های رمزنگاری شده ی داخل بدافزار را رمزگشایی نموده و فایل های آلوده را در مسیر %TEMP% قرار می دهد. در نهایت با باز نمودن یک فایل متنی جعلی مانع متوجه شدن کاربر از فعالیت های غیرطبیعی بدافزار می شود.

پيشگيری

به روز نگه داشتن ضدويروس و نصب تمامی اصلاحيه های سيستم عامل (به صورت دستی، خودکار و يا با استفاده از سرويس WSUS) و بروز رسانی نرم افزار Flash Player در کنار آگاه کردن کاربران در خصوص خطر کليک بر روی لينکهای ناآشنا، همگی می توانند خطر آلوده شدن به اين ويـروس و يـا گونه های مشابه را به حداقل برسانند.

ضدبدافزار مک آفی با فایل های اطلاعاتی شماره 6808 و بالاتر قادر به شناسایی و پاکسازی این بدافزار می باشد.