بدافزار Ransom Cryptolocker

این بدافزار گونه ای از ویروس Ransom است که در صورت اجرا بر روی یک دستگاه، سیستم کاربر را قفل نموده و همچنین بسیاری از انواع فایل ها را رمزنگاری میکند. سپس از کاربر خواسته می شود تا با پرداخت پول به ویروس نویس، کلید لازم برای رمزگشایی فایلها را دریافت نماید و سیستم را از حالت قفل شده خارج کند. این نوع بدافزار در مهر ماه سال جاری (1392) برای اولین بار مشاهده شده است.

نامگذاری

اين ويروس با نامهای زير توسط ضدويروس McAfee شناسايی می شود:

Ransom-FAD

Ransom-FAE

Ransom-FAF

Ransom-FCC

Ransom-FCW

Ransom-FCX

Ransom-FCY

Ransom-FDA

Ransom-FDB

همچنین ضدویروس Bitdefender این بدافزار را با نام Trojan.Ransom.ABZ تشخیص می دهد.

انتشار

انتشار این بدافزار از طریق پیوندهای (link) آلوده در نامه های الکترونیکی ناخواسته و هرزنامه ها (Spam) میباشد. پیوند آلوده یک صفحه اینترنتی مخرب را باز میکند که در آن سعی در شناسایی نقاط ضعف مرورگر و سوء استفاده از آنها جهت نفوذ به سیستم قربانی می شود. در صورت نفوذ به سیستم، فایل اصلی بدافزار Ransom Cryptolocker و همچنین دیگر فایل های اجرایی مخرب بر روی کامپیوتر قربانی ایجاد میشود.

خرابکاری

بدافزار Ransom Cryptolocker در صورت اجرا شدن بر روی یک سیستم،انواعی از فایل های کاربر را رمزنگاری میکند و با اینکار این فایل ها از دسترس کاربر خارج میشوند. بدافزار Ransom Cryptolocker با نمایش پیغامی از کاربر میخواهد مبلغی را پرداخت نماید تا فایل هایش رمزگشایی شوند. این بدافزار برای رمزگذاری فایلها از الگوریتم رمزنگاری AES با یک کلید شانسی (Random) استفاده میکند.

به محض آلوده شدن یک دستگاه، بدافزار تلاش میکند تا به سرور مرکز کنترل و فرماندهی خود به نشانی 184.164.136.134 متصل شود. در صورتی که تلاش برای ارتباط موفقیت آمیز نباشد، بدافزار با استفاده از الگوریتم خاص، یک نام دامنه (Domain Name) ایجاد نموده و آن را به یکی از پسوندهای دامنه زیر اضافه مینماید:

سپس با استفاده از این دامنه، بدافزار به سرور کنترل و فرماندهی متصل شده و اقدام به رمزنگاری فایل های سیستم مینماید. سپس یک کلید شانسی برای الگوریتم AES ایجاد میشود و این کلید برای سرور کنترل و فرماندهی ارسال می گردد. پس از ارسال کلید، بدافزار تمامی دیسک های موجود بر روی سیستم و دیسک های قابل حمل را برای یافتن فایل هایی با پسوند های زیر جستجو مینماید.

*.odt, *.ods, *.odp, *.odm, *.odc, *.odb, *.doc, *.docx, *.docm, *.wps, *.xls, *.xlsx, *.xlsm, *.xlsb, *.xlk, *.ppt, *.pptx, *.pptm, *.mdb, *.accdb, *.pst, *.dwg, *.dxf, *.dxg, *.wpd, *.rtf, *.wb2, *.mdf, *.dbf, *.psd, *.pdd, *.pdf, *.eps, *.ai, *.indd, *.cdr, *.jpg, *.jpe, img_*.jpg, *.dng, *.3fr, *.arw, *.srf, *.sr2, *.bay, *.crw, *.cr2, *.dcr, *.kdc, *.erf, *.mef, *.mrw, *.nef, *.nrw, *.orf, *.raf, *.raw, *.rwl, *.rw2, *.r3d, *.ptx, *.pef, *.srw, *.x3f, *.der, *.cer, *.crt, *.pem, *.pfx, *.p12, *.p7b, *.p7c

کلیدی که برای رمزنگاری با الگوریتم AES ایجاد می شود یک کلید شانسی 256 بیتی است. برای رمزنگاری فایل های شناسایی شده فوق از کلید ایجاد شده استفاده میشود. خود این کلید نیز با روش RSA رمزنگاری میشود تا در زمان رمزگشایی بتوان از آن استفاده نمود.

کلیدی که با روش RSA ساخته میشود فقط در دسترس نویسنده بدافزار بوده و هرگز از طریق شبکه و یا بر روی سیستم نمی توان به آن دسترسی داشت. به همین دلیل رمزگشایی فایل های کاربر پس از آلودگی، بدون داشتن کلید غیر ممکن خواهد بود.

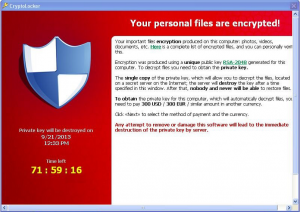

در صورت آلوده شدن سیستم پیغام زیر برای کاربر نمایش داده میشود.

همانطور که در تصویر دیده می شود، به کاربر اطلاع داده می شود که تمامی فایل های مهم او رمزگذاری شده و این کار با یک کلید عمومی انجام شده است. کلید خصوصی که برای رمزگشایی مورد نیاز است بر روی یک سرور مخفی قرار دارد و تنها در صورتی که در زمان مشخص شده، کاربر مبلغ مورد نظر را پرداخت نماید، این کلید در اختیارش قرار خواهد گرفت. در صورت عدم پرداخت در زمان مشخص شده، کلید خصوصی برای همیشه از بین رفته و کاربر هیچگاه نخواهد توانست فایل ها را رمزگشایی کند.

نویسنده این بدافزار از کاربر میخواهد با یکی از روش های زیر اقدام به پرداخت مبلغ مورد نظر نماید.

فهرستی از فایل های رمزگذاری شده در مدخل زیر در محضرخانهی سیستم نگهداری میشود:

HKEY_CURRENT_USER\Software\CryptoLocker\Files

با آلوده شدن سیستم، بدافزار خود را در مسیر زیر کپی کرده ولی سپس با استفاده از یک فایل Batch خود را حذف میکند:

%AppData%\{2E376276-3A5A-0712-2BE2-FBF2CFF7ECD5}.exe

همچنین با ساخته شدن مدخل زیر، با هر بار راه اندازی مجدد کامپیوتر، بدافزار اجرا خواهدشد:

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run\CryptoLocker “%AppData%\{2E376276-3A5A-0712-2BE2-FBF2CFF7ECD5}.exe”

تاکنون دامنه های زیر بعنوان سرور کنترل و فرماندهی این بدافزار شناسایی شده اند.

پيشگيری

به روز نگه داشتن ضدويروس، نصب آخرين اصلاحيه های سيستم عامل و مرورگر در کنار آگاه کردن کاربران در خصوص خطر کليک بر روی پیوندهای ناآشنا، و پرهيز از بازکردن پیوست نامه های مشکوک، همگی با هم می توانند خطر آلوده شدن به اين ويروس و يا گونه های مشابه را به حداقل برساند.

همجنین شرکت ضدویروس Bitdefender اقدام به عرضه ابزاری مستقل برای شناسایی و پاکسازی بدافزار Cryptolocker کرده است.