یک محقق امنیتی کابلی USB طراحی کرده که پس از اتصال به دستگاه، قادر به دریافت فرامین از گوشی هوشمند نزدیک به آن و اجرای آنها بر روی دستگاه است.

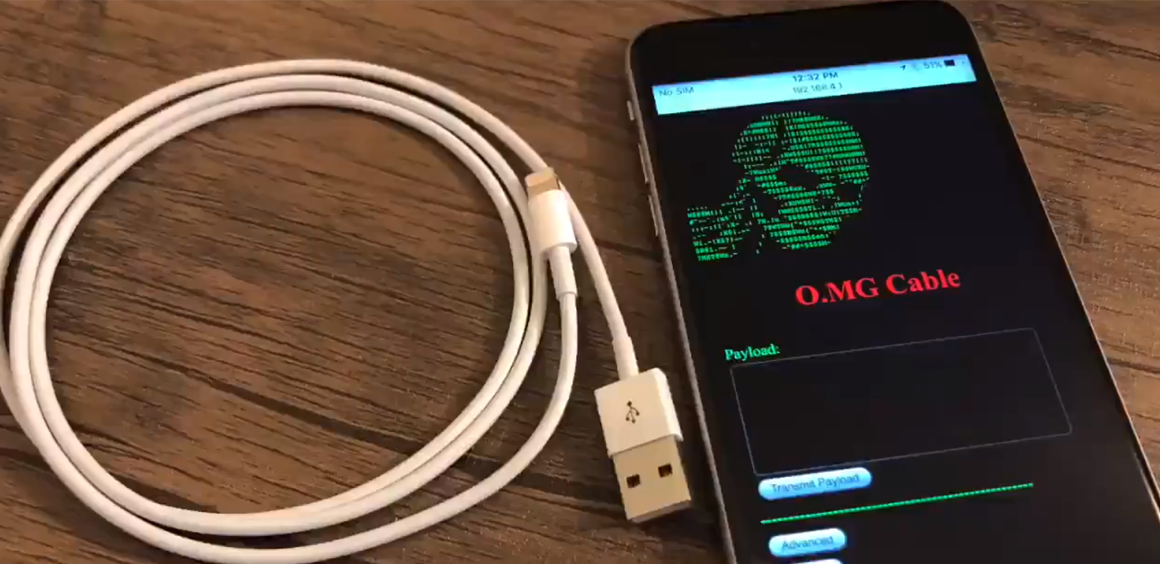

تفاوت کابل طراحی شده توسط این محقق که آن را O·MG نامگذاری کرده با کابلهای عادی USB، تنها وجود یک چیپ Wi-Fi درون یکی از سوکتهای آن است.

به گزارش شرکت مهندسی شبکه گستر، با توجه به عدم وجود هر گونه تفاوت ظاهری، یک کاربر ناآگاه براحتی میتواند متقاعد شود که کابلی عادی به دستگاه او متصل شده است. اما در حقیقت، سیستم عامل کابل را بهعنوان یک Human Interface Device – همچون اتصالات موشواره و صفحه کلید – تلقی میکند.

این محقق در یک ویدئو نمونهای از حمله توسط کابل O·MG را نمایش داده است. او در ویدئوی مذکور پس از اتصال کابل به یک MacBook، از طریق گوشی هوشمند خود بهصورت از راه دور کاربر را به یک صفحه جعلی (فیشینگ) ورود به حساب گوگل هدایت میکند.

کابل O·MG این قابلیت را نیز دارد که همچون یک موشواره یا صفحه کلید عمل کند. برای مثال در صورتی که مهاجم رمز عبور دستگاه را در اختیار داشته باشد میتواند از طریق این کابل و بهصورت از راه دور اقدام به دسترسی یافتن به دستگاهی که در وضعیت قفل شده (Locked) قرار داشته است کند. و یا با تکان دادنهای جزیی نشانگر موشواره از در وضعیت قفل شده قرار گرفتن آن جلوگیری کند.

همچنین این کابل میتواند بهنحوی برنامهریزی شود که نه فقط به یک گوشی هوشمند نزدیک به آن که به شبکههایی نظیر Wi-Fi یا یک هاتاسپات موبایلی متصل شود.

محقق خالق O·MG که تولید انبوه و فروش این کابل را در برنامه دارد گفته که هدفش از این کار نه کسب سود که فراهم آوردن فرصتی برای سایر محققان برای انجام بررسیهای امنیتی بیشتر در این حوزه است.

ویدئوی به اشتراک گذاشته شده این محقق در اینجا قابل مشاهده است.