بررسیهای جدید نشان میدهد که نویسندگان بدافزارهای موسوم به استخراجکننده ارزرمز میزان سواستفاده از توان پردازشی دستگاه قربانی را بهشدت کاهش دادهاند.

بر اساس مطلبی که یکی از مدیران موسسه فناوری سَنز آن را منتشر کرده هدف از این کار جلوگیری از مشکوک شدن کاربر به آلوده شدن دستگاه و فرار از سد محصولات ضدویروس است.

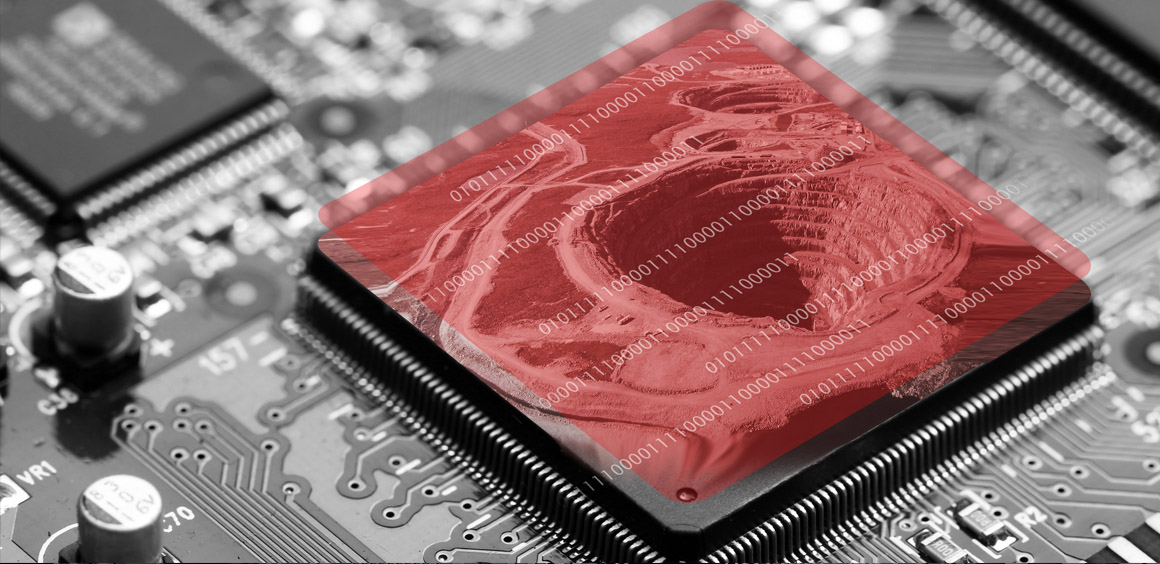

به گزارش شرکت مهندسی شبکه گستر، در ارزرمزها (Cryptocurrency)، فرآیندی با عنوان استخراج (Mining) وجود دارد که یکی از اصلیترین وظایف آن تایید اطلاعات تبادل شده در شبکه این واحدهای پولی است. فرآیند استخراج مستلزم فراهم بودن توان پردازشی بسیار بالاست. در نتیجه شبکه ارزرمز نیز در قبال تلاشی که برای این پردازشها انجام میشود به استخراجکنندگان پاداشی اختصاص میدهد.

از همین رو، برخی افراد نیز با بکارگیری برنامههای Cryptocurrency Miner تلاش میکنند تا در ازای استخراج ارز دیجیتال، مشمول پاداش شبکه واحد دیجیتال شوند. اما با توجه به نیاز به توان پردازش بالا، انجام استخراج میتواند یک سرمایهگذاری هزینهبر برای استخراجکننده باشد. به همین خاطر در حملات موسوم به Cryptojacking، استخراجکننده بدخواه با آلوده نمودن دستگاه دیگران به بدافزارهای ویژه استخراج، از توان پردازشی آنها به نفع خود بهرهگیری میکند.

در حقیقت در Cryptojacking، این مهاجمان هستند که همه منافع حاصل از استخراج را بدون هر گونه سرمایهگذاری کسب میکنند؛ در حالی که دستگاه قربانی انجام دهنده امور اصلی بوده است.

در حالی که تا پیش از این در اغلب حملات Cryptojacking تمامی توان پردازشی دستگاه مورد استثمار بدافزار قرار میگرفت، اکنون بهنظر میرسد که گردانندگان این حملات، برای ماندگار نگاه داشتن بدافزار خود بر روی دستگاه قربانی، این میزان استفاده را تا حد حتی 50 درصد از ظرفیت آزاد پردازشگر کاهش دادهاند.

همچنین در مطلب منتشر شده توسط موسسه سنز، به این موضوع نیز اشاره شده که در نمونههای اخیر بدافزارهای استخراجکننده از قابلیتهایی همچون پشتیبانی از AES که در پردازشگرهای جدید ارائه شدهاند نیز بهره گرفته میشود.

مشروح مطلب موسسه فناوری سنز در لینک زیر قابل دریافت و مطالعه است: