انتشار نسخه جدید باجافزار CryptoMix

نسخهای جدید از باجافزار CryptoMix – که با نامهای CrypMix و CryptoShield نیز شناخته میشود – از طریق سایتهای مخرب و تسخیر شده اقدام به آلوده کردن سیستمها و رمزگذاری فایلهای آنها میکند.

به گزارش شرکت مهندسی شبکه گستر به نقل از سایت Bleeping Computer در زمان مراجعه کاربر به این سایتها، کد مخرب تزریق شده در صفحه اینترنتی با سوءاستفاده از ضعفهای امنیتی موجود در سیستم عامل Windows و نرمافزارهایی نظیر Adobe Flash،وAdobe Reader و Oracle Java که بر روی دستگاه کاربر نصب شدهاند، باجافزار را بر روی سیستم نصب میکند.

نویسنده این باجافزار از بستههای بهرهجوی EITest و RIG برای این منظور استفاده میکند. بسته بهرهجو (Exploit Kit) امکان سوءاستفاده از آسیبپذیریهای موجود را برای ویروسنویس یا مهاجم فراهم میکند. بنابراین نصب بودن آخرین اصلاحیههای امنیتی میتواند دستگاه را از گزند آلوده شدن به این نسخه خاص از CryptoMix مصون نگاه دارد.

پس از دریافت و اجرای باجافزار بر روی سیستم شناسهای منحصربهفرد و یک کلید رمزگذاری بر روی سیستم ایجاد شده و به سرور فرماندهی (Command & Control) ارسال میشود. در ادامه باجافزار اقدام به شناسایی و رمزگذاری فایلهای با پسوندهای زیر میکند:

.ACCDB, .MDB, .MDF, .DBF, .VPD, .SDF, .SQLITEDB, .SQLITE3, .SQLITE, .SQL, .SDB, .DOC, .DOCX, .ODT, .XLS, .XLSX, .ODS, .PPT, .PPTX, .ODP, .PST, .DBX, .WAB, .TBK, .PPS, .PPSX, .PDF, .JPG, .TIF, .PUB, .ONE, .RTF, .CSV, .DOCM, .XLSM, .PPTM, .PPSM, .XLSB, .DOT, .DOTX, .DOTM, .XLT, .XLTX, .XLTM, .POT, .POTX, .POTM, .XPS, .WPS, .XLA, .XLAM, .ERBSQL, .SQLITE-SHM, .SQLITE-WAL, .LITESQL, .NDF, .OST, .PAB, .OAB, .CONTACT, .JNT, .MAPIMAIL, .MSG, .PRF, .RAR, .TXT, .XML, .ZIP, .1CD, .3DS, .3G2, .3GP, .7Z, .7ZIP, .AOI, .ASF, .ASP, .ASPX, .ASX, .AVI, .BAK, .CER, .CFG, .CLASS, .CONFIG, .CSS, .DDS, .DWG, .DXF, .FLF, .FLV, .HTML, .IDX, .JS, .KEY, .KWM, .LACCDB, .LDF, .LIT, .M3U, .MBX, .MD, .MID, .MLB, .MOV, .MP3, .MP4, .MPG, .OBJ, .PAGES, .PHP, .PSD, .PWM, .RM, .SAFE, .SAV, .SAVE, .SRT, .SWF, .THM, .VOB, .WAV, .WMA, .WMV, .3DM, .AAC, .AI, .ARW, .C, .CDR, .CLS, .CPI, .CPP, .CS, .DB3, .DRW, .DXB, .EPS, .FLA, .FLAC, .FXG, .JAVA, .M, .M4V, .MAX, .PCD, .PCT, .PL, .PPAM, .PS, .PSPIMAGE, .R3D, .RW2, .SLDM, .SLDX, .SVG, .TGA, .XLM, .XLR, .XLW, .ACT, .ADP, .AL, .BKP, .BLEND, .CDF, .CDX, .CGM, .CR2, .CRT, .DAC, .DCR, .DDD, .DESIGN, .DTD, .FDB, .FFF, .FPX, .H, .IIF, .INDD, .JPEG, .MOS, .ND, .NSD, .NSF, .NSG, .NSH, .ODC, .OIL, .PAS, .PAT, .PEF, .PFX, .PTX, .QBB, .QBM, .SAS7BDAT, .SAY, .ST4, .ST6, .STC, .SXC, .SXW, .TLG, .WAD, .XLK, .AIFF, .BIN, .BMP, .CMT, .DAT, .DIT, .EDB, .FLVV, .GIF, .GROUPS, .HDD, .HPP, .M2TS, .M4P, .MKV, .MPEG, .NVRAM, .OGG, .PDB, .PIF, .PNG, .QED, .QCOW, .QCOW2, .RVT, .ST7, .STM, .VBOX, .VDI, .VHD, .VHDX, .VMDK, .VMSD, .VMX, .VMXF, .3FR, .3PR, .AB4, .ACCDE, .ACCDR, .ACCDT, .ACH, .ACR, .ADB, .ADS, .AGDL, .AIT, .APJ, .ASM, .AWG, .BACK, .BACKUP, .BACKUPDB, .BANK, .BAY, .BDB, .BGT, .BIK, .BPW, .CDR3, .CDR4, .CDR5, .CDR6, .CDRW, .CE1, .CE2, .CIB, .CRAW, .CRW, .CSH, .CSL, .DB_JOURNAL, .DC2, .DCS, .DDOC, .DDRW, .DER, .DES, .DGC, .DJVU, .DNG, .DRF, .DXG, .EML, .ERF, .EXF, .FFD, .FH, .FHD, .GRAY, .GREY, .GRY, .HBK, .IBANK, .IBD, .IBZ, .IIQ, .INCPAS, .JPE, .KC2, .KDBX, .KDC, .KPDX, .LUA, .MDC, .MEF, .MFW, .MMW, .MNY, .MONEYWELL, .MRW, .MYD, .NDD, .NEF, .NK2, .NOP, .NRW, .NS2, .NS3, .NS4, .NWB, .NX2, .NXL, .NYF, .ODB, .ODF, .ODG, .ODM, .ORF, .OTG, .OTH, .OTP, .OTS, .OTT, .P12, .P7B, .P7C, .PDD, .MTS, .PLUS_MUHD, .PLC, .PSAFE3, .PY, .QBA, .QBR, .QBW, .QBX, .QBY, .RAF, .RAT, .RAW, .RDB, .RWL, .RWZ, .S3DB, .SD0, .SDA, .SR2, .SRF, .SRW, .ST5, .ST8, .STD, .STI, .STW, .STX, .SXD, .SXG, .SXI, .SXM, .TEX, .WALLET, .WB2, .WPD, .X11, .X3F, .XIS, .YCBCRA, .YUV, .MAB, .JSON, .MSF, .JAR, .CDB, .SRB, .ABD, .QTB, .CFN, .INFO, .INFO_, .FLB, .DEF, .ATB, .TBN, .TBB, .TLX, .PML, .PMO, .PNX, .PNC, .PMI, .PMM, .LCK, .PM!, .PMR, .USR, .PND, .PMJ, .PM, .LOCK, .SRS, .PBF, .OMG, .WMF, .SH, .WAR, .ASCX, .K2P, .APK, .ASSET, .BSA, .D3DBSP, .DAS, .FORGE, .IWI, .LBF, .LITEMOD, .LTX, .M4A, .RE4, .SLM, .TIFF, .UPK, .XXX, .MONEY, .CASH, .PRIVATE, .CRY, .VSD, .TAX, .GBR, .DGN, .STL, .GHO, .MA, .ACC, .DB

CryptoMix از الگوریتمهای AES-256 و ROT-13 به ترتیب برای رمزگذاری فایل و تغییر نام و پسوند فایل استفاده میکند. برای مثال، فایلی با نام test.jpg پس از رمز شدن به grfg.wct.CRYPTOSHIELD تغییر میکند.

بازگرداندان نام و پسوند فایل به حالت اولیه از طریق ابزارهای رمزگشایی ROT-13 نظیر سایت rot13.com امکانپذیر است. اما متأسفانه حداقل در زمان نگارش این خبر امکان رمزگشایی محتوای فایل بدون پرداخت باج ممکن نیست.

همچنین در هر پوشهای که حداقل یکی از فایلهای آن رمزگذاری شده است اطلاعیه باجگیری با نامهای RESTORING FILES #.HTML # و RESTORING FILES #.TXT # نیز کپی میشود.

این باجافزار بهمنظور غیرفعال کردن امکان بازگردانی از طریق بخش Windows Startup و حذف نسخههای Windows Shadow Volume از فرامین زیر استفاده میکند:

cmd.exe /C bcdedit /set {default} recoveryenabled No

cmd.exe /C bcdedit /set {default} bootstatuspolicy ignoreallfailures

C:\Windows\System32\cmd.exe” /C vssadmin.exe Delete Shadows /All /Quiet

“C:\Windows\System32\cmd.exe” /C net stop vss

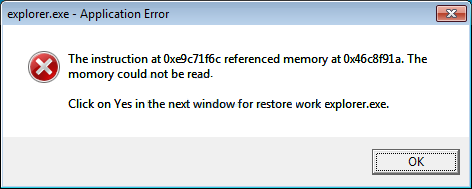

در ادامه یک پنجره خطای جعلی مشابه شکل زیر نمایش داده شده و از کاربر خواسته میشود در پنجرهای که در مرحله بعد ظاهر میشود بر روی دگمه Yes کلیک کند.

نکته قابل توجه در این پنجره املای نادرست کلمه memory است که در بخشی از پیام به صورت momory درج شده است.

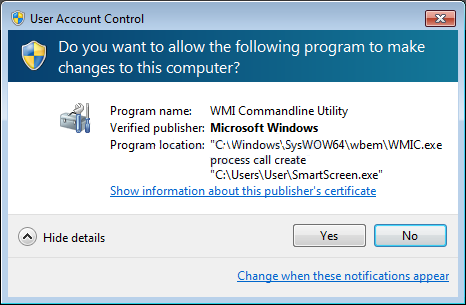

با کلیک بر روی دگمه OK بخش UAC سیستم عامل از کاربر جهت ایجاد پروسه SmartScreen.exe اجازه میگیرد. در اینجا دلیل نمایش پنجره قبلی مشخص میشود.

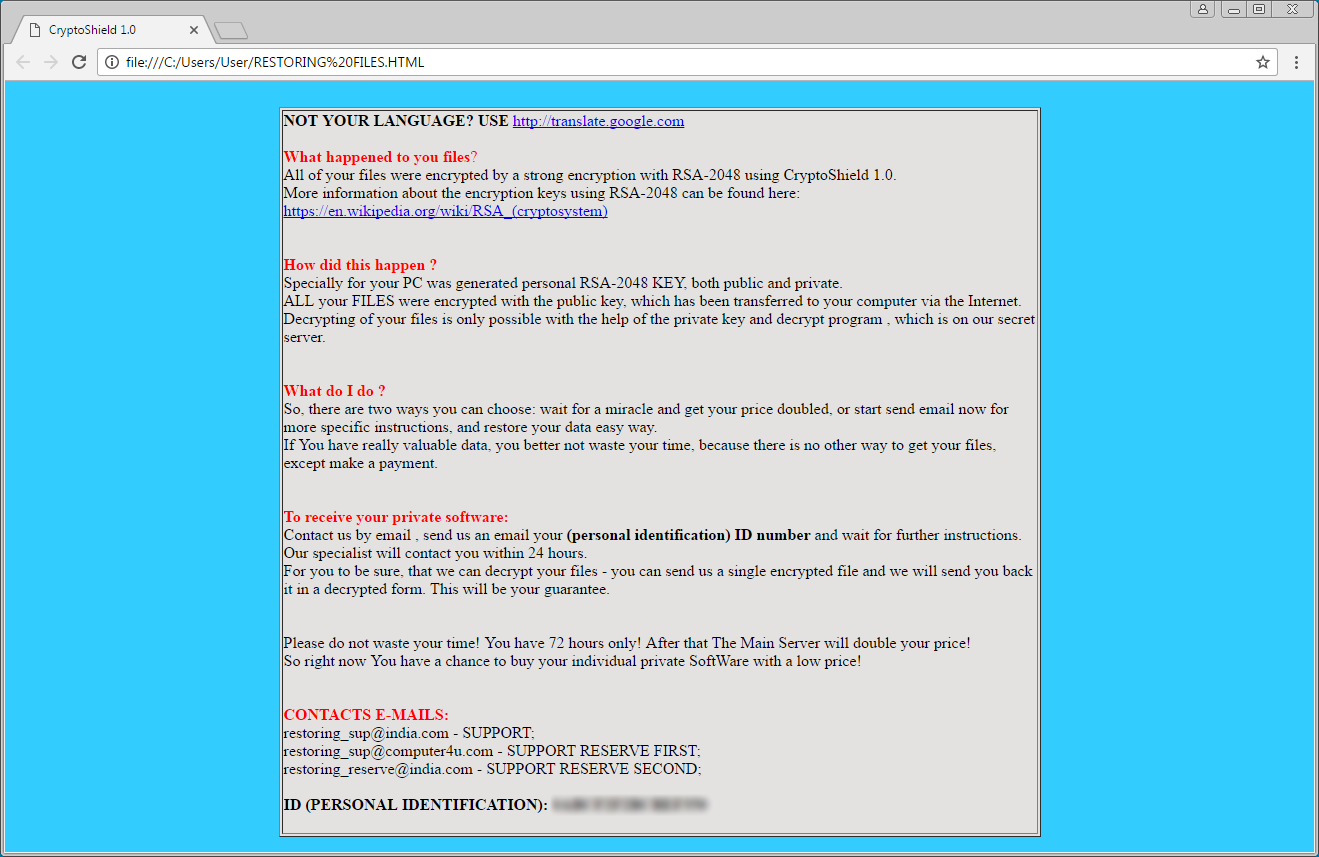

با کلیک بر روی دگمه Yes اطلاعیه باجگیری مطابق شکل زیر ظاهر میشود.

باجگیر در این اطلاعیه باجافزار را با عنوان CryptoShield 1.0 معرفی کرده است.

در این اطلاعیه از کاربر خواسته میشود با برقراری تماس با نویسنده باجافزار دستورالعمل پرداخت باج را دریافت کند. restoring_sup@india.com،و restoring_sup@computer4u.com و restoring_reserve@india.com از جمله نشانیهای ایمیل استفاده شده در این نسخه از CryptoMix هستند.

برای ایمن ماندن از گزند باجافزارها، رعایت موارد زیر توصیه میشود:

- از ضدویروس قدرتمند و بهروز استفاده کنید.

- از اطلاعات سازمانی بهصورت دورهای نسخه پشتیبان تهیه کنید. پیروی از قاعده ۱-۲-۳ برای دادههای حیاتی توصیه میشود. بر طبق این قاعده، از هر فایل سه نسخه میبایست نگهداری شود (یکی اصلی و دو نسخه بعنوان پشتیبان). فایلها باید بر روی دو رسانه دخیرهسازی مختلف نگهداری شوند. یک نسخه از فایلها میبایست در یک موقعیت جغرافیایی متفاوت نگهداری شود.

- از نصب فوری آخرین اصلاحیههای امنیتی اطمینان حاصل کنید.

- با توجه به انتشار بخش قابل توجهی از باجافزارها از طریق فایلهای نرمافزار Office حاوی ماکروی مخرب، بخش ماکرو را برای کاربرانی که به این قابلیت نیاز کاری ندارند با فعال کردن گزینه “Disable all macros without notification” غیرفعال کنید. برای غیرفعال کردن این قابلیت، از طریق Group Policy، از این راهنما و این راهنما استفاده کنید.

- در صورت فعال بودن گزینه “Disable all macros with notification” در نرمافزار Office، در زمان باز کردن فایلهای Macro پیامی ظاهر شده و از کاربر میخواهد برای استفاده از کدهای بکار رفته در فایل، تنظیمات امنیتی خود را تغییر دهد. آموزش و راهنمایی کاربران سازمان به صرفنظر کردن از فایلهای مشکوک و باز نکردن آنها میتواند نقشی مؤثر در پیشگیری از اجرا شدن این فایلها داشته باشد. برای این منظور میتوانید از این دادهنماییها استفاده کنید.

- ایمیلهای دارای پیوست ماکرو را در درگاه شبکه مسدود کنید. بدین منظور میتوانید از تجهیزات دیواره آتش، همچون Sophos بهره بگیرید.

- سطح دسترسی کاربران را محدود کنید. بدین ترتیب حتی در صورت اجرا شدن فایل مخرب توسط کاربر، دستگاه به باجافزار آلوده نمیشود.

- در دوره های آگاهی رسانی شرکت مهندسی شبکه گستر، شرکت کنید. شرکت در این دورهها برای مشتریان فعلی و پیشین شرکت مهندسی شبکه گستر رایگان است.