باجافزار Cerber این بار از طریق پیوستهای رمزشده میآید

در ماههای اخیر انتشار باجافزارها از طریق ماکروهای ویروسی بهشدت افزایش یافته است. در نمونههای حرفهایتر بدافزار ماکرویی از روشهای پیشرفته مبهمسازی کد استفاده میشود. این کار سبب دشوار شدن تحلیل عملکرد بدافزار و فراهم شدن امکان فرار آن از سد بدافزارهای سنتی و غیرپویا میشود. این روش های مبهمسازی نیز بهطور پیوسته در حال تکامل هستند.

اکنون شرکت McAfee از ظهور گونه جدیدی از بدافزارهای ماکرویی خبر داده که در آن کاربر برای باز کردن فایل آلوده پیوست شده به ایمیل باید از گذرواژه درج شده در متن ایمیل استفاده کند. این کار سبب پویش نشدن فایل در زمان عبور از درگاههای شبکهای مجهز به دیواره آتش و ضدویروس می شود.

پیشتر نیز در اینجا و اینجا به روشهای مبهمسازی ماکروها اشاره شد. در آن گونهها از تکنیکهای ضدتحلیلی نظیر ضدماشین مجازی، ضدقرنطینه امن (Snadbox) استفاده میشد. بسترهایی که بسیاری از تحلیلگران ویروس از آنها برای کالبدشکافی بدافزارها استفاده میکنند.

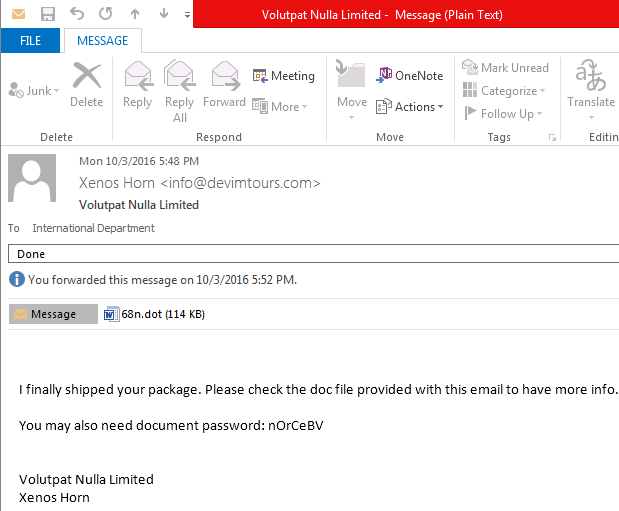

با نگاهی به یکی از ایمیلهای گونه جدید مشخص میشود که فایل پیوست شده به ایمیل، فایلی با پسوند dot و با نامی تصادفی است. در متن ایمیل هم به گذرواژهای برای باز کردن فایل اشاره شده است.

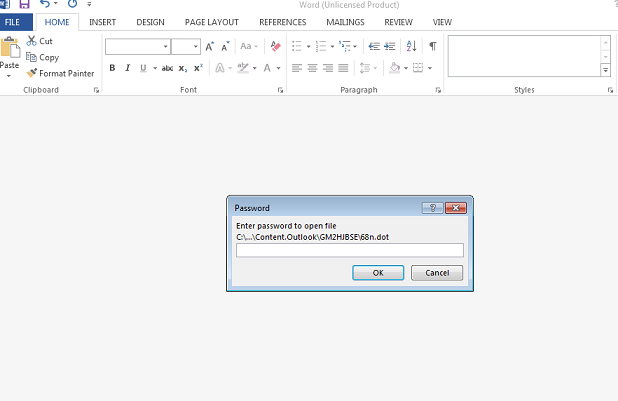

در این صورت در زمان باز کردن فایل از کاربر خواسته میشود که گذرواژه صحیح را وارد کند. در غیراینصورت فایل باز نخواهد شد.

زمانی که کاربر گذرواژه صحیح را وارد کند از کاربر خواسته می شود که بر روی دگمه Enable Content کلیک کند. با این کار ماکروی ویروسی تزریق شده در درون فایل اجرا شده و با برقراری ارتباط با سرور فرماندهی مهاجم یا مهاجمان، یک فایل VBScript را دریافت نموده و با نامی تصادفی در مسیر %appdata% ذخیره میکند.

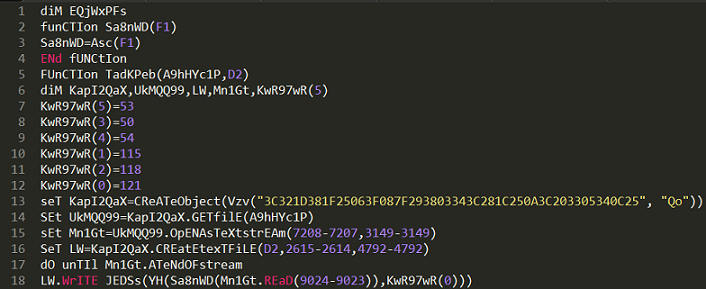

به گزارش شرکت مهندسی شبکه گستر به نقل از شرکت امنیتی McAfee، کدهای ماکرو و VBScript هر دو بهشدت مبهمسازی شدهاند. پس از رمزگشایی، VBScript یک کد مخرب رمز شده با پسوند jop را دانلود میکند. در مرحله بعد فایل توسط یک عملیات ساده XOR، رمزگشایی میشود. اما کد رمزگشایی شده خود نیز مبهمسازی شده است.

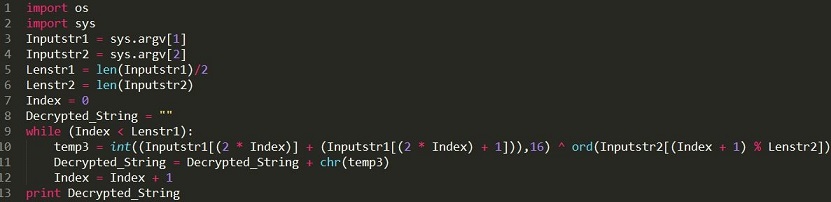

در این گونه، الگوریتم مبهمسازی همیشه یکسان نیست. محققان شرکت McAfee، در گونه بررسی شده محتوا را از طریق یک اسکریپت Python از حالت مبهمسازی شده خارج کردند.

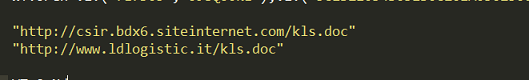

با این کار کدهای مخرب بیشتری از جمله نشانیهای سرور فرماندهی نمایان میشوند.

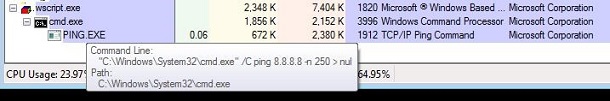

نویسندگان حرفهای بدافزارها از تکنیکهای مختلفی برای به تأخیر انداختن اجرای کدهای مخرب فایل استفاده میکنند. هدف از این کار فرار از سد قرنطینههای امنی است که رفتار پروسهها را در مدتی کوتاه بررسی میکنند. این کارها معمولاً از روشهایی نظیر Sleep Call و Stalling انجام میشود. اما در گونه جدید تاخیر از طریق اجرای فرمان “ping 8.8.8.8 -n 250 > nul” که در آن سرور DNS شرکت Google برای 250 بار Ping میشود صورت میپذیرد.

در نهایت فایل نصب باجافزار معروف Cerber شروع به اجرا میکند.

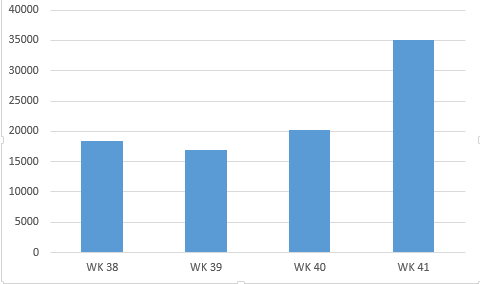

نمودار زیر تعداد آلودگی ها به Cerber را در هفته های 38 تا 41 از زمان ظهور آن نشان می دهد.

فایلهای این بدافزار با نامهای W97M/Downloader،وVBS.Downloader و [Ransomware-FUN! [Partial hash توسط شرکت McAfee شناسایی میشوند.