دور زدن آسان Office Protected View

Protected View یک قابلیت امنیتی در نرم افزار Microsoft Office است که بر اساس تحقیقی که توسط آزمایشگاه های MWR صورت پذیرفته، Protected View یک قرنطینه امن (Sandbox) قدرتمند محسوب می شود.

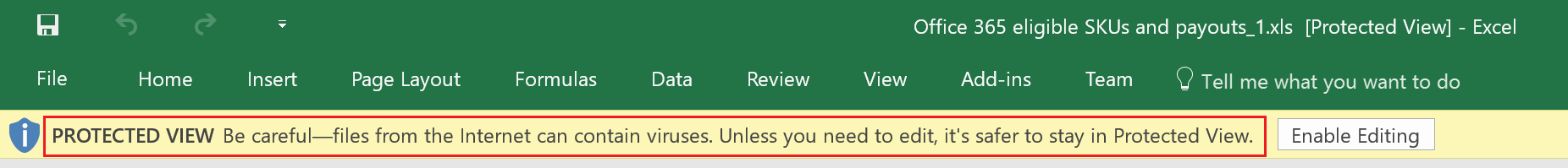

به صورت پیش فرض از طریق این قابلیت، فایل های Office دانلود شده در مرورگرها یا پیوست های دریافت شده در نرم افزارهایی همچون Outlook در حالت Protected View باز می شوند. در این حالت کاربر عملاً تنها محتوای فایل را می بیند و کدهای تزریق شده در فایل که بالقوه می توانند سبب اجرای هر گونه کد مخرب گردند اجرا نمی شوند.

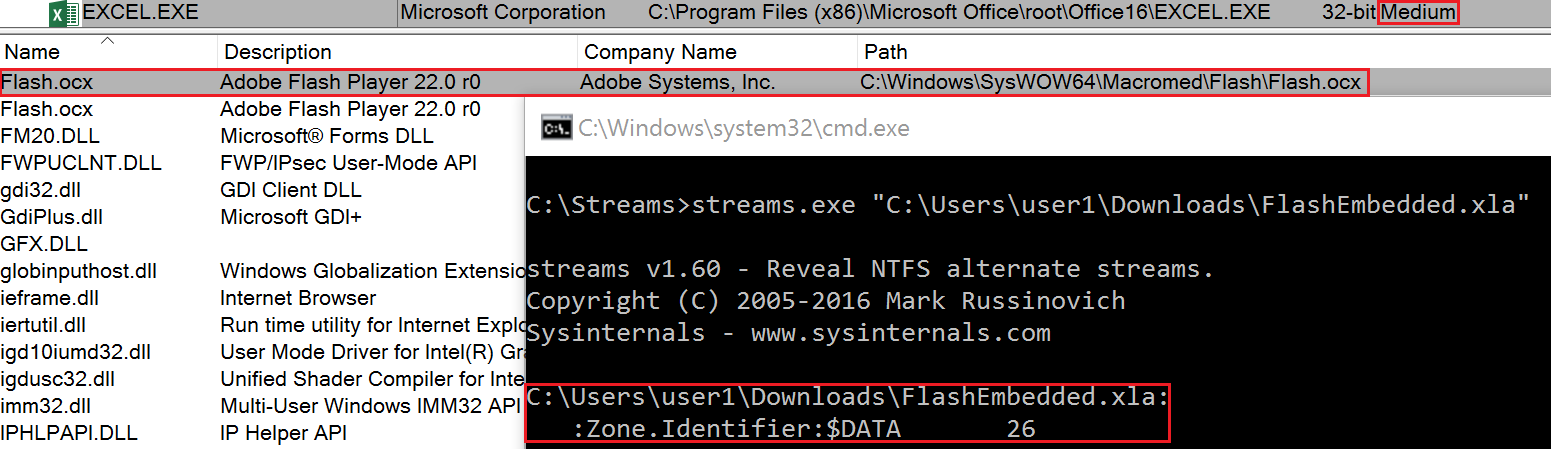

کم نیستند بهره جوهایی (Exploit) که در قالب فایل های Office اجرا می شوند. برای مثال، شرکت Hacking Team برای مدتها با تزریق بهره جوهای روز صفر (Zero-day) نرم افزار Flash در فایل های Office اقدام به رخنه به اهداف خود می کرده است. این روش حتی در یکی از حملات اخیر نیز مورد استفاده قرار می گرفته است. اما خوشبختانه به دلیل وجود قابلیت Protected View، بسیاری از کاربران از گزند این نوع حملات در امان می مانند.

به گزارش شرکت مهندسی شبکه گستر، مدتی قبل محققان شرکت امنیتی McAfee ضعفی را کشف کردند که امکان عبور از سد قابلیت Protected View را فراهم می کرده است. با همکاری محققان شرکت McAfee و شرکت مایکروسافت در طی چند ماه گذشته، این ضعف امنیتی بهمراه اصلاحیه های ماه جولای شرکت مایکروسافت ترمیم شده است.

سوءاستفاده از این ضعف امنیتی تقریباً آسان است. کافی است فرد مهاجم بهره جو را در فایلی با پسوند xla تزریق کند. xla پسوند فایل افزایه Excel است. با این حال، زمانی که کاربر فایل با این پسوند را از اینترنت دانلود کرده و آن را باز می کند، فایل در حالت Protected View اجرا نمی شود. به نظر می رسد تا پیش از این، Office فایل های با پسوند xla را غیرآسیب پذیر در نظر می گرفته است. در صورتی که این نوع فایل ها نیز می توانند شامل کدهای ActiveX یا OLE – همانند فایل های دیگر Office – باشند.

تصویر زیر نشان می دهد زمانی که کاربر یک فایل با پسوند xla را که در آن کد Flash تزریق شده است از اینترنت دریافت کرده و آن را باز می کند فایل ocx حاوی Flash نیز – بدون فعال شدن Protected View – اجرا می شود.

به تمامی کاربران توصیه می شود در اولین فرصت اقدام به نصب اصلاحیه MS16-088 به منظور ترمیم این آسیب پذیری کنند.