ویروس Exploit-CVE2012-4792

چيست؟

ويروسی با درجه خطر کم که در قالب یک فایل HTML مخرب، از حفره امنيتی موجود در مرورگر IE برای نفوذ به سیستم قربانی استفاده می کند و به نفوذگر امکان دسترسی و کنترل سیستم آلوده را از راه دور می دهد. اوليــن نمـونـه اين ويروس در دی ماه سال جاری (1391) مشـاهــده شد. وجود کلمه Exploit در نام این ویروس نشان دهنده کدی است که از یک نقطه ضعف سیستم سوءاستفاده می کند یا به بیانی آنرا در خدمت اهداف مخرب خود قرار می دهد. گرچه طبق نقشه ی جهانی آلودگی به این ویروس، بیشترین آلودگی در فرانسه مشاهده شده است اما با توجه به سازوکار آلودگی به این بدافزار، امکان ایجاد خطر در همه جای دنیا وجود خواهد داشت.

انتشار

فایل های آلوده ی HTML و یا اسکریپت های مخرب جاوا مربوط به ویروس Exploit-CVE2012-4792 با بازدید کاربر از صفحات وب مخربی که میزبان این ویروس هستند، وارد سیستم می شود. همچنین این فایل از طریق شبکه ی اینترنت به صورت پیوست نامه های الکترونیکی مشکوک و هرزنامه ها توسط کاربران دریافت و منتشر می شود.

خرابکاری

ویروس Exploit-CVE2012-4969 از طریق یک فایل HTML مخرب، از حفره امنيتی (Exploit-CVE2012-4792) موجود در مرورگر IE نسخه های 6، 7 و 8 برای نفوذ به سیستم قربانی استفاده می کند و به نفوذگر امکان دسترسی و کنترل سیستم آلوده را از راه دور می دهد.

در ابتدا نفوذگر با دستکاری یک فایل HTML و قرار دادن آن در یک صفحه ی وب مخرب منبعی را برای انتشار ویروس به وجود می آورد. هر زمان که قربانی از صفحه ی وب میزبان این ویروس بازدید نماید، فایل HTML دستکاری شده با استفاده از حفره ی امنیتی مذکور به سیستم نفوذ می نماید.

هدف از این نفوذ دریافت یک فایل مخرب از اینترنت و کدگشایی و اجرای آن بر روی سیستم آلوده می باشد. یکی از راه های تشخیص این رفتار، مشاهده ی ترافیک مشکوک بر روی یک دامنه ی ناشناخته می باشد که می تواند نشان دهنده ی ارتباط ویروس با سایت های مخرب جهت دریافت فایل آلوده باشد.

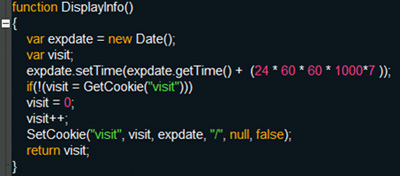

هنگامی که برای اولین بار صفحه ی وب میزبان ویروس بر روی یک سیستم بارگزاری می شود، یک کد بررسی میکند که آیا سیستم برای اولین بار سایت را بارگزاری میکند یا خیر. همانطور که در شکل زیر نشان داده شده، این کار با ساخته شدن یک کوکی (Cookie) و مقایسه ی کوکی ها بر روی سیستم انجام میشود.

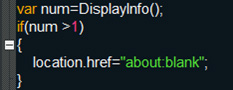

در صورتی که سیستم قبلا سایت میزبان ویروس را بارگزاری کرده باشد، مراحل نفوذ به سیستم انجام نشده و به جای آن یک صفحه ی خالی نمایش می یابد. کد نمایش این صفحه در زیر آمده است:

در صورتی که سیستم قبلا سایت میزبان ویروس را بارگزاری کرده باشد، مراحل نفوذ به سیستم انجام نشده و به جای آن یک صفحه ی خالی نمایش می یابد. کد نمایش این صفحه در زیر آمده است:

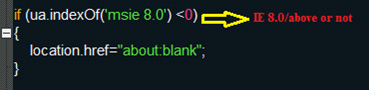

سپس توسط کد زیر نسخه ی نصب شده ی مرورگر IE بر روی سیستم بررسی می شود و در صورتی نسخه ی نصبی پایینتر از نسخه ی 8 باشد یک صفحهی خالی باز می شود:

سپس توسط کد زیر نسخه ی نصب شده ی مرورگر IE بر روی سیستم بررسی می شود و در صورتی نسخه ی نصبی پایینتر از نسخه ی 8 باشد یک صفحهی خالی باز می شود:

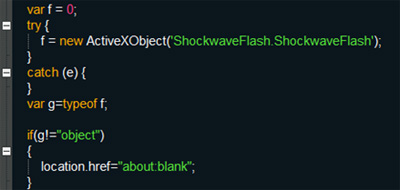

ویروس Exploit-CVE2012-4969 از یک فایل دستکاری شده با پسوند swf تشکیل شده است که جهت انتشار ویروس استفاده می شود. این فایل حاوی کد مخرب ویروس بوده و برای اجرای آن نیاز به برنامه ی جانبی Adobe Flash Player بر روی سیستم می باشد. ویروس از طریق کد زیر بررسی می کند که آیا برنامه ی فلش نصب شده است یا نه. در صورتی که این برنامه نصب نباشد یک صفحه ی خالی نشان داده می شود:

ویروس Exploit-CVE2012-4969 از یک فایل دستکاری شده با پسوند swf تشکیل شده است که جهت انتشار ویروس استفاده می شود. این فایل حاوی کد مخرب ویروس بوده و برای اجرای آن نیاز به برنامه ی جانبی Adobe Flash Player بر روی سیستم می باشد. ویروس از طریق کد زیر بررسی می کند که آیا برنامه ی فلش نصب شده است یا نه. در صورتی که این برنامه نصب نباشد یک صفحه ی خالی نشان داده می شود:

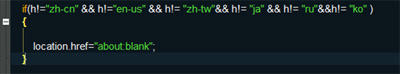

همچنین تنها در صورتی نفوذ به سیستم و خرابکاری توسط این ویروس صورت می گیرد که زبان سیستم یکی از زبان های چینی، تایوانی، ژاپنی، کره ای، روسی و یا انگلیسی (English-US) باشد. توسط کد زیر وجود زبان های مذکور بر روی سیستم بررسی می شود:

همچنین تنها در صورتی نفوذ به سیستم و خرابکاری توسط این ویروس صورت می گیرد که زبان سیستم یکی از زبان های چینی، تایوانی، ژاپنی، کره ای، روسی و یا انگلیسی (English-US) باشد. توسط کد زیر وجود زبان های مذکور بر روی سیستم بررسی می شود:

در صورتی که تمامی شرایط بالا بر روی سیستم وجود داشته باشد، فایل HTML مخرب، با سوءاستفاده از حفره امنيتی (Exploit-CVE2012-4792) موجود در مرورگر IE به سیستم نفوذ می کند. پس از نفوذ به سیستم یک فایل مخرب باینری از سرویس دهنده ی نفوذگر به سیستم ارسال شده و پس از دریافت کدگشایی و اجرا می شود. این فایل قابلیت دریافت دیگر فایل های آلوده از طریق یک درپشتی (Backdoor) را دارا می باشد.

در صورتی که تمامی شرایط بالا بر روی سیستم وجود داشته باشد، فایل HTML مخرب، با سوءاستفاده از حفره امنيتی (Exploit-CVE2012-4792) موجود در مرورگر IE به سیستم نفوذ می کند. پس از نفوذ به سیستم یک فایل مخرب باینری از سرویس دهنده ی نفوذگر به سیستم ارسال شده و پس از دریافت کدگشایی و اجرا می شود. این فایل قابلیت دریافت دیگر فایل های آلوده از طریق یک درپشتی (Backdoor) را دارا می باشد.

پيشگيری

به روز نگه داشتن ضدويروس و نصب تمامی اصلاحيه های سيستم عامل (بصورت دستی، اتوماتيک و يا با استفاده از سرويس WSUS) در کنار آگاه کردن کاربران در خصوص خطر بازدید سایت های مشکوک و ناآشنا، همگی می توانند خطر آلوده شدن به اين ويـروس و يـا گونه های مشابه را به حداقل برسانند. بویژه اخیرا شرکت مایکروسافت اصلاحیه MS013-008 را برای پوشش این نقطه ضعف منتشر کرده است:

https://technet.microsoft.com/en-us/security/bulletin/ms13-008

ضدویروس مک آفی با فایل های اطلاعاتی شماره 6955 و بالاتر قادر به شناسایی و پاکسازی این ویروس می باشد. فایل HTML مخرب با نام “Exploit-CVE2012-4792” و فایل فلش با نام “SWF/Exploit-Shellcode” و فایل اجرایی دریافت شده توسط ویروس با نام “BackDoor-FKE” توسط ضد ویروس مک آفی شناخته می شوند.